Vad du behöver veta

- Kinesiska forskare har funnit att Android-telefoner är sårbara för nya attacker.

- Dubbad BrutePrint kan den låsa upp vilken Android-telefon som helst som använder en fingeravtryckssensor för autentisering.

- Det görs genom att våldsamt tvinga fingeravtrycksbilder erhållna av angripare för att få tillgång till enheter.

Nya forskningsrön tyder på att Android-telefoner är mottagliga för fingeravtrycksattacker (via Bleeping Computer).

Dessa attacker, kallade BrutePrint, verkar kringgå användarautentisering och ta kontroll över din Android-enhet, enligt forskare från Tencent Labs och Zhejiang University.

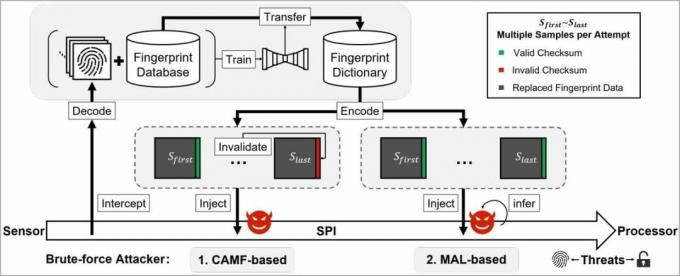

Fingeravtrycksautentisering på Android-telefoner levereras i allmänhet med skyddsåtgärder, som är förknippade med användarnas försöksgränser samt liveness-detektering, för att skydda mot brute force-attacker. De kinesiska forskarna övervann dock dessa skyddsåtgärder med två nolldagssårbarheter kallade Cancel-After-Match-Fail (CAMF) och Match-After-Lock (MAL).

Vidare har forskarna funnit att "biometriska data på fingeravtryckssensorernas Serial Peripheral Interface (SPI) var otillräckligt skyddad, vilket möjliggör en man-in-the-middle-attack (MITM) för att kapa fingeravtrycksbilder," rapporten BleepingComputer stater.

Dessa BrutePrint- och SPI MITM-attacker, som använder användarens fingeravtrycksbild, utfördes på nästan tio framstående smartphones som kördes på Android, inklusive Xiaomi Mi 11 Ultra, OnePlus 7 Pro, Huawei-enheter som körs på HarmonyOS (Huawei P40), och vissa iOS-enheter.

"De testade Android-enheterna tillåter oändliga tester med fingeravtryck, så att våldsamt tvinga användarens fingeravtryck och låsa upp enheten är praktiskt taget möjligt givet tillräckligt med tid."

Forskare föreslår att angriparen skulle behöva fysisk tillgång till telefonen samt fingeravtryck databaser, till synes tillgängliga från akademiska datauppsättningar eller biometriska dataläckor från det förflutna, noterar Rapportera. Dessutom sägs den nödvändiga utrustningen vara tillgänglig för bara $15.

Det visade sig ta mellan 2,9 timmar till 13,9 timmar att slutföra en BrutePrint-attack om enhetens ägare har registrerat ett fingeravtryck för autentisering. Detta skulle ta betydligt kortare tid med fler fingeravtryck registrerade på enheten.

Som sagt, hotet från en BrutePrint-attack är inte en omedelbar anledning till större oro, eftersom angriparen fortfarande behöver fysisk åtkomst till enheten. Som sagt, det kan fortfarande vara farligt när det kommer till stulna enheter, eftersom BrutePrint sedan kan användas för att kringgå enhetsautentisering.

BleepingComputer antyder vidare att den kan väcka integritetsrelaterade frågor angående utredningar som genomförs enligt lag verkställighet, säger att de potentiellt skulle kunna använda de ovan nämnda teknikerna för att låsa upp vilken telefon som helst med en fingeravtryckssensor för autentisering.

- Telefonerbjudanden: Bästa köp | Walmart | Samsung | Amazon | Verizon | AT&T