Izpustitev an iPhone brez senzorja prstnih odtisov je prinesel nekaj govora o uporabi prstnih odtisov za preverjanje pristnosti in o tem, kako varno so shranjeni podatki. To je super. Tudi če vas ne skrbi, kako je to narejeno, morate skrbeti veliko drugih ljudi, da bo to narejeno tako, da vam ni treba skrbeti!

Za začetek Apple uporablja podobno rešitev in če imate starejši model s senzorjem prstnih odtisov, ga lahko uporabljate enako varno kot prej. Enako velja za starejše Samsung telefoni, ki so bili predstavljeni pred Marshmallowom in so uporabljali Samsungove lastne metode.

Način, kako Google shranjuje podatke o vaših prstnih odtisih, je najvarnejši možni način s trenutno tehnologijo. Fascinantno je tudi, kako preprost je pregled nad celotno stvarjo, ko jo enkrat pogledate. Enostavno in varno je vedno zmagovalna kombinacija.

Shranjevanje po svoji naravi ni zelo varno. To je isto, kot če bi nekaj napisali na samolepljiv list in ga dali v omaro. Tam je, ker mora biti tam, in najboljše, kar lahko storite, je nadzor nad tem, kdo ima dostop do njega. Za kartotečno omaro uporabite ključavnico, za telefon pa šifriranje. Za podatke o vaših prstnih odtisih gredo stvari še korak dlje: zaupanja vredno okolje izvajanja (TEE).

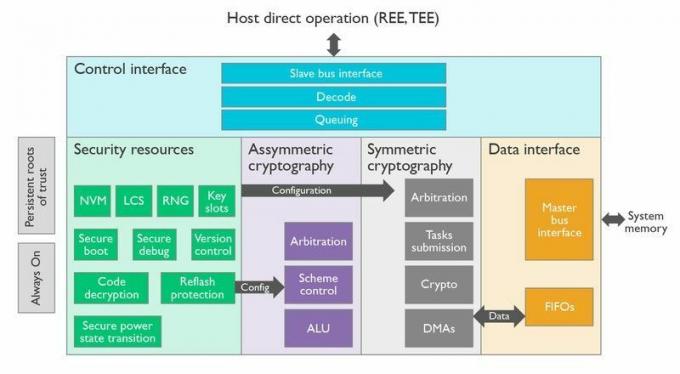

TEE je ločeno in izolirano območje v strojni opremi telefona. TEE lahko uporablja svoj procesor in pomnilnik ali pa lahko uporablja virtualizirano instanco na glavni CPE. V obeh primerih je TEE popolnoma izoliran in izoliran z uporabo strojno podprtega pomnilnika in vhodno/izhodne zaščite. Edini način, da vstopiš, je, če te TEE spusti noter, in nikoli ne bo. Tudi če je telefon rootan ali je zagonski nalagalnik odklenjen, je TEE ločen in še vedno nedotaknjen.

Ločen procesor z lastnim pomnilnikom in operacijskim sistemom se uporabljata za analizo in shranjevanje vaših podatkov o prstnih odtisih.

Google uporablja tisto, kar imenujejo Zaupanja vreden TEE podpirati to. Zelo majhen in učinkovit operacijski sistem, ustrezno imenovan Trusty OS, deluje na strojni opremi TEE, gonilniki jedra pa mu omogočajo komunikacijo s sistemom. Obstajajo knjižnice za Android (uganili ste: Trusty API), ki jih razvijalci uporabljajo, tako da lahko vprašajo, kaj pomeni vprašanje z da ali ne za TEE. V TEE niso shranjeni le podatki o prstnih odtisih. Stvari, kot so ključi DRM in proizvajalčevi šifrirni ključi zagonskega nalagalnika, prav tako živijo v TEE in delujejo na enak način kot vaš podatki o prstnih odtisih — odgovorijo, ali se podatki, ki jih predloži aplikacija, ujemajo z znanimi dobrimi podatki shranjevanje.

Drugi proizvajalci lahko uporabljajo Trusty OS ali pa uporabijo drug sistem. Dokler so izpolnjeni vsi kriteriji (navedeni spodaj) in je TEE izoliran in izoliran, bo izpolnjeval varnostne standarde, potrebne za uporabo Pixel Imprint (prej Nexus Imprint).

Ko registrirate prstni odtis v telefonu Android, senzor zajame podatke iz skeniranja. Trusty OS analizira te podatke znotraj TEE, nato pa ustvari dve stvari: nabor podatkov za preverjanje veljavnosti in šifrirano predlogo prstnega odtisa. Vsem se zdi, da so to neželeni podatki, razen TEE, ki ima tudi ključ za dešifriranje teh neželenih podatkov. Ta šifrirana predloga prstnega odtisa je shranjena v šifriranem vsebniku na TEE ali v šifriranem pomnilniku vašega telefona. Trije šifrirni sloji pomenijo, da je skoraj nemogoče dobiti podatke, in tudi če bi jih lahko, so neuporabni brez načina za njihovo dešifriranje.

Android zahteva, da so vaši podatki o prstnem odtisu zavarovani z edinstvenim ključem, in vi lahko; ne prenesite ga v drug telefon ali ga ponovno uporabite za drugega uporabnika.

Podatki o validaciji so shranjeni znotraj TEE. Ko položite prst na skener, da poskusite narediti nekaj, skener ustvari profil podatkov. Prek Trusty API-ja povezana aplikacija vpraša jedro, naj vpraša TEE, če je pravilen. TEE preveri shranjene validacijske podatke z uporabo svojega ločenega procesorja in pomnilnika, in če se dovolj podatkov ujema, reče da. Če ni dovolj ustreznih podatkov, piše ne. Ta odgovor o prehodu ali neuspehu se pošlje nazaj v jedro kot programski žeton, ki ga API lahko prebere, da vidi rezultat.

Medtem ko sam TEE uporablja samostojen operacijski sistem in strojno opremo, da ostane varen, predloga prstnih odtisov uporablja programsko šifriranje. Da bi bil veljaven, mora biti podpisan z zelo specifičnim ključem. Ta ključ je ustvarjen z uporabo informacij, specifičnih za napravo, informacij, specifičnih za uporabnika, in informacij, specifičnih za čas. Z drugimi besedami, če odstranite uporabnika, zamenjate napravo ali poskusite znova registrirati prstni odtis (sistem lahko ugotovi, ali prepisujete obstoječi prstni odtis) ključ ni več prepoznan in ga ni mogoče uporabiti za dešifriranje prstnega odtisa predlogo.

Osnovna pravila, ki jih mora upoštevati vsako podjetje, ki proizvaja telefone Android s senzorjem prstnih odtisov:

- Vse analize prstnih odtisov je treba opraviti znotraj TEE

- Vsi podatki, povezani s prstnim odtisom, morajo biti shranjeni v TEE ali v zaupanja vrednem pomnilniku (pomnilnik, ki ga glavni CPE niti ne vidi)

- Podatki profila prstnih odtisov morajo biti samošifrirani, tudi če so shranjeni v šifriranem pomnilniku telefona

- Odstranitev uporabniškega računa mora tudi varno izbrisati vse podatke, povezane s prstnimi odtisi tega uporabnika

- Kjer so shranjeni profili prstnih odtisov, ne sme biti vidno nobeni aplikaciji, procesu ali uporabniku, vključno s korenskim uporabnikom

- Podatkov o prstnih odtisih katere koli vrste ne smete varnostno kopirati v noben drug vir, vključno z oblakom, vašim računalnikom ali katero koli aplikacijo

- Preverjanje pristnosti prstnega odtisa mora uporabiti postopek, ki ga je zahteval (brez skupne rabe kakršnih koli podatkov o prstnem odtisu, tudi samo odgovora da ali ne, da bi preverili, ali je bil pravilen)

Ko imate nekaj jasnih standardnih specifikacij, jih ni težko izpolniti. To je tisto, kar zagotavlja, da bodo vaši podatki o prstnem odtisu varno shranjeni, ne glede na to, kateri telefon Android uporabljate, in noben drug sistemski proces ali aplikacija ne bo mogla dostopati do njih. Z razvojem kriptografije, zlasti strojno podprtega šifriranja, se bo razvijal tudi ta način varovanja podatkov o prstnih odtisih. Ko bo Android Z predstavljen, se bo zanimivo ozreti nazaj in videti, kako daleč smo prišli.