Kaj morate vedeti

- Kitajski raziskovalci so ugotovili, da so telefoni Android ranljivi za nove napade.

- Poimenovan BrutePrint, lahko odklene kateri koli telefon Android, ki za preverjanje pristnosti uporablja senzor prstnih odtisov.

- Izvaja se z brutalnim vsiljevanjem slik prstnih odtisov, ki jih napadalci pridobijo za dostop do naprav.

Nove ugotovitve raziskav kažejo, da so telefoni Android dovzetni za napade s prstnimi odtisi (prek BleepingComputer).

Zdi se, da ti napadi, imenovani BrutePrint, obidejo avtentikacijo uporabnika in prevzamejo nadzor nad vašo napravo Android, trdijo raziskovalci iz Tencent Labs in Univerze Zhejiang.

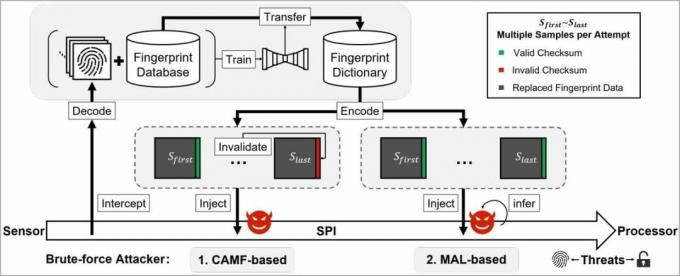

Preverjanje pristnosti prstnih odtisov je vklopljeno Android telefoni običajno prihaja z zaščitnimi ukrepi, ki so povezani z omejitvami uporabnikovih poskusov in zaznavanjem živahnosti, za zaščito pred napadi s surovo silo. Kitajski raziskovalci pa so te zaščitne ukrepe premagali z dvema ranljivostma ničelnega dne, imenovanima Cancel-After-Match-Fail (CAMF) in Match-After-Lock (MAL).

Poleg tega so raziskovalci ugotovili, da so "biometrični podatki o serijskem perifernem vmesniku (SPI) senzorjev prstnih odtisov neustrezno zaščiten, kar omogoča napad človeka v sredini (MITM) za ugrabitev slik prstnih odtisov,« poroča BleepingComputer. države.

Ti napadi BrutePrint in SPI MITM, ki uporabljajo sliko prstnega odtisa uporabnika, so bili izvedeni na skoraj desetih uglednih pametnih telefonih s sistemom Android, vključno z Xiaomi Mi 11 Ultra, OnePlus 7 Pro, naprave Huawei, ki delujejo na HarmonyOS (Huawei P40) in nekatere naprave iOS.

"Preizkušene naprave Android omogočajo neskončno preizkušanje prstnih odtisov, tako da je brutalno vsiljevanje uporabnikovega prstnega odtisa in odklepanje naprave praktično možno, če je dovolj časa."

Raziskovalci menijo, da bi napadalec potreboval fizični dostop do telefona in prstni odtis baz podatkov, ki so navidezno na voljo iz akademskih podatkovnih nizov ali uhajanja biometričnih podatkov iz preteklosti, ugotavlja poročilo. Poleg tega naj bi bila potrebna oprema na voljo za samo 15 dolarjev.

Ugotovljeno je bilo, da traja od 2,9 ure do 13,9 ure za dokončanje napada BrutePrint, če je lastnik naprave registriral en prstni odtis za preverjanje pristnosti. To bi trajalo bistveno manj časa z več prstnimi odtisi, registriranimi v napravi.

Kljub temu grožnja zaradi napada BrutePrint ni takojšen razlog za veliko skrb, saj napadalec še vedno potrebuje fizični dostop do naprave. Kljub temu bi lahko bilo še vedno nevarno, ko gre za ukradene naprave, saj se lahko BrutePrint uporabi za obhod preverjanja pristnosti naprave.

BleepingComputer nadalje namiguje, da bi lahko sprožil vprašanja v zvezi z zasebnostjo v zvezi s preiskavami, ki jih izvaja zakon. uveljavljanja, češ da bi lahko potencialno uporabili zgoraj omenjene tehnike za odklepanje katerega koli telefona s senzorjem prstnih odtisov za avtentikacija.

- Telefonske ponudbe: Najboljši nakup | Walmart | Samsung | Amazon | Verizon | AT&T