Eliberarea unui iPhone fără un senzor de amprentă a adus câteva discuții despre utilizarea amprentelor pentru autentificare și cât de sigur sunt stocate datele. Asta-i grozav. Chiar dacă nu ești îngrijorat de modul în care se face, ai nevoie de o mulțime de oameni care să fie îngrijorați, astfel încât să se facă într-un mod pentru care nu trebuie să-ți faci griji!

Pentru început, Apple folosește o soluție similară și dacă ai un model mai vechi cu senzor de amprentă, ești la fel de sigur că îl folosești ca înainte. Același lucru este valabil și pentru mai în vârstă Samsung telefoane care au lansat pre-Marshmallow și au folosit metodele proprii ale Samsung.

Modul în care Google stochează datele dvs. de amprentă este cel mai sigur mod posibil cu tehnologia actuală. De asemenea, este fascinant cât de simplă este imaginea de ansamblu a întregului lucru odată ce o arunci o privire. Simplu și sigur este întotdeauna o combinație câștigătoare.

Depozitarea nu este, prin natura sa, foarte sigură. Este același lucru cu a scrie ceva pe un post-it și a-l pune într-un dulap de fișiere. Este acolo pentru că trebuie să fie acolo, iar cel mai bun lucru pe care îl poți face este să controlezi cine are acces la el. Pentru un dulap de fișiere, utilizați un lacăt, iar pentru telefon, utilizați criptarea. Pentru datele dvs. de amprentă, lucrurile merg cu un pas mai departe: un mediu de execuție de încredere (TEE).

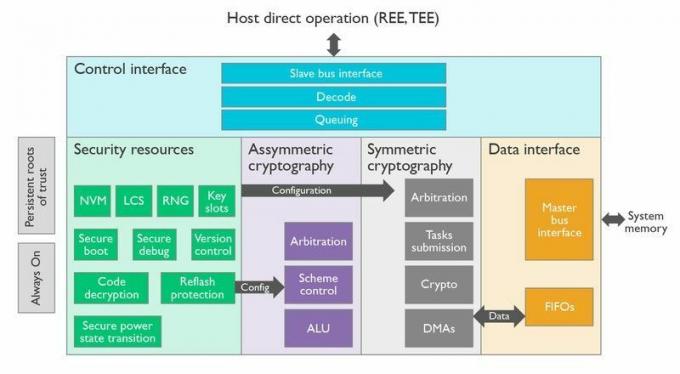

Un TEE este o zonă separată și izolată din hardware-ul telefonului. Un TEE poate folosi propriul procesor și memorie sau poate folosi o instanță virtualizată pe procesorul principal. În ambele cazuri, TEE este complet izolat și izolat folosind memorie hardware și protecție de intrare/ieșire. Singura modalitate prin care vei intra este dacă TEE-ul te lasă să intri și nu o va face niciodată. Chiar dacă telefonul este rootat sau bootloader-ul deblocat, TEE-ul este separat și încă intact.

Un procesor separat cu memorie și sistem de operare propriu sunt utilizate pentru a analiza și stoca datele dvs. de amprentă.

Google folosește ceea ce numesc ei TEE de încredere pentru a sprijini acest lucru. Un sistem de operare foarte mic și eficient, numit în mod corespunzător Trusty OS, rulează pe hardware-ul TEE și driverele de kernel îi permit să comunice cu sistemul. Există biblioteci Android (ați ghicit: API-ul Trusty) pe care dezvoltatorii le pot utiliza, astfel încât să poată întreba ce înseamnă o întrebare da sau nu către TEE. Nu doar datele de amprentă sunt stocate în TEE. Lucruri precum cheile DRM și cheile de criptare ale încărcării de încărcare ale producătorului trăiesc, de asemenea, în TEE și funcționează în același mod în care dvs. datele de amprentă nu - răspundeți dacă datele prezentate de o aplicație se potrivesc cu datele cunoscute bune depozitarea.

Alți producători pot folosi Trusty OS sau apoi pot folosi un alt sistem. Atâta timp cât sunt îndeplinite toate criteriile (enumerate mai jos) și TEE-ul este izolat și izolat, acesta va îndeplini standardele de securitate necesare pentru a utiliza Pixel Imprint (fostul Nexus Imprint).

Când înregistrați o amprentă pe telefonul Android, senzorul preia datele din scanare. Trusty OS analizează aceste date în interiorul TEE, apoi creează două lucruri: un set de date de validare și un șablon de amprentă criptat. Acestea par a fi date nedorite pentru orice, cu excepția TEE, care are și cheia pentru a descifra acele date nedorite. Acest șablon de amprentă criptată este stocat într-un container criptat fie pe TEE, fie pe stocarea criptată a telefonului. Trei straturi de criptare înseamnă că este aproape imposibil să obții datele și, chiar dacă ai putea, este inutil fără o modalitate de a le descifra.

Android necesită ca datele dvs. de amprentă să fie securizate cu o cheie unică și puteți; nu-l duceți la alt telefon sau reutilizați-l pentru alt utilizator.

Datele de validare sunt stocate în TEE. Când puneți degetul pe scaner pentru a încerca să faceți ceva, scanerul creează un profil de date. Prin intermediul API-ului Trusty, aplicația asociată solicită nucleului să întrebe TEE dacă este corect. TEE verifică datele de validare stocate folosind procesorul și memoria separată, iar dacă se potrivesc suficiente date, spune da. Dacă nu există suficiente date de potrivire, se spune că nu. Acest răspuns de trecere sau eșec este trimis înapoi la kernel ca un simbol software pe care API-ul îl poate citi pentru a vedea rezultatul.

În timp ce TEE în sine utilizează un sistem de operare și hardware autonom pentru a rămâne în siguranță, șablonul de amprentă utilizează criptare bazată pe software. Trebuie semnat de o cheie foarte specifică pentru a fi valabil. Această cheie este creată folosind informații specifice dispozitivului, informații specifice utilizatorului și informații specifice timpului. Cu alte cuvinte, dacă eliminați un utilizator, schimbați dispozitivele sau încercați să reînregistrați o amprentă (sistemul poate spune dacă suprascrieți o amprentă existentă) cheia nu mai este recunoscută și nu poate fi folosită pentru a decripta amprenta șablon.

Regulile de bază pe care trebuie să le respecte fiecare companie care produce telefoane Android cu senzor de amprentă:

- Toate analizele datelor de amprentă trebuie efectuate în interiorul TEE

- Toate datele asociate cu o amprentă trebuie să fie stocate în TEE sau în memorie de încredere (memorie pe care CPU-ul principal nici măcar nu o poate vedea)

- Datele de profil de amprentă trebuie să fie auto-criptate chiar dacă sunt stocate în stocarea criptată a telefonului

- Eliminarea unui cont de utilizator trebuie, de asemenea, să ștergeți în siguranță toate datele asociate cu amprentele utilizatorului respectiv

- Unde sunt stocate profilurile de amprentă digitală nu trebuie să fie vizibile pentru nicio aplicație, proces sau utilizator, inclusiv utilizatorul root

- Datele de amprentă de orice fel nu trebuie să facă backup în nicio altă sursă, inclusiv în cloud sau computerul dvs. sau în orice aplicație

- Autentificarea cu amprentă digitală trebuie utilizată de către procesul care a solicitat-o (fără partajare a datelor cu amprentă digitală, chiar și doar răspunsul da sau nu pentru a vedea dacă a fost corect)

Când aveți câteva specificații standard care sunt clare, nu este dificil să le îndepliniți. Acesta este ceea ce se asigură că indiferent de telefonul Android pe care îl utilizați, datele dvs. de amprentă vor fi stocate în siguranță și niciun alt proces de sistem sau aplicație nu poate avea acces la ele. Pe măsură ce criptografia evoluează, în special criptarea susținută de hardware, la fel va evolua și această metodă de păstrare a datelor cu amprentă digitală în siguranță. Va fi interesant să privim înapoi odată ce Android Z va fi lansat și să vedem cât de departe am ajuns.