Apresentado por Amora

Talk Mobile Security

O futuro da autenticação: biometria, multifator e codependência

por Rene Ritchie, Daniel Rubino, Kevin Michaluk, Phil Nickinson

Durante anos, a senha foi um meio de autenticação tão seguro quanto precisávamos. A menos que você estivesse encarregado de códigos nucleares, uma senha básica de talvez uma dúzia de caracteres era suficiente. O problema é que, à medida que o poder de nossos computadores aumentou, também aumentou o poder dos computadores usados pelos hackers de banco de dados e crackers de código.

Hoje, sua senha básica leva apenas alguns minutos, se não segundos, para ser quebrada. Uma sequência de letras e números conhecidos apenas por você não é suficiente para manter suas contas e dispositivos seguros. Qualquer um que ofereça segurança garantida está mentindo para você ou se enganando sobre a força de seus sistemas.

No futuro, como devemos manter todas as nossas coisas seguras e protegidas? Devemos recorrer à frustração da autenticação de dois fatores em constante mudança ou nossa própria biometria é a resposta? Ou podemos usar nossos dispositivos para autenticar uns aos outros, criando uma rede pessoal autoprotegida?

Vamos começar a conversa!

- 01.Kevin

MichalukO incômodo problemático da autenticação multifator

- 02.Phil

NickinsonEm um mundo de segurança biométrica, você é a senha

- 03.Renê

Ritchieposso mudar minha senha; Eu não posso mudar meus globos oculares

- 04.Daniel

rubinoMeu smartphone, minha senha

Autenticação Futura

Navegação de artigos

- Autenticação multifator

- Vídeo: Michael Singer

- Autenticação biométrica

- biometria hackeada

- Autenticação do dispositivo

- Comentários

- Para cima

Kevin MichalukCrackBerry

O incômodo problemático da autenticação multifator

E isso é apenas um único fator. Uma senha. Algo que você sabe. Hoje em dia, com serviços sendo hackeados e dispositivos perdidos ou roubados, a tendência é multifatorial. Um símbolo. Algo que você tem.

Você insere algo que você conhece, a senha, então uma mensagem SMS ou um aplicativo gera um segundo código em algo que você tem: o telefone em sua posse. Isso torna as coisas muito mais seguras, mas também as torna muito mais complicadas.

Multi-multi-fator

A base da autenticação multifator são os múltiplos fatores. Quase sempre haverá uma senha ou um PIN que permanece constante - seu padrão de autenticação básico. O que o torna multi (na maioria das vezes apenas duas etapas) é a adição de uma segunda verificação. Essa segunda verificação pode ser obtida de um amplo conjunto de fontes. O mais comum é o código secundário, fornecido por SMS para o celular do proprietário da conta ou diretamente por meio de um aplicativo móvel autenticador seguro. A ideia é que sua senha pode ser hackeada remotamente, mas obter o código secundário também requer um nível mais extremo de invasão do seu dispositivo móvel ou a custódia física real do referido dispositivo. Outras formas de autenticação multifator envolvem o uso de um gerador de código dedicado vinculado especificamente para essa conta, um smartcard ou token USB atribuído ao usuário ou biometria como íris ou digitalizações de impressões digitais. Embora um smartphone seja conveniente, o fato de ele se comunicar sem fio para obter o código abre uma brecha no processo. Dispositivos físicos desconectados e biometria são muito mais difíceis de hackear, pelo menos remotamente. Mas uma vez que você perde o controle de segurança física, todas as apostas são canceladas de qualquer maneira.

Eu, por exemplo, uso a autenticação em duas etapas do Google na minha conta principal do Gmail. Depois de inserir minha senha padrão, meu telefone recebe uma mensagem de texto com um código de autenticação exclusivo que devo inserir. Como uma pessoa que viaja muito - fazendo login de diferentes locais, computadores e dispositivos móveis - pode ser um pé no saco. Não há nada como estar em Nova York e ser solicitado a fornecer um código SMS que foi para um telefone em casa, em Winnipeg.

Não há nada como estar em Nova York e ser solicitado a fornecer um código que foi para um telefone em casa em Winnipeg.

Mais frequentemente do que pode ser considerado um pequeno inconveniente, há um código SMS que é inválido e deve ser solicitado várias vezes até que funcione. Não há nada como quebrar ou perder um telefone, conseguir um substituto e tentar configurar autenticação em duas etapas para Gmail, Dropbox, iTunes e todas as outras coisas que uso, novamente, de arranhar.

Eu brinco que tornei minhas contas tão seguras que nem mesmo consigo entrar, mas não há nada para rir, especialmente para pessoas que só precisam que essas coisas funcionem.

Não desligo porque, no geral, vale a pena saber que estou protegido. Mas é muito complicado e problemático para muitas pessoas. Há uma razão pela qual não o recomendo para a pessoa comum.

Faça todos os "problemas de primeiro mundo" que você quiser, mas como nossos telefones se tornam nossos cartões de identificação e nossas carteiras, como eles começam a autorizar o que compramos mas autenticam quem somos, o equilíbrio entre segurança e comodidade é crítico. E ainda não chegamos lá.

Você pode colocar camadas de segurança no lugar e cada uma delas terá a chance de impedir alguma coisa. Mas o usuário final, se for enganado, pode cortar rapidamente todos eles.

-Michael Cantor/ AVP Mobile, Cloud and Access Management Security na AT&T

P:

Você usa autenticação multifator para suas contas?

876 comentários

Phil NickinsonANDROID CENTRAL

Em um mundo de segurança biométrica, você é a senha

Há um movimento em andamento para livrar o mundo das senhas. Não se preocupe, eles não vão a lugar nenhum tão cedo, mas algumas pessoas inteligentes estão trabalhando duro para descobrir algo melhor. O local mais simples e talvez o mais importante para senhas em um dispositivo móvel é a tela de bloqueio. É a primeira e melhor linha de defesa para manter seu telefone — e os dados que ele contém — longe das mãos de outra pessoa.

Mecanismos de desbloqueio tradicionais foram usados em todas as plataformas, mas o Google foi o primeiro a brincar com algo diferente. A partir do Android 4.1 Ice Cream Sandwich, você pode configurar seu telefone para desbloquear apenas quando vir seu rosto. O recurso foi considerado "experimental", o que não serviu de grande consolo, considerando que uma foto impressa do seu rosto funcionaria tão bem quanto a real.

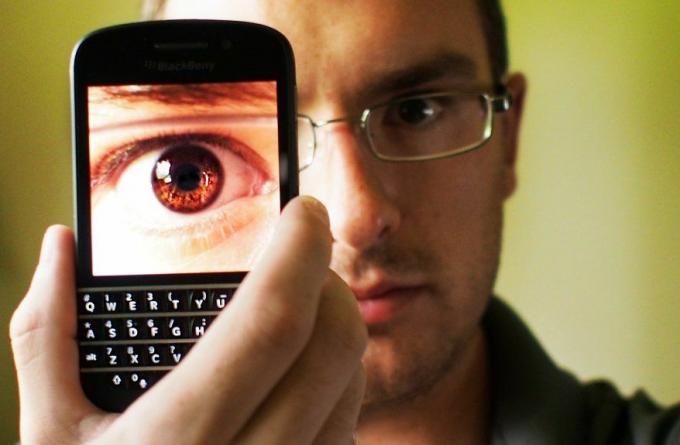

A varredura da íris

Comumente e erroneamente chamada de "varredura de retina", a tecnologia de varredura ocular que ainda parece ser o reino da quase ficção científica é, na verdade, uma varredura de íris. Sua íris - a parte colorida do seu olho que controla a abertura para a qual sua pupila é aberta e, portanto, como muita luz atinge sua retina na parte de trás do globo ocular - tem um padrão único que pode ser matematicamente definiram. Ao contrário das impressões digitais, a íris de um ser humano não pode ser alterada sem sofrer danos significativos.

Dois sistemas são usados para escanear a retina: comprimentos de onda visíveis e infravermelho próximo. A maioria dos scanners é do tipo infravermelho próximo, que funciona melhor com as íris escuras dominantes dos humanos. Scanners de comprimento de onda visível podem revelar detalhes mais ricos e são mais difíceis de enganar graças à excitação da melanina na íris, mas são propensos à interferência de reflexos. Os pesquisadores estão explorando a combinação dos dois sistemas para maior precisão.

Embora os scanners de íris possam operar a até alguns metros de distância com resolução de sensor suficiente, seu custo provou ser proibitivo na adoção generalizada. Os scanners de íris são usados em todos os pontos de entrada de fronteira pelos Emirados Árabes Unidos, nos EUA e no Canadá para o voo aéreo de baixo risco NEXUS programa de viajante, nos data centers do Google e por alguns departamentos de polícia municipais em todo o mundo, incluindo Nova York Cidade.

Mas isso mostra a direção em que as coisas estão se movendo. Vimos uma evolução dessa tecnologia que exige que os olhos pisquem (tente fazer isso com uma foto). Ou talvez exija que você sorria ou faça uma cara de pateta.

Mas o mais provável é que veremos uma combinação de biometria e senhas tradicionais. Seu telefone procura silenciosamente para ver se é você quem está tentando desbloqueá-lo. Se reconhecer seu rosto - ou talvez sua voz, ou talvez sua impressão digital ou padrão capilar subcutâneo por meio de um sensor na parte traseira de um telefone ou tablet - ele pula uma senha secundária. Se não tiver certeza, você voltará a inserir um PIN, deslizar um padrão ou algo mais robusto.

A biometria tem a mesma falha básica das senhas tradicionais - elas são um único ponto de falha.

Nós vimos a biometria em filmes por décadas. Impressões digitais. Impressões de palma. ID de voz. Varreduras de íris. Eles estão em uso em áreas de alta segurança hoje, com certeza. Já tivemos leitores de impressão digital em alguns telefones antes, mas eles desapareceram depois que o recurso falhou em atingir o status obrigatório. Nós brincamos com o reconhecimento facial.

Mas a biometria por si só tem a mesma falha básica das senhas tradicionais - elas são um único ponto de falha. Veremos um aumento no uso, mas sempre deve estar em conjunto com outras medidas de segurança.

P:

Você se sentiria confortável usando a autenticação biométrica?

876 comentários

Renê RitchieEu mais

posso mudar minha senha; Eu não posso mudar meus globos oculares

"Impressão de voz verificada." Costumava ser coisa de filme - quando os computadores eram de linha de comando, os monitores brilhavam em verde e até mesmo uma pequena sequência de números era uma senha quase indecifrável.

Agora o Android verifica a identidade com o seu rosto. O Xbox One ouvirá sua voz, lerá seu batimento cardíaco e até sentirá seu humor. Há rumores de que a Apple está construindo um leitor de impressões digitais em um iPhone.

As senhas eram principalmente coisas que sabíamos - elas poderiam ser forçadas ou enganadas de nós, adivinhadas, hackeadas ou comprometidas de outra forma. Na melhor das hipóteses, eram sequências retorcidas de caracteres pseudo-aleatórios cuja complexidade, esperava-se, os tornava muito difíceis de serem quebrados em um universo sem computação quântica.

Agora "senhas" também podem ser coisas que temos. Não importa cartões de acesso, telefones ou outros dongles, eles podem ser biométricos. Eles podem ser partes de nossos corpos.

Como mudaríamos nossos olhos, nossa impressão digital ou nosso padrão capilar, se isso fosse comprometido?

As varreduras do polegar e da íris são algumas das mais comumente vistas, pelo menos na TV e no cinema. O que acontece se, ou quando, eles forem comprometidos? O pessoal imaginativo de Hollywood nos mostrou de tudo, desde próteses até mãos decepadas e arrancadas... ok, isso está ficando horrível.

Parece que não passa uma semana sem que algum site ou aplicativo anuncie uma violação e nos aconselhe a mudar a senha. Alterar um monte de letras, números e símbolos é bastante fácil. Como mudaríamos nossos olhos, nossa impressão digital ou nosso padrão capilar, se isso fosse comprometido?

A resposta parece não ser armazenar nenhum dado biométrico real que possa ser hackeado, mas armazenar algo baseado na biometria dados que não podem sofrer engenharia reversa, mas podem ser alterados para alguma outra coisa com base nos mesmos dados se e quando for hackeado.

Impressão digital apanhada

Como qualquer forma de autenticação, os leitores de impressões digitais são suscetíveis a fraudes. A série do canal Discovery Caçadores de Mitos abordou enganar scanners de impressões digitais em um episódio de 2006. Os anfitriões Kari Byron e Tory Belleci receberam a tarefa de enganar um leitor de impressão digital fazendo-o acreditar que eles eram o companheiro Mythbuster Grant Imahara.

Depois de obter uma cópia limpa da impressão digital de Imahara de uma caixa de CD de joia (apesar de saber sobre sua missão e tomar etapas para limpar suas impressões digitais), Byron e Belleci fizeram três cópias da impressão digital - uma gravada em látex, outra feita de Caçadores de Mitos gel de balística favorito e apenas um do padrão impresso em um pedaço de papel.

Testado contra um scanner óptico e um que foi considerado "imbatível" graças à sua capacidade de detectar temperatura, taxas de pulso e condutividade da pele, todos os três métodos foram capazes de enganar os scanners quando molhados com um lamber. Até o papel.

A tecnologia, bem implementada, pode significar que isso nunca será um problema. Mas com que frequência aprendemos que uma tecnologia que pensávamos bem implementada acabou não existindo? É possível fazer algo à prova de engenharia reversa?

A ficção científica está novamente se tornando um fato científico, mas a única coisa que não está mudando somos nós. É nossa responsabilidade garantir que, antes de entregarmos nossas íris, polegares e esqueletos, tenhamos certeza, até os limites de nossa capacidade de nos informar, que está sendo feito com segurança e de forma a impedir que qualquer um de nossos dados biométricos reais seja comprometido, mesmo que o sistema e nossos dados informativos estejam.

P:

Talk Mobile Survey: O estado da segurança móvel

Daniel rubinoCENTRAL DE TELEFONE WINDOWS

Meu smartphone, minha senha

Provavelmente, um dos usos mais criativos para smartphones modernos é sua inclusão como um token de autenticação para outros dispositivos. Isso pode parecer estranho no começo, mas quando você pensa sobre isso, faz muito sentido. Afinal, esses são essencialmente minicomputadores em rede que carregamos conosco praticamente o tempo todo, então por que não colocar esse poder computacional para trabalhar para fins de segurança?

Empresas como Microsoft e Google entraram nessa onda recentemente com seus sistemas de autenticação de dois fatores. Ao ter um aplicativo em seu telefone (por exemplo, Authenticator by Microsoft), os usuários podem gerar com segurança senhas únicas de segundo nível para acessar com segurança suas contas. É uma etapa extra, mas está usando hardware que você terá com você de qualquer maneira.

É uma etapa extra, mas está usando hardware que você terá com você de qualquer maneira.

NFC (comunicação de campo próximo) é outra tecnologia potencial que pode ser utilizada para fins de segurança. Não é difícil imaginar um cenário onde você desbloqueia seu PC tocando seu smartphone contra o computador (ou mesmo seu carro ou casa), fazendo uma conexão de verificação NFC breve e instantânea.

Acesso interior

Durante séculos, a fechadura de segurança tem sido o principal meio de proteger a casa de alguém. Embora existam travas e correntes de segurança, a fechadura é a única que você pode acessar de fora e, portanto, a que é acionada quando você está ausente.

A fechadura está finalmente passando por uma revolução no século 21, graças ao advento de tecnologias sem fio seguras. As primeiras implementações foram com chips RFID, que o proprietário podia carregar em um cartão, em seu chaveiro (que pitoresco) ou até mesmo como um pequeno chip embutido em seu braço (menos pitoresco).

Mais recentemente, os bloqueios comunicativos tomaram conta. O Kevo by Unikey e os sistemas Lockitron recentemente financiados pela multidão são projetados para funcionar com Bluetooth 4.0 e Wi-Fi, permitindo ao proprietário destrancar a porta simplesmente aproximando-se dela - mesmo com o telemóvel no bolso ou bolsa. Existem várias fechaduras de porta NFC, e o aplicativo ShareKey Android feito pelo Instituto Fraunhofer permite que dispositivos Android compatíveis destravem portas apenas tocando o telefone na fechadura. O ShareKey pode até ser usado para conceder acesso temporário a pessoas.

A única coisa que parece estar impedindo essa ideia são as empresas que ainda não adotaram o NFC - uma tecnologia que, embora impressionante, ainda pode não ser a ideal. O NFC não pode transferir muitos dados sozinho - com mais frequência, os dispositivos precisam recorrer ao Bluetooth ou Wi-Fi para obter mais dados, o que significa mais complexidade. Existem alguns produtos de segurança NFC, incluindo fechaduras com NFC integrado.

Embora a autenticação de um dispositivo com outro possa ser menos conveniente do que um sistema de segurança de passagem única, em 2013 tal etapas estão se tornando cada vez mais necessárias para proteger seus dispositivos e os dados armazenados ou acessíveis por meio eles. Nossa aposta (e esperança) é que, quando o setor chegar a um padrão para autenticação de vários dispositivos, por ex. usando seu smartphone para desbloquear o computador, essas práticas rapidamente se tornarão a norma, ou pelo menos não incomum.

A maior e mais frustrante desvantagem? Esquecer o smartphone em casa pode causar ainda mais ansiedade do que agora.

P:

Você usaria seu smartphone para proteger seu computador, casa ou carro?

876 comentários

Conclusão

O futuro da autenticação do usuário quase certamente dependerá do externo. Não será mais uma sequência de caracteres usada para verificar seu direito de acessar o conteúdo, mas sim sistemas para verificar se você é de fato quem a senha diz que você é.

A autenticação biométrica existe há séculos, desde scanners de impressão digital até verificação de íris e varreduras capilares (observando os vasos sanguíneos sob a pele). Os dispositivos de hoje, móveis e estacionários, estão equipados com mais sensores do que nunca. Não é absurdo pensar que eles serão equipados com mais scanners nos próximos anos e que esses sensores poderão verificar nossas identidades.

É seguro presumir que a biometria será apenas uma camada de uma existência segura de computação. Espera-se que a autenticação multifator também desempenhe um papel maior, seja por meio do fornecimento de serviços um segundo código exclusivo para um segundo dispositivo para o usuário inserir, ou o próprio segundo dispositivo sendo o verificação. A posse física do ecossistema completo do dispositivo do usuário torna-se consentimento.

Existe uma maneira melhor? Estamos comprometendo muita conveniência em nome da segurança? Ou os criminosos sempre darão um jeito?