O que você precisa saber

- Pesquisadores chineses descobriram que os telefones Android são vulneráveis a novos ataques.

- Apelidado de BrutePrint, ele pode desbloquear qualquer telefone Android que use um sensor de impressão digital para autenticação.

- Isso é feito forçando imagens de impressões digitais obtidas por invasores para obter acesso aos dispositivos.

Novas descobertas de pesquisa sugerem que os telefones Android são suscetíveis a ataques de impressões digitais (via BleepingComputer).

Apelidados de BrutePrint, esses ataques parecem ignorar a autenticação do usuário e assumir o controle do seu dispositivo Android, de acordo com pesquisadores do Tencent Labs e da Zhejiang University.

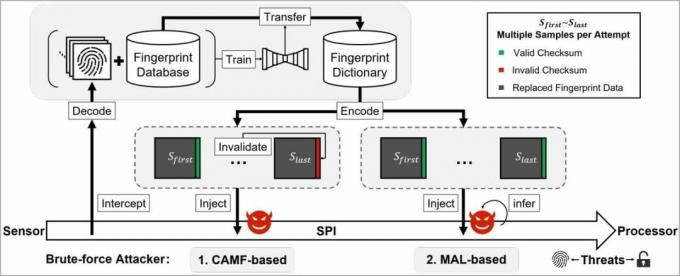

Autenticação de impressão digital ativada telefones Android geralmente vem com salvaguardas, que estão associadas aos limites de tentativa dos usuários, bem como detecção de vivacidade, para proteger contra ataques de força bruta. Os pesquisadores chineses, no entanto, superaram essas salvaguardas com duas vulnerabilidades de dia zero apelidadas de Cancel-After-Match-Fail (CAMF) e Match-After-Lock (MAL).

Além disso, os pesquisadores descobriram que "os dados biométricos na Interface Periférica Serial (SPI) dos sensores de impressão digital foram inadequadamente protegido, permitindo um ataque man-in-the-middle (MITM) para sequestrar imagens de impressões digitais", o relatório BleepingComputer estados.

Esses ataques BrutePrint e SPI MITM, que utilizam a imagem da impressão digital do usuário, foram executados em quase dez smartphones proeminentes rodando no Android, incluindo o Xiaomi Mi 11 Ultra, OnePlus 7 Pro, Dispositivos Huawei rodando no HarmonyOS (Huawei P40) e alguns dispositivos iOS.

"Os dispositivos Android testados permitem testes de impressão digital infinitos, então forçar a impressão digital do usuário e desbloquear o dispositivo é praticamente possível com tempo suficiente."

Os pesquisadores sugerem que o invasor precisaria de acesso físico ao telefone, bem como impressão digital bancos de dados, aparentemente disponíveis em conjuntos de dados acadêmicos ou vazamentos de dados biométricos do passado, observa o relatório. Além disso, diz-se que o equipamento necessário está disponível por apenas US$ 15.

Verificou-se que leva entre 2,9 horas e 13,9 horas para concluir um ataque BrutePrint se o proprietário do dispositivo tiver registrado uma impressão digital para autenticação. Isso levaria muito menos tempo com mais impressões digitais registradas no dispositivo.

Dito isso, a ameaça de um ataque BrutePrint não é uma causa imediata de grande preocupação, pois o invasor ainda precisa de acesso físico ao dispositivo. Dito isso, ainda pode ser perigoso quando se trata de dispositivos roubados, pois o BrutePrint pode ser usado para ignorar a autenticação do dispositivo.

O BleepingComputer sugere ainda que poderia levantar questões relacionadas à privacidade em relação a investigações conduzidas por lei aplicação, dizendo que eles poderiam usar as técnicas acima mencionadas para desbloquear qualquer telefone com um sensor de impressão digital para autenticação.

- Telefone ofertas: Melhor compra | Walmart | Samsung | Amazonas | Verizon | AT&T