Twój dostawca usług internetowych otrzymał swobodę rejestrowania 100% tego, co robisz online i sprzedawania tych informacji oferentowi, który zaoferował najwyższą cenę. Reguła FCC, której celem jest przynajmniej uzyskanie Twojej zgody, została odrzucona przez osoby wybrane do reprezentowania nas, a istniejąca sugestia FTC, aby umożliwić nam wszystkim rezygnację, będzie nadal ignorowana.

Twoje dane osobowe i dane nie są już twoje ani osobiste, gdy twój dostawca usług internetowych je zdobędzie.

Po prostu ani ty, ani ja nie możemy nic zrobić, aby zmienić fakt, że płacimy za usługę i ludzi, którzy to robią zbierać nasze pieniądze co miesiąc, mogą sprzedawać wszystko, co o nas wiedzą i nie mają obowiązku anonimizacji tego. Dla firm zapewniających dostęp do internetu jesteśmy bydłem. Moo muu buckaroo.

Nie musimy jednak przekazywać im żadnych przydatnych informacji, a jest kilka rzeczy, które możesz zrobić, aby niektóre dane o tym, gdzie, kiedy i jak korzystasz z Internetu, nic więcej niż zmarnowane miejsce na dysku twardym, jeśli wolisz sam decydować, jak to się rozprzestrzenia wokół.

Nie wszystkie gromadzenie danych jest straszne

Najpierw wyjaśnijmy sobie kilka spraw. Twój dostawca usług internetowych, niezależnie od tego, czy jest to Comcast, Time Warner, AT&T lub ktokolwiek inny (w tym osoby, którym płacisz za dane w telefonie co miesiąc) zbieranie danych nie zawsze jest złą rzeczą i to nie jest to, co ostatnio denerwuje wiele osób zmiany. Każda firma świadcząca usługi może zapewnić lepsza usługi, gdy wiedzą, jak ludzie z niej korzystają, i prawdopodobnie nie ma nikogo w biurze w piwnicy, który obserwuje, jak korzystasz z Internetu. Wymiana danych w celu uzyskania lepszej usługi jest czymś, co większość z nas robi przez cały czas, nawet jeśli o tym nie wiemy.

Usługa może stać się lepszą usługą, jeśli osoby, które ją oferują, wiedzą, jak z niej korzystamy, ale sprzedawanie jej to inna sprawa.

Google'a, Facebooka, Microsoftu, Jabłko a wiele innych firm oferuje również usługi, które wykorzystują Twoje dane jako walutę zamiast pobierać rzeczywistą gotówkę. To, co zbierają, jest tak samo natrętne, jak to, co zbiera twój dostawca usług internetowych i wszyscy musimy o tym pamiętać. Różnica polega na tym, że nie płacimy co miesiąc i możemy odmówić i nie korzystać z ich usług. Jesteśmy również informowani z góry, co jest gromadzone i co się z tym wszystkim dzieje, a nawet z Twoim Androidem telefon daje ci możliwość po prostu powiedzieć „nie” i nie używać niczego od jednej z tych firm żądnych danych. Nawiasem mówiąc, firmy, które produkują telefony, które uwielbiamy kupować, nie mają podobnej opcji rezygnacji. Albo zgadzasz się na pozwolenie Samsungowi, HTC lub komukolwiek na zbieranie twoich danych, albo wkładasz nowy telefon z powrotem do pudełka i sprzedajesz go na Swappa, ponieważ jest już używany. Kolejny post na inny czas.

Więc jeśli potrzebujesz usługi internetowej — a uważamy, że usługa internetowa jest teraz potrzebna w taki sam sposób, jak elektryczność i woda pitna are — nie masz innej opcji niż zapłacenie komuś, kto będzie przetwarzał Twoje dane osobowe bez szacunku dla Ciebie Prywatność.

Twoja najlepsza ochrona

Nie możemy powstrzymać ich przed gromadzeniem naszych danych, a następnie wykorzystywaniem ich w sposób, który zwiększa bezpieczeństwo i prywatność obawy, ale możemy spróbować uczynić dane bezwartościowymi, zmieniając sposób ich używania Internet. Można to zrobić na dwa sposoby i na szczęście oba są dość łatwe w użyciu z naszymi Androidami. Oba obejmują przechwytywanie ruchu sieciowego do iz telefonu.

Użyj VPN

Większość ludzi zna termin VPN, ale nie wszyscy wiedzą, czym dokładnie jest VPN. Pomyśl o nim jak o komputerze w Internecie, który umożliwia łączenie się i używanie jego połączenia do wysyłania i odbierania ruchu sieciowego. Jest to bardziej skomplikowane, a jeśli jesteś ciekawy, jak działają i dlaczego Dziennik protokołów internetowych firmy Cisco powie ci wszystko, co kiedykolwiek chciałeś o nich wiedzieć, a potem trochę.

Korzystanie z VPN oznacza, że spojrzenie na dane zebrane przez twojego dostawcę usług internetowych pokaże, kiedy łączyłeś się z VPN, z jakiej sieci VPN korzystałeś i gdzie byłeś, kiedy z niej korzystałeś. To brzmi jak łatwa naprawa, prawda? Nie bardzo. Istnieją pewne problemy z poleganiem na VPN, aby zachować całkowitą anonimowość i nie można ich ignorować.

- Korzystanie z VPN zmienia tylko „obszar ataku”. Musisz upewnić się, że VPN, którego używasz, nie prowadzi żadnych rejestrów I znajduje się w miejscu, w którym nie musi robić nic więcej, aby spełnić żądanie dotyczące danych użytkownika. Nic nie powstrzymuje firmy VPN przed sprzedażą twoich danych z powrotem do twojego dostawcy usług internetowych, poza ich własnymi zasadami.

- VPN nie zablokuje zbierania danych z aplikacji i usług, które prawdopodobnie są już zainstalowane na Twoim telefonie. Jeśli kupiłeś telefon od operatora, prawdopodobnie ma on coś w oprogramowaniu, które mówi im dokładnie, jak go używasz. Mogą teraz sprzedawać te dane.

- Nie wszystko może korzystać z VPN, a te fantazyjne gadżety Internetu rzeczy mogą stworzyć ładny mały profil o Tobie, który Twój dostawca usług internetowych może sprzedać komuś, kto ma wystarczającą ilość gotówki, aby sobie na to pozwolić. Wiele z tych gadżetów ma aplikację, która może zbierać dodatkowe dane z samego telefonu.

- VPN nie może powstrzymać złej firmy przed wprowadzaniem złych pakietów danych w celu śledzenia każdego Twojego ruchu, gdy jesteś online. Tak, właśnie na tym przyłapano Verizon. Ale nie myśl, że Verizon jest gorszy niż ktokolwiek inny.

Możesz znaleźć firmy, które sprzedają usługi VPN i udostępniają aplikację na Androida, aby ułatwić korzystanie z niej na telefonie. Waham się wymienić najlepsze z nich, ponieważ zależy to od twoich potrzeb. Poszukaj firmy, która nie zbiera danych, znajduje się w kraju, który nie wymaga włączania gromadzenia danych na żądanie i nie ma cenzora. W tej chwili używam Usługa tunelu VPN Privateinternetaccess i mieli również świetne wyniki z CzarnyVPN. Ale zawsze szukam czegoś lepszego.

Możesz także uzyskać super hardcore i skonfigurować własną sieć VPN na zdalnym serwerze, a także uruchomić tunel przez router. Są one jednak poza zakresem tej „łatwej” rozmowy.

Użyj TORA

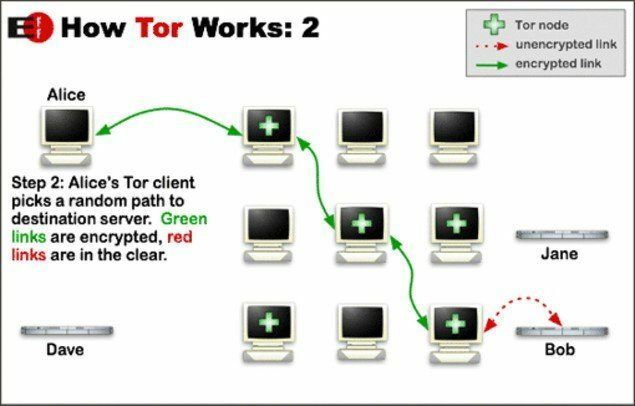

The projekt TOR to oparta na wolontariacie grupa osób i firm, które utrzymują serwery kierujące zaszyfrowany ruch internetowy przez losową i złożoną ścieżkę tuneli. Z perspektywy użytkownika jest to serwer proxy, na który kierujemy ruch sieciowy, a oprogramowanie używane przez ludzi, którzy go utrzymują i działa, zajmuje się resztą.

TOR jest zalecany przez organizacje takie jak Indymedia i EFF, aby pomóc zachować anonimowość i bezpieczeństwo w Internecie. Wywiad marynarki wojennej Stanów Zjednoczonych, a także setki organów ścigania, używają go, gdy muszą ukryć swoje ślady w Internecie, podobnie jak miliony ludzi, takich jak ty i ja. Korzystanie z TOR oznacza, że Twój dostawca usług internetowych zobaczy połączenie z jednym z puli losowych serwerów zamiast połączenia z określoną witryną. Ale ma też pewne wady, które sprawiają, że nie jest to idealne rozwiązanie.

- TOR nie blokuje zbierania danych z aplikacji i usług, które prawdopodobnie są już zainstalowane na Twoim telefonie. Jeśli kupiłeś telefon od operatora, prawdopodobnie ma on coś w oprogramowaniu, które mówi im dokładnie, jak go używasz. Mogą teraz sprzedawać te dane.

- Nie wszystko może korzystać z klienta TOR, a te fantazyjne gadżety Internetu rzeczy mogą stworzyć ładny mały profil o Tobie, który Twój dostawca usług internetowych może sprzedać komuś, kto ma wystarczającą ilość gotówki, aby sobie na to pozwolić. Wiele z tych gadżetów ma aplikację, która może zbierać dodatkowe dane z samego telefonu.

- Twój dostawca usług internetowych zobaczy połączenie z losowym węzłem TOR i będzie wiedział, że masz połączenie z węzłem TOR. Niestety, może to być czerwona flaga. Rząd USA jest bardzo podejrzliwy wobec każdego, kto korzysta z TOR i domyślnie traktuje użytkowników jako cudzoziemców i „powód do niepokoju”.. Osoby i firmy obsługujące przekaźniki wyjściowe są zawsze narażone na zamknięcie i zajęcie sprzętu. Poczuj, jak ogarnia cię wolność.

- TOR może być powolny. Jak bardzo wolno.

Plusem jest to, że TOR jest łatwy do skonfigurowania na Androidzie. OgieńCebula to wstępnie skonfigurowany serwer proxy TOR i przeglądarka, które można pobrać z Google Play, które po prostu działają. OrBot to wstępnie skonfigurowany serwer proxy TOR dla systemu Android, którego można używać z dowolną aplikacją umożliwiającą korzystanie z usługi proxy. The Przeglądarka OrFox dobrze komponuje się z OrBotem i oba są oficjalnymi produktami samego projektu TOR. One też są dostępne w Google Play.

Każdy drobiazg się liczy

Żadna z tych opcji nie jest niezawodna. Poza wyciągnięciem z Wi-Fi innej osoby i połączeniem z nią historii przeglądarki (nie waż się) nic nie jest stuprocentowym sposobem na ukrycie się przed chciwym dostawcą usług internetowych. Ale każdy drobiazg się liczy i właśnie to można zrobić teraz, podczas gdy ludzie pracują nad lepszymi sposobami ochrony w przyszłości.

Bądź bezpieczny.