Przedstawione przez Jeżyna

Porozmawiaj o bezpieczeństwie mobilnym

Przyszłość uwierzytelniania: biometria, wieloczynnikowość i współzależność

Rene Ritchie, Daniel Rubino, Kevin Michaluk, Phil Nickinson

Przez lata hasło było tak bezpiecznym środkiem uwierzytelniania, jakiego potrzebowaliśmy. Jeśli nie odpowiadałeś za kody nuklearne, wystarczyło podstawowe hasło, składające się może z kilkunastu znaków. Problem polega na tym, że wraz ze wzrostem mocy naszych komputerów rosła moc komputerów używanych przez hakerów baz danych i łamaczy kodu.

Dzisiaj przełamanie podstawowego hasła zajmuje zaledwie kilka minut, jeśli nie sekund. Ciąg liter i cyfr, które znasz tylko Ty, to za mało, aby zabezpieczyć Twoje konta i urządzenia. Każdy, kto oferuje gwarantowane bezpieczeństwo, albo cię okłamuje, albo oszukuje siebie co do siły swoich systemów.

Jak w przyszłości mamy chronić wszystkie nasze rzeczy? Czy powinniśmy uciekać się do frustracji związanej z ciągle zmieniającym się uwierzytelnianiem dwuskładnikowym, czy też odpowiedzią są nasze własne dane biometryczne? A może możemy używać naszych urządzeń do wzajemnego uwierzytelniania się, tworząc samozabezpieczającą się sieć osobistą?

Zacznijmy rozmowę!

- 01.Kevina

MichałukUsterka związana z uwierzytelnianiem wieloskładnikowym

- 02.Phil

NickinsonaW świecie bezpieczeństwa biometrycznego jesteś hasłem

- 03.Rene

Ritchie'gomogę zmienić hasło; Nie mogę zmienić gałek ocznych

- 04.Danielu

RubinoMój smartfon, moje hasło

Uwierzytelnianie w przyszłości

Nawigacja po artykułach

- Uwierzytelnianie wieloskładnikowe

- Wideo: Michael Singer

- Uwierzytelnianie biometryczne

- Zhakowane dane biometryczne

- Uwierzytelnianie urządzenia

- Uwagi

- Do góry

Kevina MichałukCrackBerry

Usterka związana z uwierzytelnianiem wieloskładnikowym

A to tylko jeden czynnik. Hasło. Coś, co wiesz. W dzisiejszych czasach, gdy usługi są hakowane, a urządzenia gubione lub kradzione, trend zmierza w kierunku wieloczynnikowości. Żeton. Coś, co masz.

Wprowadzasz coś, co znasz, hasło, a następnie wiadomość SMS lub aplikacja generuje drugi kod na coś, co masz: telefon, który posiadasz. To sprawia, że rzeczy są o wiele bezpieczniejsze, ale także sprawiają, że są bardziej kłopotliwe.

Wieloczynnikowy

Podstawą uwierzytelniania wieloskładnikowego jest wiele czynników. Prawie zawsze będzie istniało hasło lub kod PIN, który pozostaje niezmienny – Twój podstawowy standard uwierzytelniania. To, co czyni go wieloetapowym (najczęściej tylko dwuetapowym), to dodanie drugiej weryfikacji. Tę drugą weryfikację można wyciągnąć z szerokiej puli źródeł. Najczęstszym jest kod dodatkowy, dostarczany za pośrednictwem wiadomości SMS na telefon komórkowy właściciela konta lub bezpośrednio za pośrednictwem zabezpieczonej aplikacji mobilnej uwierzytelniającej. Pomysł polega na tym, że twoje hasło może zostać zhakowane zdalnie, ale uzyskanie drugiego kodu też wymaga bardziej ekstremalnego poziomu hakowania urządzenia mobilnego lub faktycznej fizycznej opieki nad nim urządzenie. Inne formy uwierzytelniania wieloskładnikowego obejmują użycie dedykowanego generatora kodu, który jest powiązany konkretnie do tego konta, karty inteligentnej lub tokena USB przypisanego do użytkownika lub danych biometrycznych, takich jak tęczówka lub skany linii papilarnych. Podczas gdy smartfon jest wygodny, komunikuje się bezprzewodowo, aby uzyskać kod, otwiera lukę w tym procesie. Odłączone urządzenia fizyczne i dane biometryczne są znacznie trudniejsze do zhakowania, przynajmniej zdalnie. Ale kiedy stracisz kontrolę nad fizycznym bezpieczeństwem, wszystkie zakłady i tak są wyłączone.

Ja na przykład używam dwuetapowego uwierzytelniania Google na moim głównym koncie Gmail. Po wprowadzeniu mojego standardowego hasła na mój telefon zostaje wysłana wiadomość tekstowa z unikalnym kodem uwierzytelniającym, który muszę następnie wprowadzić. Dla osoby, która dużo podróżuje – logując się z różnych lokalizacji, komputerów i urządzeń mobilnych – może to być wrzód na dupie. Nie ma to jak być w Nowym Jorku i zostać poproszonym o kod SMS, który trafił do telefonu siedzącego w domu w Winnipeg.

Nie ma to jak być w Nowym Jorku i zostać poproszonym o kod, który trafił do telefonu w domu w Winnipeg.

Częściej niż to, co można uznać za drobną niedogodność, kod SMS jest nieprawidłowy i trzeba go wielokrotnie żądać, aż jeden zadziała. Nie ma nic lepszego niż zepsucie lub zgubienie telefonu, kupienie nowego, a następnie próba konfiguracji uwierzytelnianie dwuetapowe dla Gmaila, Dropbox, iTunes i wszystkich innych rzeczy, z których ponownie korzystam zadrapanie.

Żartuję, że moje konta są tak bezpieczne, że nawet ja nie mogę się do nich dostać, ale naprawdę nie ma się z czego śmiać, zwłaszcza dla ludzi, którzy po prostu potrzebują tych rzeczy do pracy.

Nie wyłączam go, ponieważ ogólnie rzecz biorąc, świadomość, że jestem chroniony, jest tego warta. Ale jest to zbyt skomplikowane i wadliwe dla zbyt wielu ludzi. Jest powód, dla którego nie polecam go przeciętnemu człowiekowi.

Twórz wszystkie „problemy pierwszego świata”, jakie chcesz, ale ponieważ nasze telefony stają się naszymi dowodami osobistymi i naszymi portfelami, as zaczynają autoryzować to, co kupujemy, ale uwierzytelniają, kim jesteśmy, równowaga między bezpieczeństwem a wygodą krytyczny. A nas jeszcze nie ma.

Możesz umieścić warstwy bezpieczeństwa na miejscu, a każda z nich ma szansę coś zatrzymać. Ale użytkownik końcowy, jeśli da się oszukać, może bardzo szybko przebić się przez nie wszystkie.

- Michał Śpiewak / AVP Mobile, Cloud and Access Management Security w AT&T

Q:

Czy korzystasz z uwierzytelniania wieloskładnikowego na swoich kontach?

876 komentarzy

Phil NickinsonaCENTRALA ANDROIDA

W świecie bezpieczeństwa biometrycznego jesteś hasłem

Szykuje się akcja pozbycia się haseł ze świata. Nie martw się, w najbliższym czasie nigdzie się nie wybierają, ale niektórzy mądrzy ludzie ciężko pracują nad wymyśleniem czegoś lepszego. Najprostszym i być może najważniejszym miejscem na hasła na urządzeniu mobilnym jest ekran blokady. To pierwsza i najlepsza linia obrony, która chroni Twój telefon — i przechowywane w nim dane — przed dostaniem się w cudze ręce.

Tradycyjne mechanizmy odblokowujące były używane na wszystkich platformach, ale Google jako pierwszy wprowadził coś innego. Począwszy od Androida 4.1 Ice Cream Sandwich, możesz ustawić telefon tak, aby odblokowywał się tylko wtedy, gdy zobaczy Twoją twarz. Funkcja została uznana za „eksperymentalną”, co nie było zbytnim pocieszeniem, biorąc pod uwagę, że wydrukowane zdjęcie twojej twarzy działa równie dobrze, jak prawdziwe.

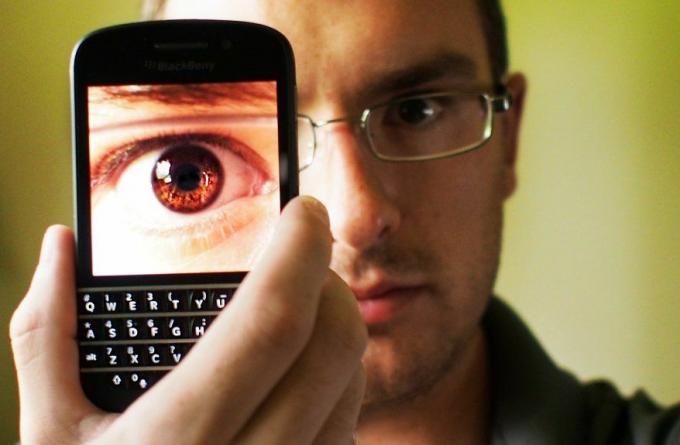

Skan tęczówki

Powszechnie i błędnie nazywana „skanem siatkówki”, technologia skanowania oka, która wciąż wydaje się być królestwem niemal science fiction, jest w rzeczywistości skanem tęczówki. Twoja tęczówka - kolorowa część oka, która kontroluje otwór, na który otwiera się źrenica, a tym samym sposób dużo światła dociera do siatkówki z tyłu gałki ocznej - ma unikalny wzór, który można matematycznie opisać zdefiniowane. W przeciwieństwie do odcisków palców, tęczówki człowieka nie można zmienić bez poważnych obrażeń.

Do skanowania siatkówki wykorzystywane są dwa systemy: fale widzialne i bliska podczerwień. Większość skanerów to skanery bliskiej podczerwieni, które działają lepiej z dominującymi ciemniejszymi tęczówkami u ludzi. Skanery światła widzialnego mogą ujawniać bogatsze szczegóły i są trudniejsze do oszukania dzięki wzbudzeniu melaniny w tęczówce, ale są podatne na zakłócenia spowodowane odbiciami. Naukowcy badają połączenie tych dwóch systemów w celu zwiększenia dokładności.

Podczas gdy skanery tęczówki mogą działać w odległości do kilku metrów przy wystarczającej rozdzielczości czujnika, ich koszt okazał się zbyt wysoki w powszechnym zastosowaniu. Skanery tęczówki są używane na wszystkich przejściach granicznych w Zjednoczonych Emiratach Arabskich, w USA i Kanadzie w przypadku lotów niskiego ryzyka NEXUS program dla podróżnych, w centrach danych Google oraz przez kilka miejskich wydziałów policji na całym świecie, w tym w Nowym Jorku Miasto.

Ale to pokazuje kierunek, w którym sprawy będą się poruszać. Widzieliśmy ewolucję tej technologii, która wymaga mrugania oczami (spróbuj to zrobić ze zdjęciem). A może będzie to wymagało uśmiechu lub głupkowatej miny.

Ale bardziej prawdopodobne jest to, że zobaczymy połączenie danych biometrycznych i tradycyjnych haseł. Twój telefon po cichu sprawdza, czy to Ty próbujesz go odblokować. Jeśli rozpoznaje twoją twarz – a może twój głos, a może twój odcisk palca lub wzór podskórnych naczyń włosowatych przez czujnik z tyłu telefonu lub tabletu – pomija dodatkowe hasło. Jeśli nie masz pewności, wrócisz do wprowadzania kodu PIN, przesuwania wzoru lub czegoś bardziej niezawodnego.

Biometria ma tę samą podstawową wadę co tradycyjne hasła — jest pojedynczym punktem awarii.

Widzieliśmy dane biometryczne w filmach od dziesięcioleci. odciski palców. Odciski dłoni. Identyfikator głosowy. Skany tęczówki. Z pewnością są one obecnie używane w obszarach o wysokim poziomie bezpieczeństwa. Mieliśmy już skanery linii papilarnych na kilku telefonach, ale zniknęły one po tym, jak funkcja nie osiągnęła statusu obowiązkowego. Bawiliśmy się rozpoznawaniem twarzy.

Ale dane biometryczne same w sobie mają tę samą podstawową wadę co tradycyjne hasła — są pojedynczym punktem awarii. Zobaczymy zwiększone użycie, ale zawsze powinno to iść w parze z innymi środkami bezpieczeństwa.

Q:

Czy czułbyś się komfortowo, używając uwierzytelniania biometrycznego?

876 komentarzy

Rene Ritchie'goWIĘCEJ

mogę zmienić hasło; Nie mogę zmienić gałek ocznych

„Zweryfikowano wydruk głosowy”. Kiedyś to było w filmach – kiedyś komputery były wierszem poleceń, monitory świeciły na zielono, a nawet krótka sekwencja cyfr była prawie niemożliwym do złamania hasłem.

Teraz Android weryfikuje tożsamość za pomocą Twojej twarzy. Xbox One będzie nasłuchiwać Twojego głosu, odczytywać bicie Twojego serca, a nawet wyczuwać Twój nastrój. Plotki głoszą, że Apple buduje skaner linii papilarnych w iPhonie.

Hasła to w większości rzeczy, które znamy — można je wymusić lub wyłudzić od nas, odgadnąć, zhakować lub w inny sposób naruszyć bezpieczeństwo. W najlepszym przypadku były to sękate ciągi pseudolosowych postaci, których złożoność, jak miano nadzieję, czyniła je zbyt trudnymi do złamania we wszechświecie bez komputerów kwantowych.

Teraz „hasłami” mogą być również rzeczy, które posiadamy. Nieważne karty dostępu, telefony czy inne klucze sprzętowe, mogą to być dane biometryczne. Mogą być częściami naszego ciała.

Jak zmienilibyśmy nasze oczy, odcisk kciuka lub wzór naczyń włosowatych, gdyby to kiedykolwiek zostało naruszone?

Skany kciuka i tęczówki należą do najczęściej oglądanych, przynajmniej w telewizji i filmach. Co się stanie, jeśli lub kiedy zostaną one naruszone? Ludzie obdarzeni wyobraźnią w Hollywood pokazali nam wszystko, od protez po odrąbane ręce i wyżłobione... Dobra, to robi się makabryczne.

Wydaje się, że nie ma tygodnia, aby jakaś strona internetowa lub aplikacja nie ogłosiła naruszenia i nie doradziła nam zmiany hasła. Zmiana kilku liter, cyfr i symboli jest dość łatwa. Jak zmienilibyśmy nasze oczy, odcisk kciuka lub wzór naczyń włosowatych, gdyby to kiedykolwiek zostało naruszone?

Wydaje się, że odpowiedzią nie jest przechowywanie żadnych rzeczywistych danych biometrycznych, które można zhakować, ale przechowywanie czegoś opartego na danych biometrycznych dane, których nie można poddać inżynierii wstecznej, ale można je zmienić na coś innego w oparciu o te same dane, jeśli i kiedy zhakowany.

Pobrano odcisk palca

Jak każda forma uwierzytelniania, skanery linii papilarnych są podatne na oszukanie. Seria kanałów Discovery Pogromcy mitów zajął się oszukiwaniem skanerów linii papilarnych w odcinku z 2006 roku. Gospodarze, Kari Byron i Tory Belleci, mieli za zadanie oszukać skaner linii papilarnych, aby uwierzył, że są kolegami z Pogromcy mitów, Grantem Imaharą.

Po zdobyciu czystej kopii odcisku palca Imahary z pudełka CD z klejnotami (pomimo jego wiedzy o ich misji i zabrania kroki w celu oczyszczenia jego odcisków palców), Byron i Belleci wykonali trzy kopie odcisków palców – jedną wytrawioną w lateksie, drugą wykonaną z Pogromcy mitów ulubiony żel balistyczny i tylko wzór wydrukowany na kartce papieru.

Testowany zarówno ze skanerem optycznym, jak i ze skanerem reklamowanym jako „nie do pobicia” dzięki swojej zdolności do wykrywania temperatura, częstość tętna i przewodność skóry, wszystkie trzy metody były w stanie oszukać skanery po zwilżeniu lizać. Nawet papier.

Dobrze wdrożona technologia może oznaczać, że nigdy nie będzie to problemem. Ale jak często uczyliśmy się, że technologia, o której myśleliśmy, że jest dobrze wdrożona, okazała się taka nie być? Czy w ogóle można zrobić coś odpornego na inżynierię wsteczną?

Fantastyka naukowa ponownie staje się faktem naukowym, ale jedyną rzeczą, która się nie zmienia, jesteśmy my. Naszym obowiązkiem jest upewnienie się, że zanim oddamy nasze tęczówki, kciuki i szkielety, upewnimy się, w granicach naszej zdolności do informowania się, że odbywa się to bezpiecznie iw sposób, który zapobiega naruszeniu jakichkolwiek naszych rzeczywistych danych biometrycznych, nawet jeśli system i nasze dane informacyjne są naruszone.

Q:

Talk Mobile Survey: Stan bezpieczeństwa mobilnego

Danielu RubinoWINDOWS PHONE CENTRALNY

Mój smartfon, moje hasło

Prawdopodobnie jednym z najbardziej kreatywnych zastosowań nowoczesnych smartfonów jest ich włączenie jako tokena uwierzytelniającego dla innych urządzeń. Na początku może to brzmieć dziwnie, ale kiedy się nad tym zastanowić, ma to sens. W końcu są to zasadniczo połączone w sieć minikomputery, które nosimy ze sobą praktycznie przez cały czas, więc dlaczego nie wykorzystać tej mocy obliczeniowej do celów bezpieczeństwa?

Firmy takie jak Microsoft i Google wskoczyły ostatnio na tę modę dzięki systemom uwierzytelniania dwuskładnikowego. Mając aplikację na swoim telefonie (np. Authenticator firmy Microsoft), użytkownicy mogą bezpiecznie generować unikalne hasła jednorazowe, hasła drugiego poziomu, aby bezpiecznie uzyskiwać dostęp do swoich kont. To jeden dodatkowy krok, ale wymaga użycia sprzętu, który i tak będziesz mieć przy sobie.

To jeden dodatkowy krok, ale wymaga użycia sprzętu, który i tak będziesz mieć przy sobie.

NFC (komunikacja bliskiego zasięgu) to kolejna potencjalna technologia, którą można wykorzystać do celów bezpieczeństwa. Nietrudno wyobrazić sobie scenariusz, w którym odblokujesz komputer, dotykając smartfonem komputera (lub nawet samochodu lub domu), nawiązując krótkie i natychmiastowe połączenie weryfikacyjne NFC.

Dostęp do wnętrza

Przez wieki zamek bębenkowy był podstawowym sposobem zabezpieczenia domu. Chociaż istnieją zasuwy i łańcuchy zabezpieczające, zamek jest jedynym, do którego można uzyskać dostęp z zewnątrz, a zatem tym, który jest używany, gdy jesteś poza domem.

Zamek wreszcie przechodzi rewolucję w XXI wieku dzięki pojawieniu się bezpiecznych technologii bezprzewodowych. Pierwsze wdrożenia dotyczyły chipów RFID, które właściciel mógł nosić na karcie, breloku do kluczy (jakie osobliwe), a nawet jako mały chip osadzony w ramieniu (mniej osobliwy).

Niedawno zapanowały blokady komunikacyjne. Kevo firmy Unikey i ostatnio finansowane przez tłum systemy Lockitron są zaprojektowane do pracy przez Bluetooth 4.0 i Wi-Fi, dzięki któremu właściciel może otworzyć drzwi, zbliżając się do nich - nawet z telefonem w kieszeni lub torebka. Istnieje wiele zamków do drzwi NFC, a aplikacja ShareKey na Androida stworzona przez Instytut Fraunhofera umożliwia kompatybilnym urządzeniom z Androidem odblokowywanie drzwi przez zwykłe dotknięcie zamka telefonem. ShareKey może nawet służyć do udzielania tymczasowego dostępu osobom.

Jedyną rzeczą, która wydaje się powstrzymywać ten pomysł, są firmy, które wciąż nie przyjęły NFC – technologii, która choć imponująca, może nadal nie być idealna. NFC nie może samodzielnie przesyłać wielu danych – częściej urządzenia muszą korzystać z Bluetooth lub Wi-Fi, aby uzyskać więcej danych, co oznacza większą złożoność. Istnieje kilka produktów zabezpieczających NFC, w tym zamki do drzwi ze zintegrowanym NFC.

O ile uwierzytelnianie jednego urządzenia za pomocą drugiego może okazać się mniej wygodne niż jednoprzebiegowy system bezpieczeństwa, to w 2013 r. kroki stają się coraz bardziej konieczne, aby chronić zarówno twoje urządzenia, jak i dane, które są przechowywane lub dostępne za pośrednictwem ich. Stawiamy (i mamy nadzieję) na to, że gdy branża trafi na standard uwierzytelniania na wielu urządzeniach, np. za pomocą smartfona, aby odblokować komputer, praktyki te szybko staną się normą, a przynajmniej nie niezwykłe.

Największa i najbardziej frustrująca wada? Zapomnienie smartfona w domu może być jeszcze bardziej niepokojące niż obecnie.

Q:

Czy użyłbyś smartfona do zabezpieczenia komputera, domu lub samochodu?

876 komentarzy

Wniosek

Przyszłość uwierzytelniania użytkowników prawie na pewno będzie polegać na zewnętrznym. Nie będzie to już ciąg znaków służący do weryfikacji twojego prawa dostępu do treści, będą to systemy weryfikujące, czy faktycznie jesteś tym, za kogo odpowiada hasło.

Uwierzytelnianie biometryczne istnieje od wieków, od skanerów odcisków palców po weryfikację tęczówki i skany naczyń włosowatych (patrzenie na naczynia krwionośne pod skórą). Dzisiejsze urządzenia, zarówno mobilne, jak i stacjonarne, są wyposażone w więcej czujników niż kiedykolwiek wcześniej. Nie jest nierozsądne sądzić, że w nadchodzących latach zostaną wyposażone w więcej skanerów i że te czujniki będą w stanie zweryfikować naszą tożsamość.

Można bezpiecznie założyć, że dane biometryczne będą tylko jedną warstwą bezpiecznego istnienia komputerowego. Można oczekiwać, że uwierzytelnianie wieloskładnikowe również będzie odgrywać większą rolę, albo poprzez świadczenie usług unikalny drugi kod do drugiego urządzenia, który użytkownik może wprowadzić, lub samo drugie urządzenie jest weryfikacja. Fizyczne posiadanie całego ekosystemu urządzenia użytkownika staje się zgodą.

Czy istnieje lepszy sposób? Czy nie poświęcamy zbyt wiele wygody w imię bezpieczeństwa? A może przestępcy zawsze znajdą sposób?