Presentert av bjørnebær

Talk Mobile Security

Fremtiden for autentisering: Biometri, multifaktor og medavhengighet

av Rene Ritchie, Daniel Rubino, Kevin Michaluk, Phil Nickinson

I årevis var passordet så sikkert som et middel for autentisering som vi trengte. Med mindre du hadde ansvaret for kjernefysiske koder, var et grunnleggende passord på kanskje et dusin tegn nok. Problemet er at etter hvert som kraften til datamaskinene våre økte, økte også kraften til datamaskinene som ble brukt av databasehackere og kodeknekkere.

I dag tar det grunnleggende passordet ditt bare minutter, om ikke sekunder, å bryte gjennom. En rekke bokstaver og tall som bare er kjent for deg, er ikke nok til å holde kontoene og enhetene dine sikre. Alle som tilbyr garantert sikkerhet lyver enten for deg eller bedrar seg selv om styrken til systemene deres.

Hvordan skal vi i fremtiden holde alle tingene våre trygge og sikre? Bør vi ty til frustrasjonen av stadig skiftende tofaktorautentisering, eller er vår egen biometri svaret? Eller kan vi bruke enhetene våre til å autentisere hverandre, og skape et selvsikrende personlig nettverk?

La oss starte samtalen!

- 01.Kevin

MichalukDet glitrende problemet med multifaktorautentisering

- 02.Phil

NickinsonI en verden av biometrisk sikkerhet er du passordet

- 03.Rene

RitchieJeg kan endre passordet mitt; Jeg kan ikke skifte øyeepler

- 04.Daniel

RubinoMin smarttelefon, mitt passord

Fremtidig autentisering

Artikkelnavigasjon

- Multi-faktor autentisering

- Video: Michael Singer

- Biometrisk autentisering

- Hacket biometri

- Enhetsautentisering

- Kommentarer

- Til toppen

Kevin MichalukCrackBerry

Det glitrende problemet med multifaktorautentisering

Og det er bare en enkelt faktor. Et passord. Noe du vet. I disse dager, med tjenester som blir hacket og enheter som går tapt eller stjålet, går trenden mot multifaktor. Et symbol. Noe du har.

Du skriver inn noe du vet, passordet, deretter genererer en SMS-melding eller en app en ny kode på noe du har: telefonen i din besittelse. Det gjør ting mye sikrere, men det gjør dem også mye mer problematiske.

Multi-multi-faktor

Grunnlaget for multifaktorautentisering er de mange faktorene. Det vil nesten alltid være et passord eller en PIN-kode som forblir konstant - din standard autentiseringsstandard. Det som gjør det multi- (oftest bare to-trinns) er tillegget av en andre verifisering. Den andre bekreftelsen kan hentes fra en lang rekke kilder. Den vanligste er den sekundære koden, gitt enten via SMS til kontoeierens mobiltelefon eller direkte gjennom en sikker autentiseringsmobilapp. Tanken er at passordet ditt kan hackes eksternt, men får sekundærkoden heller krever et mer ekstremt nivå av hacking av mobilenheten din, eller den faktiske fysiske varetekten av nevnte enhet. Andre former for multifaktorautentisering innebærer bruk av en dedikert kodegenerator som er bundet spesifikt til den kontoen, et smartkort eller USB-token tildelt brukeren, eller biometri som iris eller fingeravtrykkskanning. Selv om en smarttelefon er praktisk, åpner det for en klump i prosessen at den kommuniserer trådløst for å få koden. Frakoblede fysiske enheter og biometri er mye mye vanskeligere å hacke, i det minste eksternt. Men når du først har mistet den fysiske sikkerhetskontrollen, er alle spill avslått uansett.

Jeg bruker Googles totrinnsautentisering på Gmail-kontoen min. Etter at jeg har tastet inn standardpassordet, får telefonen min tilsendt en tekstmelding med en unik autentiseringskode som jeg så må taste inn. Som en person som reiser mye - logger på fra forskjellige steder og datamaskiner og mobile enheter - kan det være vondt. Det er ingenting som å være i New York og bli bedt om en SMS-kode som gikk til en telefon som sitter hjemme i Winnipeg.

Det er ingenting som å være i New York og bli bedt om en kode som gikk til en telefon hjemme i Winnipeg.

Oftere enn det som kan anses som en mindre ulempe, er det en SMS-kode som er ugyldig, og den må bes om igjen og igjen til en fungerer. Det er ingenting som å ødelegge eller miste en telefon, få en erstatning og deretter prøve å sette opp to-trinns autentisering for Gmail, Dropbox, iTunes og alle de andre tingene jeg bruker, igjen, fra ripe.

Jeg spøker med at jeg har gjort kontoene mine så sikre at jeg ikke kan komme inn, men det er egentlig ikke noe å le av, spesielt for folk som bare trenger disse tingene for å fungere.

Jeg slår den ikke av fordi det totalt sett er verdt det å vite at jeg er beskyttet. Men det er altfor komplisert og glitchy for altfor mange mennesker. Det er en grunn til at jeg ikke anbefaler det for den gjennomsnittlige personen.

Lag alle "first world problem"-sprekkene du ønsker, men ettersom telefonene våre blir våre ID-kort og lommebøker, som de begynner å godkjenne det vi kjøper, men autentiserer hvem vi er, balansen mellom sikkerhet og bekvemmelighet er kritisk. Og vi er bare ikke der ennå.

Du kan sette sikkerhetslag på plass, og de har hver en sjanse til å stoppe noe. Men sluttbrukeren, hvis de blir lurt, kan veldig raskt skjære gjennom dem alle.

- Michael Singer / AVP Mobile, Cloud og Access Management Security hos AT&T

Q:

Bruker du multifaktorautentisering for kontoene dine?

876 kommentarer

Phil NickinsonANDROID SENTRAL

I en verden av biometrisk sikkerhet er du passordet

Det er et grep på gang for å befri verden for passord. Ikke bekymre deg, de kommer ikke til å dra noe sted snart, men noen smarte folk jobber hardt med å finne ut noe bedre. Det enkleste og kanskje viktigste stedet for passord på en mobilenhet er låseskjermen. Det er den første og beste forsvarslinjen for å holde telefonen din – og dataene den inneholder – utenfor andres hender.

Tradisjonelle opplåsingsmekanismer har blitt brukt på alle plattformene, men Google var den første som lekte med noe annerledes. Fra og med Android 4.1 Ice Cream Sandwich kan du stille inn telefonen til å låse opp bare når den ser ansiktet ditt. Funksjonen ble ansett som "eksperimentell", noe som ikke var mye trøst med tanke på at et trykt bilde av ansiktet ditt ville fungere omtrent like bra som den ekte varen.

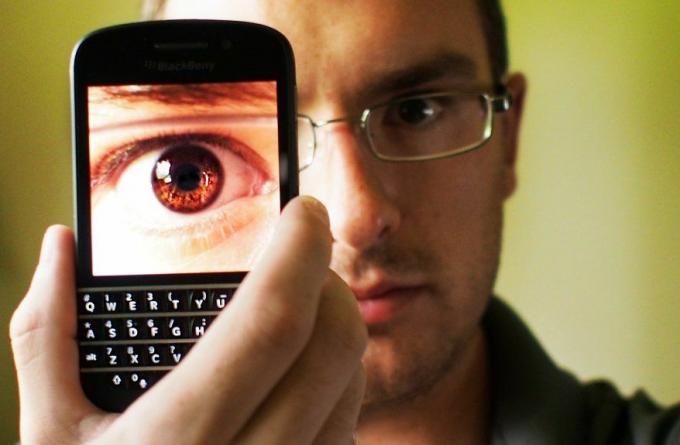

Irisskanningen

Vanligvis og feilaktig kalt en "netthinneskanning", øyeskanningsteknologien som fortsatt ser ut til å være nær-science fiction-området, er faktisk en irisskanning. Din iris - den fargede delen av øyet som kontrollerer blenderåpningen som pupillen din åpnes til, og dermed hvordan mye lys når netthinnen på baksiden av øyeeplet - har et unikt mønster som kan matematisk definert. I motsetning til fingeravtrykk, kan et menneskes iris ikke endres uten å tåle betydelig skade.

To systemer brukes til å skanne netthinnen: synlige bølgelengder og nær infrarødt. De fleste skannere er av den nære infrarøde varianten, som fungerer bedre med de dominerende mørkere irisene til mennesker. Synlige bølgelengdeskannere kan avsløre rikere detaljer og er vanskeligere å lure takket være eksitasjonen av melanin i iris, men er utsatt for interferens fra refleksjoner. Forskere utforsker å kombinere de to systemene for økt nøyaktighet.

Mens irisskannere kan operere i opptil noen få meters avstand med tilstrekkelig sensoroppløsning, har kostnadene vist seg å være uoverkommelige ved utbredt bruk. Irisskannere brukes ved alle grenseinngangspunkter av De forente arabiske emirater, i USA og Canada for NEXUS lavrisikoluft reiseprogram, på Googles datasentre og av noen få kommunale politiavdelinger rundt om i verden, inkludert New York By.

Men det viser deg retningen ting vil bevege seg. Vi har sett en utvikling av den teknologien som krever at øynene blinker (prøv å gjøre det med et bilde). Eller kanskje det vil kreve at du smiler eller gjør et tullete ansikt.

Men det som er mer sannsynlig er at vi vil se en kombinasjon av biometri og tradisjonelle passord. Telefonen din ser stille for å se om det er du som prøver å låse den opp. Hvis den gjenkjenner ansiktet ditt - eller kanskje stemmen din, eller kanskje fingeravtrykket ditt eller subkutane kapillærmønster gjennom en sensor på baksiden av en telefon eller nettbrett - hopper den over et sekundært passord. Hvis det ikke er sikkert, kommer du tilbake til å taste inn en PIN-kode, sveipe et mønster eller noe mer robust.

Biometri har den samme grunnleggende feilen som tradisjonelle passord – de er et enkelt feilpunkt.

Vi har sett biometri i filmer i flere tiår. Fingeravtrykk. Palmetrykk. Stemme-ID. Iris skanner. De er i bruk i områder med høy sikkerhet i dag, helt klart. Vi har hatt fingeravtrykkskannere på noen få telefoner før, men de har forsvunnet etter at funksjonen ikke klarte å oppnå må-ha-status. Vi har lekt litt med ansiktsgjenkjenning.

Men biometri i seg selv har den samme grunnleggende feilen som tradisjonelle passord – de er et enkelt feilpunkt. Vi vil se økt bruk, men det bør alltid være i takt med andre sikkerhetstiltak.

Q:

Ville du vært komfortabel med å bruke biometrisk autentisering?

876 kommentarer

Rene RitchieiMER

Jeg kan endre passordet mitt; Jeg kan ikke skifte øyeepler

"Stemmeutskrift bekreftet." Det pleide å være stoffet med filmer - den gang da datamaskiner var kommandolinje, skjermer lyste grønt, og til og med en kort sekvens med tall var et nesten uslåelig passord.

Nå bekrefter Android identiteten med ansiktet ditt. Xbox One vil lytte etter stemmen din, lese hjerterytmen din og til og med føle humøret ditt. Det ryktes at Apple skal bygge en fingeravtrykkskanner inn i en iPhone.

Passord var stort sett ting vi visste – de kunne bli tvunget eller lurt fra oss, gjettet, hacket eller på annen måte kompromittert. På sitt beste var de knasende strenger av pseudo-tilfeldige karakterer hvis kompleksitet, man håpet, gjorde dem for vanskelige til å brytes i et univers uten kvanteberegning.

Nå kan «passord» også være ting vi har. Ikke bry deg om tilgangskort, telefoner eller andre dongler, de kan være biometriske. De kan være deler av kroppen vår.

Hvordan ville vi endre øynene våre, tommelfingeravtrykket eller kapillærmønsteret vårt hvis det noen gang ble kompromittert?

Tommel- og irisskanning er noe av det som oftest sees, i det minste på TV og i filmer. Hva skjer hvis, eller når, disse blir kompromittert? De fantasifulle folkene i Hollywood har vist oss alt fra proteser til avkuttede hender og utskårne... ok, dette blir grusomt.

Det virker som det ikke går en uke uten at et nettsted eller en app kunngjør et brudd og råder oss til å endre passordet vårt. Det er enkelt å endre en haug med bokstaver, tall og symboler. Hvordan ville vi endre øynene våre, tommelfingeravtrykket eller kapillærmønsteret vårt hvis det noen gang ble kompromittert?

Svaret ser ut til å ikke være å lagre noen faktiske biometriske data som kan hackes, men å lagre noe basert på den biometriske data som ikke kan omvendt konstrueres, men som kan endres til noe annet basert på de samme dataene hvis og når det er hacket.

Fingeravtrykk ødelagt

Som enhver form for autentisering er fingeravtrykkskannere utsatt for luring. Discovery-kanalserien Mythbusters taklet lure fingeravtrykkskannere i en episode fra 2006. Vertene Kari Byron og Tory Belleci fikk i oppgave å lure en fingeravtrykkskanner til å tro at de var andre Mythbuster Grant Imahara.

Etter å ha fått en ren kopi av Imaharas fingeravtrykk fra et juvel-CD-etuiet (til tross for at han visste om oppdraget deres og tok trinn for å rydde opp fingeravtrykkene hans), Byron og Belleci laget tre kopier av fingeravtrykket - ett etset inn i lateks, en annen laget av Mythbusters favoritt ballistic gel, og en bare av mønsteret trykt på et stykke papir.

Testet mot både en optisk skanner og en som ble utropt til å være "uslåelig" takket være dens evne til å oppdage temperatur, pulsfrekvens og hudledningsevne, var alle tre metodene i stand til å lure skannerne når de ble fuktet med en slikke. Til og med papiret.

Teknologi, godt implementert, kan bety at dette aldri vil være et problem. Men hvor ofte har vi lært teknologi vi trodde godt implementert viste seg å ikke være noe slikt? Er det i det hele tatt mulig å lage noe reverse engineering-sikkert?

Science fiction er igjen i ferd med å bli et vitenskapelig faktum, men den eneste tingen som ikke endrer seg er oss. Det er vårt ansvar å sørge for at før vi gir fra oss irisene, tomlene og skjelettene våre, sørger vi for, til grensene for vår evne til å informere oss selv, at det gjøres sikkert, og på en måte som forhindrer at noen av våre faktiske biometriske data blir kompromittert selv om systemet og informasjonsdataene våre er det.

Q:

Talk Mobile Survey: Status for mobilsikkerhet

Daniel RubinoWINDOWS PHONE SENTRAL

Min smarttelefon, mitt passord

Sannsynligvis en av de mest kreative bruksområdene for moderne smarttelefoner er deres inkludering som et autentiseringstoken for andre enheter. Det høres kanskje rart ut i begynnelsen, men når du tenker på det, gir det mye mening. Tross alt er dette i hovedsak nettverksbaserte minidatamaskiner vi har med oss praktisk talt hele tiden, så hvorfor ikke bruke den beregningskraften til å fungere for sikkerhetsformål?

Selskaper som Microsoft og Google har begge hoppet på denne vognen nylig med sine tofaktorautentiseringssystemer. Ved å ha en app på telefonen (f.eks. Authenticator fra Microsoft), kan brukere på en sikker måte generere unike engangspassord på andre nivå-passord for sikker tilgang til kontoene deres. Det er ett ekstra trinn, men det bruker maskinvare du har med deg uansett.

Det er ett ekstra trinn, men det bruker maskinvare du har med deg uansett.

NFC (Near-field Communication) er en annen potensiell teknologi som kan brukes til sikkerhetsformål. Det er ikke vanskelig å forestille seg et scenario der du låser opp PC-en din ved å banke smarttelefonen mot datamaskinen (eller til og med bilen eller hjemmet), og oppretter en kort og umiddelbar NFC-verifiseringsforbindelse.

Innvendig tilgang

I århundrer har tilholderlåsen vært det primære middelet for å sikre ens hjem. Mens det er deadbolts og sikkerhetskjeder, er låsen den eneste du kan få tilgang til fra utsiden, og dermed den som brukes når du er borte.

Låsen gjennomgår endelig en revolusjon i det 21. århundre takket være bruken av sikker trådløs teknologi. De første implementeringene var med RFID-brikker, som eieren kunne bære på et kort, nøkkelringen deres (hvor sjarmerende), eller til og med som en liten brikke innebygd i armen (mindre sjarmerende).

Nylig har kommunikative låser tatt tak. Kevo fra Unikey og de nylig folkefinansierte Lockitron-systemene er designet for å fungere over Bluetooth 4.0 og Wi-Fi, slik at eieren kan låse opp døren ved å bare nærme seg den - selv med telefonen i lommen eller pung. Det finnes en rekke NFC-dørlåser, og ShareKey Android-appen laget av Fraunhofer Institute lar kompatible Android-enheter låse opp dører bare ved å berøre telefonen mot låsen. ShareKey kan til og med brukes til å gi midlertidig tilgang til personer.

Det eneste som ser ut til å holde denne ideen tilbake er selskaper som fortsatt ikke har omfavnet NFC – en teknologi som selv om den er imponerende, kanskje ikke er ideell. NFC kan ikke overføre mye data selv – oftere må enheter falle tilbake til Bluetooth eller Wi-Fi for mer data, noe som betyr mer kompleksitet. Det finnes noen NFC-sikkerhetsprodukter der ute, inkludert dørlåser med integrert NFC.

Selv om autentisering av en enhet med en annen kan vise seg å være mindre praktisk enn et sikkerhetssystem med ett pass, i 2013 trinn blir i økende grad nødvendig for å beskytte både enhetene dine og dataene som er lagret på eller tilgjengelig via dem. Vår innsats (og håp) er at når industrien lander på en standard for multi-enhets autentisering, f.eks. ved hjelp av smarttelefonen din for å låse opp datamaskinen din, vil disse praksisene raskt bli normen, eller i det minste ikke uvanlig.

Den største og mest frustrerende ulempen? Å glemme smarttelefonen hjemme kan være enda mer angstfremkallende enn det er nå.

Q:

Ville du brukt smarttelefonen til å sikre datamaskinen, hjemmet eller bilen?

876 kommentarer

Konklusjon

Fremtiden for brukerautentisering er nesten helt sikkert å stole på den eksterne. Det vil ikke lenger være en tegnstreng som brukes til å bekrefte din rett til å få tilgang til innholdet, det vil være systemer for å bekrefte at du faktisk er den passordet sier at du er.

Biometrisk autentisering har eksistert i evigheter, fra tommelavtrykksskannere til irisverifisering og kapillærskanninger (ser på blodårene under huden din). Dagens enheter, både mobile og stasjonære, er utstyrt med flere sensorer enn noen gang før. Det er ikke urimelig å tro at de vil bli utstyrt med flere skannere i årene som kommer, og at disse sensorene vil kunne bekrefte identiteten vår.

Det er trygt å anta at biometri bare vil være ett lag av en sikret datatilværelse. Multi-faktor autentisering kan forventes å spille en større rolle også, enten gjennom tjenesten som yter en unik andre kode til en andre enhet som brukeren kan angi, eller selve den andre enheten er bekreftelse. Fysisk besittelse av brukerens komplette enhetsøkosystem blir samtykke.

Finnes det en bedre måte? Går vi på akkord med for mye bekvemmelighet i sikkerhetens navn? Eller vil de kriminelle alltid bare finne en vei?