Hva du trenger å vite

- Kinesiske forskere har funnet ut at Android-telefoner er sårbare for nye angrep.

- Kalt BrutePrint, kan den låse opp enhver Android-telefon som bruker en fingeravtrykksensor for autentisering.

- Det gjøres ved å tvinge fingeravtrykksbilder innhentet av angripere for å få tilgang til enheter.

Nye forskningsresultater tyder på at Android-telefoner er mottakelige for fingeravtrykksangrep (via BleepingComputer).

Disse angrepene, kalt BrutePrint, ser ut til å omgå brukerautentisering og ta kontroll over Android-enheten din, ifølge forskere fra Tencent Labs og Zhejiang University.

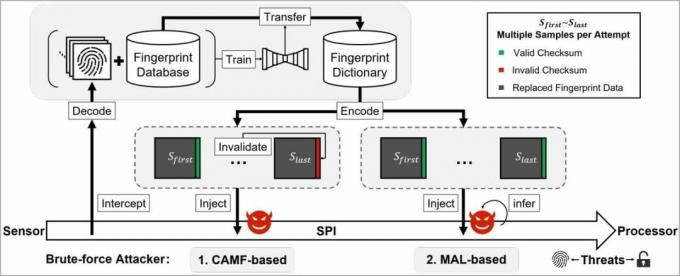

Fingeravtrykkautentisering på Android-telefoner kommer vanligvis med sikkerhetstiltak, som er assosiert med brukernes forsøksgrenser så vel som liveness-deteksjon, for å beskytte mot brute force-angrep. De kinesiske forskerne overvant imidlertid disse sikkerhetstiltakene med to nulldagers sårbarheter kalt Cancel-After-Match-Fail (CAMF) og Match-After-Lock (MAL).

Videre har forskerne funnet ut at "biometriske data på fingeravtrykksensorens Serial Peripheral Interface (SPI) var utilstrekkelig beskyttet, noe som muliggjør et man-in-the-middle-angrep (MITM) for å kapre fingeravtrykkbilder,» bleepingComputer-rapporten stater.

Disse BrutePrint- og SPI MITM-angrepene, som bruker brukerens fingeravtrykksbilde, ble utført på nesten ti fremtredende smarttelefoner som kjører på Android, inkludert Xiaomi Mi 11 Ultra, OnePlus 7 Pro, Huawei-enheter som kjører på HarmonyOS (Huawei P40), og noen iOS-enheter.

"De testede Android-enhetene tillater uendelige fingeravtrykkprøver, så det er praktisk mulig å tvinge brukerens fingeravtrykk og låse opp enheten, gitt nok tid."

Forskere antyder at angriperen trenger fysisk tilgang til telefonen samt fingeravtrykk databaser, tilsynelatende tilgjengelig fra akademiske datasett eller biometriske datalekkasjer fra fortiden, bemerker rapportere. Dessuten sies det nødvendige utstyret å være tilgjengelig for bare $15.

Det ble funnet å ta mellom 2,9 timer til 13,9 timer å fullføre et BrutePrint-angrep hvis eieren av enheten har registrert ett fingeravtrykk for autentisering. Dette vil ta betydelig kortere tid med flere fingeravtrykk registrert på enheten.

Når det er sagt, er trusselen fra et BrutePrint-angrep ikke en umiddelbar grunn til stor bekymring, siden angriperen fortsatt trenger fysisk tilgang til enheten. Når det er sagt, kan det fortsatt være farlig når det kommer til stjålne enheter, da BrutePrint da kan brukes til å omgå enhetsautentisering.

BleepingComputer antyder videre at den kan reise personvernrelaterte spørsmål angående undersøkelser utført ved lov håndhevelse, og sa at de potensielt kan bruke de nevnte teknikkene for å låse opp enhver telefon med en fingeravtrykksensor for autentisering.

- Telefontilbud: Beste kjøp | Walmart | Samsung | Amazon | Verizon | AT&T