Kilde: Alex Dobie / Android Central

Kilde: Alex Dobie / Android Central

Det har vært rikelig med FUD - frykt, usikkerhet og tvil - spredt rundt Android-telefonens sikkerhet gjennom årene. Og jeg vil være ærlig: i de første dagene var mye av det fortjent. Den fragmenterte naturen til Android, den store mengden av ting som krevde en fullstendig firmwareoppgradering for å kunne endres, og tilbakeholdenheten til telefonprodusentene for å rulle disse oppdateringene betydde at Android-telefoner var mer utsatt for sikkerhetsproblemer enn iPhone.

For ti år siden, hvis et stort sikkerhetsproblem i iPhone ble oppdaget, kunne Apple raskt lappe hele økosystemet. På Android kan du la være å vente måneder, hvis en løsning noen gang gjorde det til enheten din. For at et Android-sikkerhetsproblem skulle bli løst i 2011, måtte ny kode først skyves ut av Google, deretter integrert i telefonens fastvare av produsenten og til slutt signert av din transportør. Det er ikke en ideell rekkefølge av hendelser hvis tiden er viktig, som det sannsynligvis ville være hvis en ekle ny programvaresårbarhet ble utnyttet i naturen.

Android-sikkerhet har kommet langt, langt de siste 10 årene.

Men Android generelt, og Android-sikkerhet spesielt, har kommet langt det siste tiåret. Og den trette tropen av Android-eiere som aldri får oppdateringer, og Android-telefoner som er fast i skadelig programvare, er nå godt utdaterte. De beste Android-telefoner garanterer nå fire år med vanlige sikkerhetsoppdateringer, og Android selv er nå sikrere av design.

Problemet er at måtene Google holder Android trygt og trygt på er uklare og ganske tekniske. Mens Apple, med sin vertikale integrasjon og relativt lite antall telefonmodeller, ganske enkelt kan rulle ut fullt fastvareoppdateringer etter ønske, krever Googles større, mer varierte og mindre direkte kontrollerte økosystem et annet nærme seg.

Google Play-tjenester

Kilde: Android Central / Phil Nickinson

Kilde: Android Central / Phil Nickinson

Ganske mye kommer alle Android-telefoner som selges i Vesten med Google Play Services - det er en viktig del av pakke med mobilapper forhåndslastet på Google Android-telefoner, og den kan stille oppdateres av Google i bakgrunn. Men Play Services er langt, kraftigere enn din gjennomsnittlige Android-app. Det er fordi det er en system app, som i utgangspunktet betyr at har nøklene til slottet, slik at funksjoner som fjerntørking av telefonen din blir mistet eller stjålet. (Av den grunn må systemappene først lastes på enheten av produsenten din. De kan ikke installeres fra bunnen av som en vanlig app.)

Nåværende versjoner av Google Play Services støttes helt tilbake til Android 5.0 Lollipop, utgitt i 2014. Den siste versjonen av Android som mistet Play Services-støtten, var 4.0 Ice Cream Sandwich, utgitt i 2011, som ble pensjonert i 2018. Det betyr at for "nåværende" støtte for Google Play Services er tidsrammene vi snakker om her mye lenger enn de fleste noen gang vil beholde en smarttelefon.

Mer: En primer for Google Mobile Services

Play Services gjør også en hel del andre ting, som å la utviklere integrere tjenester som Google Pay og Google enkelt pålogging i appene sine. Men la oss nullstille sikkerhetsimplikasjonene: Denne typen systemapp, som hele tiden holdes oppdatert i bakgrunnen, støttet av enheter utgitt for syv eller flere år siden, og med tillatelse til å gjøre i utgangspunktet hva som helst, er et kraftig verktøy i Googles Android-sikkerhet arsenal.

Kilde: Andrew Martonik / Android Central

Kilde: Andrew Martonik / Android Central

Play Services er alltid oppdatert selv på gamle Android-telefoner og beskytter mot skadelig programvare.

Google Play Protect er for eksempel en del av Play Services. Dette lar Google sjekke appene på telefonen for skadelig programvare, uansett om de er lastet ned fra Play-butikken eller ikke. Fordi Play Services er en systemapp, kan Play Protect ødelegge ondsinnede apper før de har sjansen til å gjøre noe. Og fordi Play Services oppdateres kontinuerlig, kan disse forsvarene holdes oppdatert i bakgrunnen mange år etter at enheten mottok sin siste ordentlige firmwareoppdatering. Det er en måte for eldre enheter å bli beskyttet mot ondsinnede apper, selv om disse appene bruker programvaresårbarheter som fremdeles er teknisk til stede i det underliggende operativsystemet.

Det er dette som kan gi enheter som den nå geriatriske Samsung Galaxy S4, utgitt i 2013, et anstendig nivå av beskyttelse mot sårbarheter i sin Android 5-baserte firmware.

Kilde: Alex Dobie / Android Central

Kilde: Alex Dobie / Android Central

Et godt eksempel på kraften til Google Play Services kan sees i Covid-19 Exposure Notification System. Google var i stand til å bygge dette systemet med Apple, og takket være Play Services distribuerte det automatisk til alle Android-telefoner som kjører 5.0 Lollipop eller nyere uten å oppdatere firmware.

Når skremmende programvaresårbarheter dukker opp, slik det skjedde i 2014 med "Fake ID" -feil, Google oppdaterte umiddelbart funksjonen "Bekreft apper" (en forløper for Google Play Protect) for å identifisere krenkende apper. Dette tillot at sårbarheten ble nippet i knoppen lenge før produsenter kom rundt for å rulle ut firmwareoppdateringer som adresserte den underliggende feilen.

Men selvfølgelig er det ikke bedre å ha sårbarheter enn å bare forhindre at de blir utnyttet. For det formål har Google de siste årene taklet Android sitt mangeårige firmwareoppdateringsproblem i flere forskjellige måter: For det første ved å gjøre Android mer modulær og jobbe tettere med produsenter under Android-er utvikling. Og for det andre, ved å tydelig knytte en dato til Androids sikkerhetsnivå, og skrive minimumskrav til støtte i sine kontrakter med telefonprodusenter.

Android går modulært

Kilde: Alex Dobie / Android Central

Kilde: Alex Dobie / Android Central

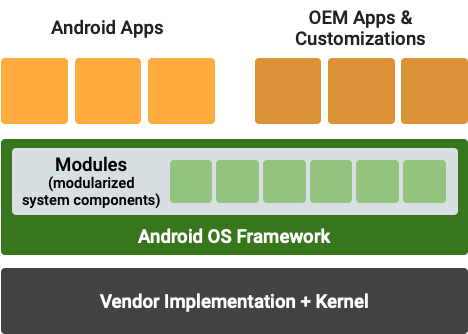

For et tiår siden var Android en stor monolitisk enhet som måtte oppdateres samtidig. Endringer i ting på systemnivå som mediekodeker eller nettverk - eller til og med den innebygde nettleseren eller oppringingsappen - kan bare gjøres via en fullstendig firmwareoppdatering, med alt bryet som medfører. (Først skyver Google ny kode ut, deretter gjør produsenten den til en enhetsspesifikk firmwareoppdatering, deretter transportøren må logge av.) Og som nevnt tidligere, det er tregt og ganske dårlig for sikkerheten hvis en utnyttbar feil er oppdaget.

I årene siden har Google gjort Android mer modulær, noe som gjør det raskere og enklere for selskaper å presse ut OS-oppdateringer. Og mer nylig er det nå mulig å oppdatere biter av Android OS uten full firmwareoppgradering. Alt dette gjør det mulig for Google og telefonprodusenter å reagere raskt for å fikse sikkerhetsproblemer i visse deler av operativsystemet.

Googles tidligste skritt i denne retningen innebar å bryte visse apper og komponenter ut av fastvaren og la dem bli oppdatert via Google Play Butikk. De beste eksemplene på dette er Google Chrome og Android WebView-komponenten - brukt til nettinnhold i Android-apper. Oppdatering av disse uavhengig av fastvaren lar Google fikse feil i nettlesermotorer som kan utnyttes av ondsinnede nettsider, og få dem rullet ut til hele Android-økosystemet i løpet av timer i stedet for måneder.

Nyere versjoner av Android kvitter seg med oppdateringsformidleren.

I 2017s Android 8.0 Oreo-utgivelse trappet Google opp et utstyr med "Project Treble." Dette var et forsøk på å løsne biter av lavt nivå Android fra brikkesettprodusenter som Qualcomm fra resten av operativsystemet, og lager et mer modulært operativsystem som kan oppdateres mer raskt. Da maskinvareselskaper kunne skille ut sine egne tilpasninger fra kjernens operativsystem, var tanken at firmwareoppdateringer kunne skyves ut i et raskere tempo og med mindre teknisk beinarbeid. Project Treble er ikke noe du vil merke kjører på enheten din, men det kan være grunnen til at Android-telefonen du kjøpte i 2018 fikk OS-oppdateringer raskere enn den du kjøpte i 2016. Og raskere oppdateringer er selvfølgelig bedre for sikkerheten.

Kilde: Google

Kilde: Google

Det neste trinnet i å modulere Android kom i Android 10, med "Project Mainline" - kjent i dag som det vagt navnet "Google Play System Updates." Hovedlinjen handler om omgå den eksisterende firmware-prosessen over lufta og binde deler av Android i nye moduler som kan oppdateres direkte av Google eller telefonens produsent. Hovedlinjen vokste inn Android 11 med oppdaterbare moduler for flere Android-systembiter som Wi-Fi, deling og nevrale nettverkskomponenter. Og i Android 12 vil det også dekke ART (Android-kjøretiden), noe som gir flere sikkerhetsfordeler. Som AC-er Jerry Hildenbrand forklarer i en nylig leder:

I Android 12 kan alle slags sikkerhetsutnyttelser som kan bli funnet i hvordan Android-kjøretiden fungerer, raskt og enkelt løses over hele Android-økosystemet.

For å forstå hvordan Androids sikkerhet har forbedret seg så mye siden begynnelsen av 2010-tallet, er det interessant å ta en titt på en av de siste tiårets største Android-sikkerhetsskrekk - 2015 "Stagefright" -feil. Stagefright involverte en utnyttelse i Android-komponenten som ble brukt til å behandle mediefiler, noe som kunne tillate en spesialmodifisert videofil å kjøre skadelig kode på Android-telefoner.

En av de skummelste Android-sikkerhetsfeilene i 2015 vil bli fullstendig kastrert av Project Mainline.

Selv om det ikke er bevis for at Stagefright noen gang ble brukt mye i den virkelige malware - sannsynligvis fordi andre sikkerhetsregler i Android gjorde det veldig vanskelig å dra nytte av - det var likevel store nyheter på tid. I 2015 var det ingen eneste sølvkule for Stagefright. I motsetning til et app-basert sårbarhet, kunne ikke Google Play Protect hindre dårlige mediefiler fra å potensielt kompromittere telefonen din. Den eneste virkelige løsningen var å vente på en firmwareoppdatering og håpe på det beste.

Men hvis noe som Stagefright ble oppdaget i 2021, ville det være trivielt å ta opp. Google ville bare utarbeide en Project Mainline-oppdatering for medieavspillingsbiblioteket og umiddelbart fikse feilen på alle enheter som kjører Android 10 og oppover. Med mer av Android som blir modulert i hver nye versjon av operativsystemet, er det langt mindre sannsynlig at Google vil bli fanget av en utnyttelse som Stagefright i fremtiden.

Android-sikkerhetsoppdateringer

Kilde: Alex Dobie / Android Central

Kilde: Alex Dobie / Android Central

Som et direkte resultat av Stagefright-feilen, introduserte Google i slutten av 2015 Android-sikkerhetsoppdateringsnivåer, og bundet en presis dato til sikkerhetsnivået i hvilken som helst Google-godkjent Android-firmware. Nye oppdateringer utstedes hver måned, og adresserer nylig oppdagede sikkerhetsproblemer, med enhetsprodusenter som får en til to måneders ledetid for å få sikkerhetsoppdateringer presset ut til enheter. Den ekstra synligheten av sikkerhetsoppdateringen lyste på Android-produsentene som var under og oppnådde, samtidig som de ga sjelefred når nye oppdateringer kom.

To år med sikkerhetsoppdateringer kreves nå av Google kontrakt.

Mer nylig har Google begynt å skrive minimumsnivå for sikkerhetsstøtte i sine kontrakter med Android-produsenter. The Vergerapportert i 2018 at telefonprodusenter trenger å garantere to år med sikkerhetsoppdateringer for nye telefoner, med minst fire sikkerhetsoppdateringer i løpet av det første året. I henhold til standardene for de fleste avanserte telefoner er det et ganske grunnleggende støttenivå. Men det er bare hva det er: et minimum. Mange andre i den høye enden går mye lenger, inkludert Samsung med det nylige løftet om fire år med sikkerhetsoppdateringer for større Galaxy-telefoner.

Et tiår med fremgang

Kilde: Alex Dobie / Android Central

Kilde: Alex Dobie / Android Central

Mellom raskere Android-oppdateringer takket være Project Treble, enklere oppdateringer til deler av operativsystemet uten full firmwareoppgradering, lenger støtte levetid og et sterkt siste forsvar mot skadelig programvare fra Google Play Protect, er Androids sikkerhet i dag robust. De fleste av de høyt omtalte mobil sikkerhetsrisikoer i dag kommer i form av phishing-angrep i motsetning til ondsinnede apper eller mediefiler. Eller med andre ord, når Android-sikkerheten styrkes, velger skurkene i økende grad å lure du, ikke telefonen din.

Det er ikke å si at situasjonen rundt Android-sikkerhet og plattformoppdateringer er perfekt. I en ideell verden ville Google være like kvikk som Apple når det gjelder å lappe ut sikkerhetsproblemer. Med Project Mainline er vi definitivt komme dit, men det vil ta tid før fordelene med de nye hovedlinjemodulene som er lagt til i Android 11 og Android 12, kan dryppe ut til Android-økosystemet. Google Play Protect, så godt som det er, er begrenset til å nøytralisere app-basert skadelig programvare i motsetning til andre typer utnyttelser. Og jeg vil absolutt hevde at det kontraktsmessige minimumet av en sikkerhetsoppdatering hver tredje måned ikke går langt nok. (Sak i punkt: The dystre oppdateringsutsikter av mange billigere OnePlus Nord-telefoner.)

På samme tid, i 2021, er den gamle stereotypen om at Android er full av skadelig programvare og firmware, lenger enn sannheten enn den noen gang har vært. Og direkte sammenligninger med iOS-oppdateringsmodellen overser viktige deler av Google Android som Play Services og Project Mainline. Plattformen har kommet langt siden 2011, og det siste tiåret med fremgang betyr at Android er godt posisjonert for å se av fremtidens programvaretrusler.

Alex Dobie

Alex er global sjefredaktør for Android Central, og finnes vanligvis i Storbritannia. Han har blogget siden før det ble kalt det, og for tiden går mesteparten av tiden hans på å lede video til AC, som innebærer å peke et kamera mot telefoner og snakke ord mot en mikrofon. Han vil bare gjerne høre tankene dine på [email protected], eller om de sosiale tingene på @alexdobie.