De vrijlating van een iPhone zonder een vingerafdruksensor is er wat gepraat over het gebruik van vingerafdrukken voor authenticatie en hoe veilig de gegevens worden opgeslagen. Dat is geweldig. Zelfs als u zich geen zorgen maakt over hoe het wordt gedaan, heeft u veel andere mensen nodig om zich zorgen te maken, zodat het wordt gedaan op een manier waar u zich geen zorgen over hoeft te maken!

Om te beginnen gebruikt Apple een vergelijkbare oplossing en als je een ouder model met een vingerafdruksensor hebt, kun je deze net zo veilig gebruiken als voorheen. Hetzelfde geldt voor ouder Samsung telefoons die pre-Marshmallow lanceerden en de eigen methoden van Samsung gebruikten.

De manier waarop Google uw vingerafdrukgegevens opslaat, is de veiligste manier die mogelijk is met de huidige technologie. Het is ook fascinerend hoe eenvoudig het overzicht van het geheel is als je er eenmaal naar kijkt. Eenvoudig en veilig is altijd een winnende combinatie.

Opslag is van nature niet erg veilig. Het is hetzelfde als iets op een post-it schrijven en in een archiefkast stoppen. Het is er omdat het er moet zijn, en het beste wat u kunt doen, is bepalen wie er toegang toe heeft. Voor een archiefkast gebruik je een slot en voor je telefoon gebruik je encryptie. Voor uw vingerafdrukgegevens gaat het nog een stap verder: een Trusted Execution Environment (TEE).

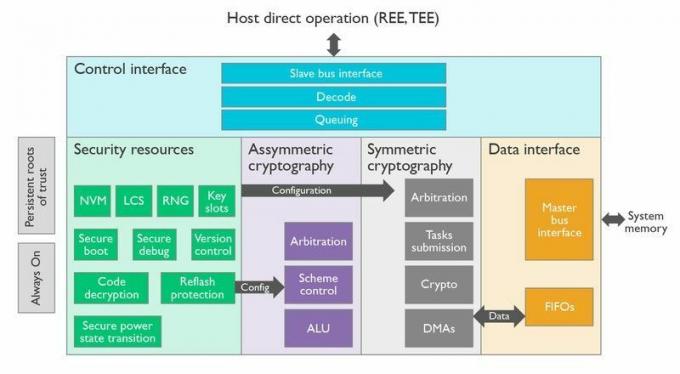

Een TEE is een apart en geïsoleerd gebied in de hardware van de telefoon. Een TEE kan zijn eigen processor en geheugen gebruiken of een gevirtualiseerde instantie op de hoofd-CPU gebruiken. In beide gevallen is de TEE volledig geïsoleerd en geïsoleerd met behulp van hardware-ondersteund geheugen en input/output-beveiliging. De enige manier om binnen te komen is als de TEE je binnenlaat, en dat zal nooit gebeuren. Zelfs als de telefoon is geroot of de bootloader is ontgrendeld, is de TEE gescheiden en nog steeds intact.

Een aparte processor met een eigen geheugen en besturingssysteem wordt gebruikt om uw vingerafdrukgegevens te analyseren en op te slaan.

Google gebruikt wat ze noemen Betrouwbare TEE om dit te ondersteunen. Een zeer klein en efficiënt besturingssysteem, met de toepasselijke naam Trusty OS, draait op de TEE-hardware en kernelstuurprogramma's zorgen ervoor dat het met het systeem kan communiceren. Er zijn Android-bibliotheken (je raadt het al: de Trusty API) die ontwikkelaars kunnen gebruiken, zodat ze kunnen vragen wat neerkomt op een ja of nee-vraag aan de TEE. In de TEE worden niet alleen vingerafdrukgegevens opgeslagen. Dingen zoals DRM-sleutels en bootloader-coderingssleutels van de fabrikant bevinden zich ook in de TEE en werken op dezelfde manier als uw vingerafdrukgegevens doen - beantwoorden of gegevens die door een toepassing worden gepresenteerd, overeenkomen met de bekende goede gegevens die het is opslaan.

Andere fabrikanten kunnen Trusty OS gebruiken of kunnen dan een ander systeem gebruiken. Zolang aan alle criteria wordt voldaan (hieronder vermeld) en de TEE geïsoleerd en geïsoleerd is, voldoet deze aan de beveiligingsnormen die nodig zijn om Pixel Imprint (voorheen Nexus Imprint) te gebruiken.

Wanneer u een vingerafdruk op uw Android-telefoon registreert, haalt de sensor de gegevens uit de scan. Trusty OS analyseert deze gegevens in de TEE en creëert vervolgens twee dingen: een set validatiegegevens en een gecodeerde vingerafdruksjabloon. Dit lijkt junk-data te zijn voor alles behalve de TEE die ook de sleutel heeft om die junk-data te ontcijferen. Deze gecodeerde vingerafdruksjabloon wordt opgeslagen in een gecodeerde container op de TEE of op de gecodeerde opslag van je telefoon. Drie coderingslagen betekenen dat het bijna onmogelijk is om de gegevens te krijgen, en zelfs als je zou kunnen, is het nutteloos zonder een manier om ze te ontcijferen.

Android vereist dat uw vingerafdrukgegevens worden beveiligd met een unieke sleutel, en u kunt; t neem het mee naar een andere telefoon of hergebruik het voor een andere gebruiker.

De validatiegegevens worden opgeslagen in de TEE. Wanneer u uw vinger op de scanner legt om iets te proberen, bouwt de scanner een gegevensprofiel op. Via de Trusty API vraagt de bijbehorende applicatie aan de kernel om de TEE te vragen of het goed is. De TEE controleert de opgeslagen validatiegegevens met behulp van zijn afzonderlijke processor en geheugen, en als voldoende gegevens overeenkomen, zegt hij ja. Als er niet genoeg overeenkomende gegevens zijn, staat er nee. Deze geslaagde of mislukte reactie wordt teruggestuurd naar de kernel als een softwaretoken dat de API kan lezen om het resultaat te zien.

Terwijl de TEE zelf een op zichzelf staand besturingssysteem en hardware gebruikt om veilig te blijven, gebruikt de vingerafdruksjabloon op software gebaseerde codering. Het moet worden ondertekend met een zeer specifieke sleutel om geldig te zijn. Deze sleutel wordt gemaakt met behulp van apparaatspecifieke informatie, gebruikersspecifieke informatie en tijdspecifieke informatie. Met andere woorden, als u een gebruiker verwijdert, van apparaat verandert of probeert een vingerafdruk opnieuw te registreren (het systeem kan zien of u overschrijft een bestaande vingerafdruk) de sleutel wordt niet meer herkend en kan niet worden gebruikt om de vingerafdruk te ontsleutelen sjabloon.

De basisregels die elk bedrijf dat Android-telefoons met een vingerafdruksensor maakt, moet volgen:

- Alle analyse van vingerafdrukgegevens moet binnen de TEE worden uitgevoerd

- Alle gegevens die aan een vingerafdruk zijn gekoppeld, moeten worden opgeslagen in de TEE of in een vertrouwd geheugen (geheugen dat de hoofd-CPU niet eens kan zien)

- Vingerafdrukprofielgegevens moeten zelfversleuteld zijn, zelfs als ze zijn opgeslagen in versleutelde telefoonopslag

- Het verwijderen van een gebruikersaccount moet ook veilig alle gegevens wissen die zijn gekoppeld aan de vingerafdrukken van die gebruiker

- Waar vingerafdrukprofielen worden opgeslagen, mag voor geen enkele toepassing, proces of gebruiker zichtbaar zijn, inclusief de rootgebruiker

- Er mag geen back-up worden gemaakt van vingerafdrukgegevens van welke aard dan ook naar een andere bron, inclusief de cloud of uw computer of een toepassing

- Vingerafdrukverificatie moet worden gebruikt door het proces dat erom heeft gevraagd (geen vingerafdrukgegevens delen, zelfs niet alleen het ja of nee-antwoord om te zien of het correct was)

Als je een paar standaardspecificaties hebt die duidelijk zijn, is het niet moeilijk om daaraan te voldoen. Dit zorgt ervoor dat, ongeacht welke Android-telefoon u gebruikt, uw vingerafdrukgegevens veilig worden opgeslagen en dat geen enkel ander systeemproces of app er toegang toe kan krijgen. Naarmate cryptografie evolueert, met name hardware-ondersteunde codering, zal ook deze methode om uw vingerafdrukgegevens veilig te houden, evolueren. Het zal interessant zijn om terug te kijken zodra Android Z wordt gelanceerd en te zien hoe ver we zijn gekomen.