Bron: Alex Dobie / Android Central

Bron: Alex Dobie / Android Central

Er is in de loop der jaren veel FUD - angst, onzekerheid en twijfel - rond de beveiliging van Android-telefoons geweest. En ik zal eerlijk zijn: in de begintijd was veel ervan welverdiend. Het gefragmenteerde karakter van Android, de enorme hoeveelheid spullen waarvoor een volledige firmware-upgrade nodig was om te veranderen, en de terughoudendheid van telefoonfabrikanten om te rollen uit die updates betekende dat Android-telefoons vatbaarder waren voor beveiligingsproblemen dan de iPhone.

Als er tien jaar geleden een grote kwetsbaarheid in de iPhone-beveiliging werd ontdekt, kon Apple snel zijn hele ecosysteem patchen. Op Android kan het zijn dat u maanden moet wachten, als er ooit een oplossing op uw apparaat is gevonden. Om een Android-beveiligingsprobleem in 2011 op te lossen, moest eerst nieuwe code worden gepusht door Google, vervolgens door de fabrikant geïntegreerd in de firmware van uw telefoon en uiteindelijk afgetekend door uw vervoerder. Dat is geen ideale opeenvolging van gebeurtenissen als tijd van essentieel belang is, zoals het waarschijnlijk zou zijn als een vervelende nieuwe softwarekwetsbaarheid in het wild zou worden uitgebuit.

Android-beveiliging heeft de afgelopen 10 jaar een lange, lange weg afgelegd.

Maar Android in het algemeen, en Android-beveiliging in het bijzonder, heeft het afgelopen decennium een lange weg afgelegd. En de vermoeide trope van Android-bezitters die nooit updates krijgen, en Android-telefoons die vastzitten in malware, is nu echt achterhaald. De beste Android-telefoons garanderen nu vier jaar reguliere beveiligingspatches, en Android zelf is nu veiliger door het ontwerp.

Het probleem is dat de manieren waarop Google Android veilig houdt vaag en behoorlijk technisch zijn. Terwijl Apple, met zijn verticale integratie en relatief klein aantal telefoonmodellen, gewoon volledig kan uitrollen firmware-updates naar believen, vereist het grotere, meer diverse en minder direct gecontroleerde ecosysteem van Google een andere nadering.

Google Play-services

Bron: Android Central / Phil Nickinson

Bron: Android Central / Phil Nickinson

Vrijwel elke Android-telefoon die in het Westen wordt verkocht, wordt geleverd met Google Play-services - het is een belangrijk onderdeel van de pakket met mobiele apps dat vooraf is geladen op Google Android-telefoons, en het kan stil door Google worden bijgewerkt in de achtergrond. Maar Play Services is veel, veel krachtiger dan je gemiddelde Android-app. Dat is omdat het een systeem app, wat in feite betekent dat hij de sleutels van het kasteel heeft, waardoor functies zoals het op afstand wissen van je telefoon mogelijk zijn als deze verloren of gestolen is. (Om die reden moeten systeem-apps eerst door uw fabrikant op het apparaat worden geladen. Ze kunnen niet helemaal opnieuw worden geïnstalleerd zoals een normale app.)

Huidige versies van Google Play-services worden ondersteund tot en met Android 5.0 Lollipop, uitgebracht in 2014. De laatste versie van Android die Play Services-ondersteuning verloor, was 4.0 Ice Cream Sandwich, uitgebracht in 2011, die in 2018 werd stopgezet. Dat betekent dat voor de "huidige" ondersteuning voor Google Play-services, de tijdschema's waar we het hier over hebben veel langer zijn dan de meeste mensen ooit een smartphone zullen houden.

Meer: een inleiding voor Google Mobile Services

Play Services doet ook een heleboel andere dingen, zoals ontwikkelaars toestaan om services zoals Google Pay en Google Single sign-on in hun apps te integreren. Maar laten we even stilstaan bij de beveiligingsimplicaties: dit soort systeem-apps, constant up-to-date op de achtergrond, ondersteund op apparaten die zeven jaar of langer geleden zijn uitgebracht, en met toestemming om eigenlijk alles te doen, is een krachtig hulpmiddel in de Android-beveiliging van Google arsenaal.

Bron: Andrew Martonik / Android Central

Bron: Andrew Martonik / Android Central

Play Services is altijd up-to-date, zelfs op oude Android-telefoons, en beschermt tegen malware.

Google Play Protect is bijvoorbeeld onderdeel van Play Services. Hierdoor kan Google de apps op je telefoon controleren op malware, ongeacht of ze zijn gedownload uit de Play Store. Omdat Play Services een systeem-app is, kan Play Protect schadelijke apps vernietigen voordat ze de kans krijgen om schade aan te richten. En omdat Play-services voortdurend worden bijgewerkt, kunnen deze beveiligingen op de achtergrond vele jaren nadat uw apparaat de laatste juiste firmware-update heeft ontvangen, op de achtergrond up-to-date worden gehouden. Het is een manier om oudere apparaten te beschermen tegen schadelijke apps, zelfs als die apps softwarekwetsbaarheden gebruiken die technisch nog steeds aanwezig zijn in het onderliggende besturingssysteem.

Het is dit dat apparaten zoals de nu geriatrische Samsung Galaxy S4, uitgebracht in 2013, een behoorlijk niveau van bescherming kan geven tegen kwetsbaarheden die aanwezig zijn in de op Android 5 gebaseerde firmware.

Bron: Alex Dobie / Android Central

Bron: Alex Dobie / Android Central

Een goed voorbeeld van de kracht van Google Play Services is te zien in het Covid-19 Exposure Notification System. Google kon dit systeem met Apple bouwen en dankzij Play Services automatisch implementeren op elke Android-telefoon met 5.0 Lollipop of hoger zonder hun firmware bij te werken.

Wanneer er enge softwarekwetsbaarheden ontstaan, zoals in 2014 gebeurde met de "Fake ID"-bug, heeft Google onmiddellijk de functie "Apps verifiëren" (een voorloper van Google Play Protect) bijgewerkt om aanstootgevende apps te identificeren. Hierdoor kon de kwetsbaarheid in de kiem worden gesmoord lang voordat fabrikanten er aan toe waren om firmware-updates uit te rollen om de onderliggende bug aan te pakken.

Maar het is natuurlijk beter om geen kwetsbaarheden te hebben dan alleen te voorkomen dat ze worden uitgebuit. Daarom heeft Google de afgelopen jaren het al lang bestaande firmware-updateprobleem van Android op verschillende manieren aangepakt manieren: ten eerste door Android meer modulair te maken en tijdens Android's nauwer samen te werken met fabrikanten ontwikkeling. En ten tweede door duidelijk een datum te koppelen aan het beveiligingsniveau van Android en door minimale ondersteuningsvereisten op te nemen in de contracten met telefoonfabrikanten.

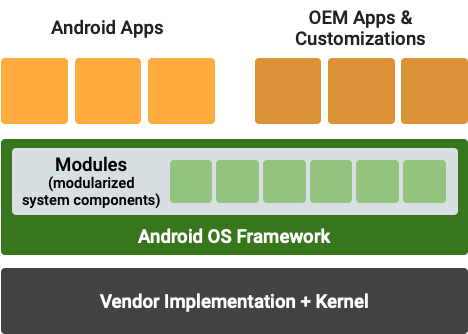

Android wordt modulair

Bron: Alex Dobie / Android Central

Bron: Alex Dobie / Android Central

Tien jaar geleden was Android een grote monolithische entiteit die in één keer moest worden bijgewerkt. Wijzigingen in dingen op systeemniveau zoals mediacodecs of netwerken - of zelfs de ingebouwde webbrowser of dialer-app - konden alleen worden gedaan via een volledige firmware-update, met alle rompslomp van dien. (Eerst pusht Google nieuwe code, vervolgens verandert de fabrikant deze in een apparaatspecifieke firmware-update, en vervolgens de provider moet zich afmelden.) En zoals eerder vermeld, is dat traag en behoorlijk slecht voor de beveiliging als er een exploiteerbare bug is ontdekt.

In de jaren daarna heeft Google Android meer modulair gemaakt, waardoor het voor bedrijven sneller en gemakkelijker is om OS-updates uit te brengen. En meer recentelijk is het nu mogelijk om delen van het Android-besturingssysteem bij te werken zonder een volledige firmware-upgrade. Dit alles maakt het voor Google en telefoonfabrikanten mogelijk om snel te reageren om beveiligingsproblemen in bepaalde delen van het besturingssysteem op te lossen.

Google's eerste stappen in deze richting waren het breken van bepaalde apps en componenten uit de firmware en deze te laten updaten via de Google Play Store. De beste voorbeelden hiervan zijn Google Chrome en de Android WebView-component - gebruikt voor webinhoud in Android-apps. Door deze onafhankelijk van de firmware bij te werken, kan Google bugs in de browserengine oplossen die misbruikt kunnen worden door kwaadaardige webpagina's, en ze binnen enkele uren in het hele Android-ecosysteem uitgerold te krijgen in plaats van maanden.

Recente versies van Android verwijderen de update-tussenpersoon.

In de Android 8.0 Oreo-release van 2017 zette Google een tandje bij met 'Project Treble'. Dit was een poging om de low-level stukjes van Android van chipsetfabrikanten zoals Qualcomm van de rest van het besturingssysteem, en een meer modulair besturingssysteem maken dat meer kan worden bijgewerkt snel. Met hardwarebedrijven die hun eigen aanpassingen van het kernbesturingssysteem konden scheiden, was het idee dat firmware-updates in een sneller tempo en met minder technisch werk zouden kunnen worden gepusht. Project Treble is niet iets dat je op je apparaat zult zien draaien, maar het zou de reden kunnen zijn waarom de Android-telefoon die je in 2018 kocht sneller OS-updates kreeg dan degene die je in 2016 kocht. En snellere updates zijn natuurlijk beter voor de veiligheid.

Bron: Google

Bron: Google

De volgende stap in het modulariseren van Android kwam in Android 10, met "Project Mainline" - tegenwoordig bekend als de vaag genoemde "Google Play-systeemupdates". Bij Mainline draait alles om het bestaande over-the-air firmwareproces volledig omzeilen en delen van Android bundelen in nieuwe modules die rechtstreeks door Google of uw telefoon kunnen worden bijgewerkt fabrikant. Mainline groeide in Android 11 met updatebare modules voor meer Android-systeembits zoals wifi, tethering en neurale netwerkcomponenten. En in Android 12 dekt het ook ART (de Android-runtime), wat meer beveiligingsvoordelen oplevert. Net zo AC's Jerry Hildenbrand legt in een recent redactioneel artikel uit:

In Android 12 kunnen alle beveiligingslekken die te vinden zijn in de werking van Android-runtime snel en eenvoudig worden verholpen in het hele Android-ecosysteem.

Om te begrijpen hoe de beveiliging van Android zo sterk is verbeterd sinds het begin van de jaren 2010, is het interessant om eens te kijken naar een van de grootste Android-beveiligingsproblemen van het afgelopen decennium: die van 2015 "Stagefright"-bug. Stagefright betrof een exploit in de Android-component die wordt gebruikt om mediabestanden te verwerken, waardoor een speciaal aangepast videobestand kwaadaardige code op Android-telefoons kan uitvoeren.

Een van de engste Android-beveiligingsbugs van 2015 zou volledig worden gecastreerd door Project Mainline.

Hoewel er geen bewijs is dat Stagefright ooit op grote schaal werd gebruikt in malware in de echte wereld, waarschijnlijk omdat andere beveiligingsmaatregelen in Android maakten het erg moeilijk om hiervan te profiteren - het was niettemin groot nieuws bij de tijd. In 2015 was er geen wondermiddel voor Stagefright. In tegenstelling tot een app-gebaseerde kwetsbaarheid, kon Google Play Protect niet voorkomen dat slechte mediabestanden uw telefoon in gevaar brengen. De enige echte oplossing was wachten op een firmware-update en er het beste van hopen.

Maar als iets als Stagefright in 2021 zou worden ontdekt, zou het triviaal zijn om het aan te pakken. Google zou gewoon een Project Mainline-update voorbereiden voor de media-afspeelbibliotheek en de bug onmiddellijk oplossen op elk apparaat met Android 10 en hoger. Nu meer Android wordt gemodulariseerd in elke nieuwe versie van het besturingssysteem, is het veel minder waarschijnlijk dat Google in de toekomst wordt betrapt door een exploit als Stagefright.

Android-beveiligingspatches

Bron: Alex Dobie / Android Central

Bron: Alex Dobie / Android Central

Als direct gevolg van de Stagefright-bug introduceerde Google eind 2015 Android-beveiligingspatchniveaus, waarmee een precieze datum werd gekoppeld aan het beveiligingsniveau in door Google goedgekeurde Android-firmware. Elke maand worden er nieuwe patches uitgegeven om recent ontdekte beveiligingsproblemen aan te pakken, waarbij apparaatfabrikanten een doorlooptijd van één tot twee maanden krijgen om beveiligingspatches naar apparaten te pushen. De extra zichtbaarheid van de beveiligingspatch wierp licht op de over- en onderpresterende Android-fabrikanten, terwijl ze ook gemoedsrust gaven als er nieuwe updates arriveerden.

Twee jaar beveiligingsupdates zijn nu contractueel vereist door Google.

Meer recentelijk is Google begonnen met het opnemen van minimumniveaus voor beveiligingsondersteuning in zijn contracten met Android-fabrikanten. De randgerapporteerd in 2018 dat telefoonfabrikanten twee jaar beveiligingsupdates voor nieuwe telefoons zouden moeten garanderen, met minimaal vier beveiligingsupdates binnen het eerste jaar. Volgens de normen van de meeste geavanceerde telefoons is dat een vrij basisniveau van ondersteuning. Maar dat is precies wat het is: een absoluut minimum. Vele anderen aan de top gaan veel verder, waaronder Samsung met zijn recente belofte van vier jaar beveiligingsupdates voor grote Galaxy-telefoons.

Een decennium van vooruitgang

Bron: Alex Dobie / Android Central

Bron: Alex Dobie / Android Central

Tussen snellere Android-updates dankzij Project Treble, eenvoudigere updates van delen van het besturingssysteem zonder een volledige firmware-upgrade, langere levensduur van de ondersteuning en een sterke laatste verdediging tegen malware van Google Play Protect, de beveiliging van Android vandaag is robuust. De meeste van de veelbesproken mobiele beveiligingsrisico's komen tegenwoordig in de vorm van phishing-aanvallen in tegenstelling tot kwaadaardige apps of mediabestanden. Of met andere woorden, naarmate de Android-beveiliging wordt versterkt, kiezen de slechteriken er steeds vaker voor om voor de gek te houden u, niet je telefoon.

Dat wil niet zeggen dat de situatie rond Android-beveiliging en platformupdates perfect is. In een ideale wereld zou Google net zo wendbaar zijn als Apple als het gaat om het oplossen van beveiligingsproblemen. Met Project Mainline zijn we zeker daar geraken, maar het zal even duren voordat de voordelen van de nieuwe Mainline-modules die in Android 11 en Android 12 zijn toegevoegd, doorsijpelen naar het Android-ecosysteem. Google Play Protect, hoe goed het ook is, is beperkt tot het neutraliseren van app-gebaseerde malware in tegenstelling tot andere soorten exploits. En ik zou zeker stellen dat het contractuele minimum van één beveiligingsupdate per drie maanden niet ver genoeg gaat. (Voorbeeld: de sombere update vooruitzichten van veel goedkopere OnePlus Nord-telefoons.)

Tegelijkertijd is in 2021 het oude stereotype dat Android vol zit met malware en firmware-exploits verder bezijden de waarheid dan het ooit is geweest. En directe vergelijkingen met het iOS-updatemodel zien belangrijke onderdelen van Google Android zoals Play Services en Project Mainline over het hoofd. Het platform heeft een lange weg afgelegd sinds 2011 en het afgelopen decennium van vooruitgang betekent dat Android goed gepositioneerd is om de softwarebedreigingen van de toekomst het hoofd te bieden.

Alex Dobie

Alex is de wereldwijde Executive Editor voor Android Central en is meestal te vinden in het VK. Hij blogt al voordat het zo heette, en momenteel besteedt hij het grootste deel van zijn tijd aan het leiden van video voor AC, waarbij een camera op telefoons wordt gericht en woorden naar een microfoon worden gesproken. Hij zou graag uw mening horen op [email protected], of over de sociale dingen op @alexdobie.