Kas jums jāzina

- Ķīniešu pētnieki atklājuši, ka Android tālruņi ir neaizsargāti pret jauniem uzbrukumiem.

- Nodēvēts par BrutePrint, tas var atbloķēt jebkuru Android tālruni, kas autentifikācijai izmanto pirkstu nospiedumu sensoru.

- Tas tiek darīts, brutāli piespiežot uzbrucēju iegūtos pirkstu nospiedumu attēlus piekļūt ierīcēm.

Jauni pētījumu rezultāti liecina, ka Android tālruņi ir jutīgi pret pirkstu nospiedumu uzbrukumiem (caur BleepingComputer).

Nodēvēti par BrutePrint, šķiet, ka šie uzbrukumi apiet lietotāja autentifikāciju un pārņem kontroli pār jūsu Android ierīci, norāda pētnieki no Tencent Labs un Džedzjanas universitātes.

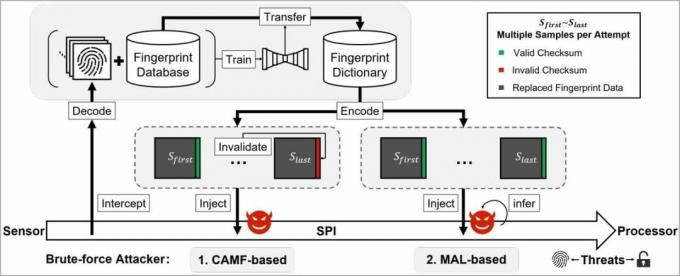

Pirkstu nospiedumu autentifikācija ieslēgta Android tālruņi parasti tiek nodrošināti ar drošības pasākumiem, kas saistīti ar lietotāju mēģinājumu ierobežojumiem, kā arī dzīvīguma noteikšanu, lai aizsargātu pret brutāla spēka uzbrukumiem. Ķīniešu pētnieki tomēr pārvarēja šos aizsardzības pasākumus, izmantojot divas nulles dienas ievainojamības, kas nodēvētas par Cancel-After-Match-Fail (CAMF) un Match-After-Lock (MAL).

Turklāt pētnieki ir atklājuši, ka "biometriskie dati par pirkstu nospiedumu sensoru seriālo perifēro interfeisu (SPI) bija nepietiekami aizsargāts, ļaujot uzbrukumam “cilvēks vidū” (MITM), lai nolaupītu pirkstu nospiedumu attēlus,” ziņo BleepingComputer. štatos.

Šie BrutePrint un SPI MITM uzbrukumi, kas izmanto lietotāja pirkstu nospiedumu attēlu, tika veikti gandrīz desmit ievērojamiem viedtālruņiem, kuros darbojas operētājsistēma Android, tostarp Xiaomi Mi 11 Ultra, OnePlus 7 Pro, Huawei ierīces, kas darbojas operētājsistēmā HarmonyOS (Huawei P40) un dažām iOS ierīcēm.

"Pārbaudītās Android ierīces ļauj bezgalīgi izmēģināt pirkstu nospiedumus, tāpēc lietotāja pirkstu nospiedumu brutāla piespiešana un ierīces atbloķēšana ir praktiski iespējama, ja ir pietiekami daudz laika."

Pētnieki norāda, ka uzbrucējam būtu nepieciešama fiziska piekļuve tālrunim, kā arī pirkstu nospiedumi datubāzes, kas šķietami pieejamas no akadēmiskām datu kopām vai biometrisko datu noplūdēm no pagātnes, atzīmē Ziņot. Turklāt tiek ziņots, ka nepieciešamais aprīkojums ir pieejams tikai par 15 USD.

Tika konstatēts, ka BrutePrint uzbrukuma pabeigšana aizņem no 2,9 stundām līdz 13,9 stundām, ja ierīces īpašnieks ir reģistrējis vienu pirkstu nospiedumu autentifikācijai. Tas aizņemtu ievērojami mazāk laika, ja ierīcē reģistrētu vairāk pirkstu nospiedumu.

Tomēr BrutePrint uzbrukuma draudi nav tūlītējs iemesls lielām bažām, jo uzbrucējam joprojām ir nepieciešama fiziska piekļuve ierīcei. Tomēr tas joprojām var būt bīstami, ja runa ir par zagtām ierīcēm, jo pēc tam BrutePrint var izmantot, lai apietu ierīces autentifikāciju.

BleepingComputer arī norāda, ka tas varētu izvirzīt ar privātumu saistītus jautājumus saistībā ar izmeklēšanu, ko veic saskaņā ar likumu izpildi, sakot, ka viņi, iespējams, varētu izmantot iepriekš minētās metodes, lai atbloķētu jebkuru tālruni ar pirkstu nospiedumu sensoru. autentifikācija.

- Tālruņa piedāvājumi: Labākais pirkums | Walmart | Samsung | Amazon | Verizon | AT&T