Cosa hai bisogno di sapere

- I ricercatori cinesi hanno scoperto che i telefoni Android sono vulnerabili a nuovi attacchi.

- Soprannominato BrutePrint, può sbloccare qualsiasi telefono Android che utilizza un sensore di impronte digitali per l'autenticazione.

- Viene eseguito forzando brutalmente le immagini delle impronte digitali ottenute dagli aggressori per ottenere l'accesso ai dispositivi.

Nuovi risultati della ricerca suggeriscono che i telefoni Android sono suscettibili agli attacchi delle impronte digitali (tramite BleepingComputer).

Soprannominati BrutePrint, questi attacchi sembrano aggirare l'autenticazione dell'utente e prendere il controllo del tuo dispositivo Android, secondo i ricercatori di Tencent Labs e Zhejiang University.

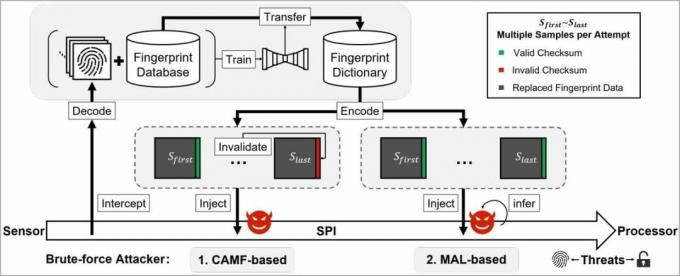

Autenticazione dell'impronta digitale attiva Telefoni Android generalmente viene fornito con misure di sicurezza, che sono associate ai limiti di tentativo degli utenti e al rilevamento dell'attività, per proteggere dagli attacchi di forza bruta. I ricercatori cinesi, tuttavia, hanno superato queste protezioni con due vulnerabilità zero-day denominate Cancel-After-Match-Fail (CAMF) e Match-After-Lock (MAL).

Inoltre, i ricercatori hanno scoperto che "i dati biometrici sull'interfaccia periferica seriale (SPI) dei sensori di impronte digitali erano protetto in modo inadeguato, consentendo a un attacco man-in-the-middle (MITM) di dirottare le immagini delle impronte digitali", il rapporto BleepingComputer stati.

Questi attacchi BrutePrint e SPI MITM, che utilizzano l'immagine dell'impronta digitale dell'utente, sono stati eseguiti su quasi dieci importanti smartphone con sistema operativo Android, incluso il Xiaomi Mi 11 Ultra, One Plus 7 Pro, dispositivi Huawei in esecuzione su HarmonyOS (HUAWEI P40) e alcuni dispositivi iOS.

"I dispositivi Android testati consentono infinite prove di impronte digitali, quindi la forza bruta dell'impronta digitale dell'utente e lo sblocco del dispositivo è praticamente possibile con un tempo sufficiente."

I ricercatori suggeriscono che l'aggressore avrebbe bisogno dell'accesso fisico al telefono e dell'impronta digitale database, apparentemente disponibili da set di dati accademici o fughe di dati biometrici del passato, osserva il rapporto. Inoltre, si dice che l'attrezzatura necessaria sia disponibile per soli $ 15.

È stato riscontrato che sono necessarie da 2,9 ore a 13,9 ore per completare un attacco BrutePrint se il proprietario del dispositivo ha registrato un'impronta digitale per l'autenticazione. Ciò richiederebbe molto meno tempo con più impronte digitali registrate sul dispositivo.

Detto questo, la minaccia di un attacco BrutePrint non è una causa immediata di grande preoccupazione, poiché l'attaccante ha ancora bisogno dell'accesso fisico al dispositivo. Detto questo, potrebbe comunque essere pericoloso quando si tratta di dispositivi rubati, poiché BrutePrint può quindi essere utilizzato per aggirare l'autenticazione del dispositivo.

Il BleepingComputer implica inoltre che potrebbe sollevare questioni relative alla privacy in merito alle indagini condotte dalla legge applicazione, affermando che potrebbero potenzialmente utilizzare le tecniche di cui sopra per sbloccare qualsiasi telefono con un sensore di impronte digitali per autenticazione.

- Offerte telefoniche: Miglior acquisto | Walmart | SAMSUNG | Amazzonia | Verificato | AT&T