Apa yang perlu Anda ketahui

- Peneliti Cina telah menemukan bahwa ponsel Android rentan terhadap serangan baru.

- Dijuluki BrutePrint, itu dapat membuka kunci ponsel Android apa pun yang menggunakan sensor sidik jari untuk otentikasi.

- Ini dilakukan dengan memaksa gambar sidik jari yang diperoleh penyerang untuk mendapatkan akses ke perangkat.

Temuan penelitian baru menunjukkan ponsel Android rentan terhadap serangan sidik jari (melalui BleepingComputer).

Dijuluki BrutePrint, serangan ini tampaknya melewati otentikasi pengguna dan mengambil kendali perangkat Android Anda, per peneliti dari Tencent Labs dan Universitas Zhejiang.

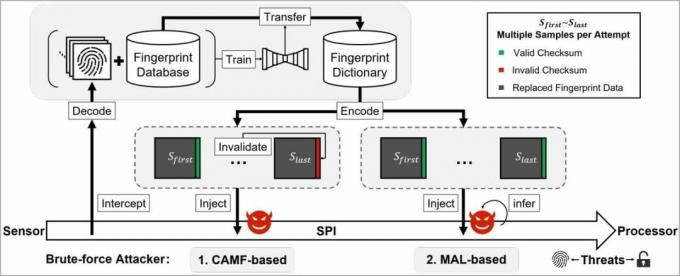

Autentikasi sidik jari aktif ponsel Android umumnya dilengkapi dengan perlindungan, yang terkait dengan batas upaya pengguna serta deteksi liveness, untuk melindungi dari serangan brute force. Namun, para peneliti China mengatasi perlindungan ini dengan dua kerentanan zero-day yang disebut Cancel-After-Match-Fail (CAMF) dan Match-After-Lock (MAL).

Selanjutnya, para peneliti telah menemukan bahwa "data biometrik pada Serial Peripheral Interface (SPI) sensor sidik jari adalah tidak cukup terlindungi, memungkinkan serangan man-in-the-middle (MITM) untuk membajak gambar sidik jari," laporan BleepingComputer negara bagian.

Serangan BrutePrint dan SPI MITM ini, yang memanfaatkan citra sidik jari pengguna, dilakukan pada hampir sepuluh ponsel pintar terkemuka yang menjalankan Android, termasuk Xiaomi Mi 11 Ultra, OnePlus7 Pro, perangkat Huawei berjalan di HarmonyOS (Huawei P40), dan beberapa perangkat iOS.

"Perangkat Android yang diuji memungkinkan uji coba sidik jari tanpa batas, jadi memaksa sidik jari pengguna secara kasar dan membuka kunci perangkat secara praktis dapat dilakukan dengan waktu yang cukup."

Peneliti menyarankan penyerang akan membutuhkan akses fisik ke telepon serta sidik jari database, tampaknya tersedia dari kumpulan data akademik atau kebocoran data biometrik dari masa lalu, catat laporan. Selain itu, peralatan yang diperlukan dikatakan tersedia hanya dengan $15.

Diperlukan waktu antara 2,9 jam hingga 13,9 jam untuk menyelesaikan serangan BrutePrint jika pemilik perangkat telah mendaftarkan satu sidik jari untuk autentikasi. Ini akan memakan waktu jauh lebih sedikit dengan lebih banyak sidik jari yang terdaftar ke perangkat.

Meskipun demikian, ancaman dari serangan BrutePrint bukanlah penyebab langsung dari perhatian utama, karena penyerang masih memerlukan akses fisik ke perangkat. Meskipun demikian, itu masih bisa berbahaya jika menyangkut perangkat yang dicuri, karena BrutePrint kemudian dapat digunakan untuk mem-bypass autentikasi perangkat.

BleepingComputer selanjutnya menyiratkan bahwa hal itu dapat menimbulkan pertanyaan terkait privasi terkait investigasi yang dilakukan oleh hukum penegakan, mengatakan mereka berpotensi menggunakan teknik yang disebutkan di atas untuk membuka kunci ponsel apa pun dengan sensor sidik jari autentikasi.

- Penawaran telepon: Pembelian terbaik | Walmart | Samsung | Amazon | Verizon | AT&T