Által benyújtott Földi szeder

Talk Mobile Security

A hitelesítés jövője: biometrikus adatok, többtényezős és társfüggőség

írta: Rene Ritchie, Daniel Rubino, Kevin Michaluk, Phil Nickinson

Évekig a jelszó olyan biztonságos hitelesítési eszköz volt, amennyire szükségünk volt. Hacsak nem a nukleáris kódokért volt felelős, elég volt egy tucat karakterből álló alapvető jelszó. A probléma az, hogy számítógépeink teljesítményének növekedésével az adatbázis-hackerek és kódtörők által használt számítógépek teljesítménye is növekedett.

Ma az alapjelszó csupán percekbe, ha nem másodpercekbe telik, hogy áttörjön. Az Ön által ismert betűk és számok nem elegendőek fiókjai és eszközei biztonságának megőrzéséhez. Bárki, aki garantált biztonságot kínál, vagy hazudik Önnek, vagy becsapja magát rendszere erejével kapcsolatban.

Hogyan kell a jövőben minden cuccunkat biztonságban tartani? Az állandóan változó kéttényezős hitelesítés frusztrációjához kell folyamodnunk, vagy a saját biometrikus adataink a megoldás? Vagy használhatjuk eszközeinket egymás hitelesítésére, így önbiztos személyes hálózatot hozunk létre?

Kezdjük a beszélgetést!

- 01.Kevin

MichalukA többtényezős hitelesítés zavaró problémája

- 02.Phil

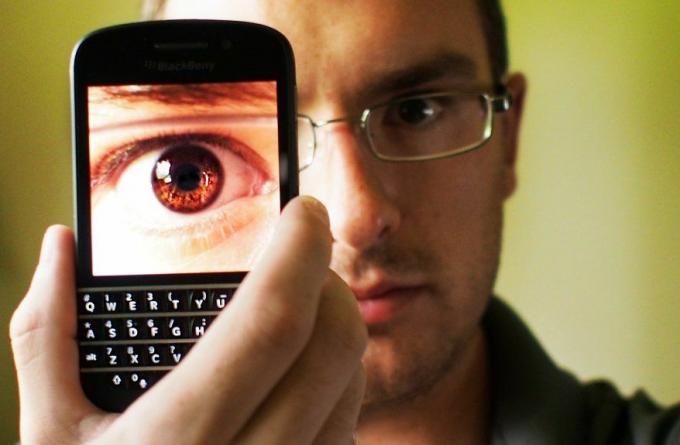

NickinsonA biometrikus biztonság világában Ön a jelszó

- 03.René

RitchieMeg tudom változtatni a jelszavamat; Nem tudom megváltoztatni a szemgolyómat

- 04.Daniel

RubinoAz okostelefonom, a jelszavam

Jövő hitelesítés

Cikkek navigáció

- Többtényezős hitelesítés

- Videó: Michael Singer

- Biometrikus hitelesítés

- Feltört biometrikus adatok

- Eszköz hitelesítés

- Hozzászólások

- A tetejére

Kevin MichalukCrackBerry

A többtényezős hitelesítés zavaró problémája

És ez csak egyetlen tényező. Egy jelszót. Valamit, amit tudsz. Manapság, ha a szolgáltatásokat feltörik, az eszközöket pedig elveszik vagy ellopják, a tendencia a többtényezős irányzat felé mutat. Egy token. Valami, ami van.

Beírod azt, amit tudsz, a jelszót, majd egy SMS-ben vagy egy alkalmazásban generál egy második kódot valamin, ami nálad van: a birtokodban lévő telefonra. Ez sokkal biztonságosabbá teszi a dolgokat, de még nagyobb gondot is okoz.

Többtényezős

A többtényezős hitelesítés alapja a több tényező. Szinte mindig lesz egy jelszó vagy PIN-kód, amely állandó marad – ez az alapszintű hitelesítési szabvány. Ami többes (leggyakrabban csak kétlépéses) teszi, az egy második ellenőrzés hozzáadása. Ez a második ellenőrzés számos forrásból származhat. A leggyakoribb a másodlagos kód, amelyet vagy SMS-ben adnak meg a fióktulajdonos mobiltelefonjára, vagy közvetlenül egy biztonságos hitelesítő mobilalkalmazáson keresztül. Az ötlet az, hogy a jelszava távolról feltörhető, de megkapja a másodlagos kódot is mobileszköze szélsőségesebb mértékű feltörését vagy tényleges fizikai őrizetét igényli eszköz. A többtényezős hitelesítés egyéb formái egy dedikált kódgenerátor használatát foglalják magukban, amely kötött kifejezetten az adott fiókhoz, a felhasználóhoz rendelt intelligens kártya vagy USB-token, vagy biometrikus adatok, például írisz vagy ujjlenyomat szkennelések. Bár egy okostelefon kényelmes, az, hogy vezeték nélkül kommunikál a kód lekérése érdekében, rést nyit a folyamatban. A szétkapcsolt fizikai eszközöket és a biometrikus adatokat sokkal nehezebb feltörni, legalábbis távolról. De ha egyszer elvesztette a fizikai biztonsági ellenőrzést, úgyis minden fogadás megszűnik.

Én például a Google kétlépcsős hitelesítését használom a fő Gmail-fiókomon. Miután megadtam a szokásos jelszavamat, a telefonom egy szöveges üzenetet küld egy egyedi hitelesítési kóddal, amelyet ezután meg kell adnom. Sokat utazó emberként – különböző helyekről, számítógépekről és mobileszközökről bejelentkezve – ez fájdalmat okozhat. Semmi sem olyan, mint amikor New Yorkban tartózkodsz, és egy SMS-kódot kérnek tőled, amely egy otthon ülő telefonhoz ment Winnipegben.

Semmi sem olyan, mint New Yorkban tartózkodni, és egy kódot kérni, amely egy otthoni telefonra ment Winnipegben.

A kisebb kellemetlenségnél gyakrabban van egy érvénytelen SMS kód, amelyet újra és újra le kell kérni, amíg az nem működik. Nincs olyan, mint eltörni vagy elveszíteni egy telefont, beszerezni egy cserét, majd megpróbálni beállítani kétlépcsős hitelesítés a Gmailhez, a Dropboxhoz, az iTuneshoz és az összes többihez, amit használok, ismét ahonnan karcolás.

Viccelek, hogy annyira biztonságossá tettem a fiókjaimat, hogy nem tudok belépni, de ezen tényleg nincs mit nevetni, különösen azoknak, akiknek csak erre van szükségük a működéshez.

Nem kapcsolom ki, mert összességében érdemes tudni, hogy védett vagyok. De túl sok ember számára túl bonyolult és zavaros. Megvan az oka annak, hogy nem ajánlom átlagembernek.

Tegye meg az összes "első világ problémáját", amit csak szeretne, de ahogy telefonjaink személyi igazolványainkká és pénztárcánkká válnak, elkezdik engedélyezni, hogy mit vásárolunk, de hitelesítik, hogy kik vagyunk, a biztonság és a kényelem egyensúlya kritikai. És még nem tartunk ott.

Helyreállíthat biztonsági rétegeket, és mindegyiknek megvan az esélye, hogy megállítson valamit. De a végfelhasználó, ha becsapják, nagyon gyorsan át tudja vágni mindegyiket.

- Michael Singer / AVP Mobile, Cloud és Access Management Security az AT&T-nél

K:

Használ többtényezős hitelesítést a fiókjaihoz?

876 hozzászólás

Phil NickinsonANDROID KÖZPONTI

A biometrikus biztonság világában Ön a jelszó

Lépések készülnek a jelszavak világának megszabadítására. Ne aggódjon, egyhamar nem mennek sehova, de néhány okos ember keményen dolgozik, hogy valami jobbat találjon ki. A jelszavak legegyszerűbb és talán legfontosabb helye a mobileszközön a lezárási képernyő. Ez az első és legjobb védelmi vonal a telefon – és a benne tárolt adatok – elkerülése érdekében.

Hagyományos feloldó mechanizmusokat használtak minden platformon, de a Google volt az első, aki valami mással játszott. Az Android 4.1 Ice Cream Sandwich-től kezdve beállíthatja, hogy telefonját csak akkor oldja fel, ha látja az arcát. Ezt a funkciót „kísérleti jellegűnek” tekintették, ami nem volt nagy vigasz, tekintve, hogy az arcodról készült nyomtatott fotó is ugyanolyan jól működik, mint az igazi.

Az írisz vizsgálat

A gyakran és tévesen "retina-szkennelésnek" nevezett szemszkenner technológia, amely a legtöbbek számára még mindig a sci-fi birodalmának tűnik, valójában egy íriszvizsgálat. Az írisz – a szemed színes része, amely szabályozza azt a nyílást, amelyre a pupillája nyílik, és így hogyan sok fény éri el a retináját a szemgolyó hátulján – egyedi mintázata van, amely matematikailag is lehet meghatározott. Az ujjlenyomatokkal ellentétben az emberi írisz nem változtatható meg jelentős sérülés nélkül.

Két rendszert használnak a retina letapogatására: látható hullámhosszú és közeli infravörös. A legtöbb szkenner közeli infravörös típusú, amely jobban működik az emberek domináns sötétebb íriszein. A látható hullámhossz-szkennerek gazdagabb részleteket tárnak fel, és az íriszben lévő melanin gerjesztésének köszönhetően nehezebb megtéveszteni őket, de hajlamosak a visszaverődésekből származó interferenciára. A kutatók a két rendszer kombinálását vizsgálják a nagyobb pontosság érdekében.

Míg az íriszszkennerek akár néhány méteres távolságban is működhetnek megfelelő szenzorfelbontás mellett, költségük a széles körben elterjedt alkalmazása során megfizethetetlennek bizonyult. Az Egyesült Arab Emirátusok, az Egyesült Államokban és Kanadában íriszszkennereket használnak minden határbelépési ponton a NEXUS alacsony kockázatú levegőjéhez. utazó program, a Google adatközpontjaiban és néhány önkormányzati rendőrségen szerte a világon, köztük New Yorkban Város.

De ez megmutatja, hogy a dolgok milyen irányba fognak haladni. Láttuk ennek a technológiának a fejlődését, amelyhez a szemnek pislogni kell (próbáld meg ezt egy fényképpel). Vagy talán mosolyogni kell, vagy ostoba arcot kell vágnia.

De sokkal valószínűbb, hogy a biometrikus adatok és a hagyományos jelszavak kombinációját fogjuk látni. Telefonja csendben megnézi, hogy Ön próbálja-e feloldani. Ha felismeri az arcát – vagy esetleg a hangját, esetleg az ujjlenyomatát vagy a bőr alatti kapillárismintáját egy telefon vagy táblagép hátulján lévő érzékelőn keresztül –, akkor kihagy egy másodlagos jelszót. Ha nem biztos benne, visszatérhet a PIN-kód megadásához, a minta elhúzásához vagy valami robusztusabb dologhoz.

A biometrikus adatoknak ugyanaz az alapvető hibája van, mint a hagyományos jelszavaknak – egyetlen hibapontot jelentenek.

Évtizedek óta látunk biometrikus adatokat filmekben. Ujjlenyomatok. Tenyérnyomatok. Hangazonosító. Írisz vizsgál. Ma már biztosan használják a fokozott biztonságú területeken. Korábban néhány telefonunkon volt ujjlenyomat-leolvasónk, de ezek elhalványultak, miután a funkció nem érte el a kötelező státuszt. Eljátszadoztunk az arcfelismeréssel.

De a biometrikus adatoknak önmagukban ugyanaz az alapvető hibája van, mint a hagyományos jelszavaknak – egyetlen hibapontot jelentenek. Megnövekedett használatot fogunk látni, de ennek mindig együtt kell lennie más biztonsági intézkedésekkel.

K:

Szívesen használná a biometrikus hitelesítést?

876 hozzászólás

René RitchieÉn több

Meg tudom változtatni a jelszavamat; Nem tudom megváltoztatni a szemgolyómat

"Hanglenyomat ellenőrizve." Régen ez volt a filmek cucca – akkoriban, amikor a számítógépek parancssorosak voltak, a monitorok zölden világítottak, és még egy rövid számsorozat is szinte feltörhetetlen jelszó volt.

Az Android most az Ön arcával ellenőrzi a személyazonosságot. Az Xbox One figyeli a hangodat, olvassa a szívverését, és még a hangulatodat is érzékeli. Az Apple a pletykák szerint ujjlenyomat-szkennert épít iPhone-ba.

A jelszavak többnyire olyan dolgok voltak, amelyeket tudtunk – kikényszeríthetők vagy becsaphatók tőlünk, kitalálhatók, feltörhetők vagy más módon veszélyeztethetők. Legjobb esetben ál-véletlen karakterek göcsörtös sorozatai voltak, amelyek összetettsége – a remények szerint – túlságosan megnehezítette őket ahhoz, hogy megtörjék őket egy kvantumszámítástechnika nélküli univerzumban.

Mostantól a „jelszavak” a birtokunkban lévő dolgok is lehetnek. Ne törődj belépőkártyákkal, telefonokkal vagy más hardverkulcsokkal, ezek lehetnek biometrikus adatok. Testünk részei lehetnek.

Hogyan változtatnánk meg a szemünket, a hüvelykujjlenyomatunkat vagy a kapillárismintázatunkat, ha ez valaha is veszélybe kerülne?

A hüvelykujj és az írisz vizsgálata a leggyakrabban látható, legalábbis a tévében és a filmekben. Mi történik, ha vagy amikor ezek veszélybe kerülnek? A fantáziadús hollywoodi emberek mindent megmutattak nekünk a protézistől a levágott kezekig és a kivájt... oké, ez kezd gusztustalan lenni.

Úgy tűnik, nem telik el egy hét anélkül, hogy valamelyik webhely vagy alkalmazás bejelentené a jogsértést, és azt tanácsolná, hogy változtassuk meg jelszavunkat. Egy csomó betű, szám és szimbólum megváltoztatása elég egyszerű. Hogyan változtatnánk meg a szemünket, a hüvelykujjlenyomatunkat vagy a kapillárismintázatunkat, ha ez valaha is veszélybe kerülne?

A válasz úgy tűnik, hogy nem tárolunk tényleges biometrikus adatokat, amelyek feltörhetők, hanem valamit a biometrikus adatok alapján. olyan adatok, amelyek nem visszafejthetők, de megváltoztathatók más dolgokra ugyanazon adatok alapján, ha és amikor feltörték.

Letört az ujjlenyomat

Mint minden hitelesítési forma, az ujjlenyomat-leolvasók is hajlamosak a megtévesztésre. A Discovery csatorna sorozat Mítoszrombolók egy 2006-os epizódban megküzdött az ujjlenyomat-leolvasók megtévesztésével. A műsorvezetők, Kari Byron és Tory Belleci azt a feladatot kapták, hogy rávegyenek egy ujjlenyomat-szkennert arra, hogy elhiggyék, Grant Imahara, a mítoszromboló társuk.

Miután megszerezte Imahara ujjlenyomatának tiszta másolatát egy ékszeres CD-tokból (annak ellenére, hogy tudott a küldetésükről és lépések az ujjlenyomatainak megtisztításához), Byron és Belleci három másolatot készítettek az ujjlenyomatról – az egyiket latexbe marták, a másikat nak,-nek Mítoszrombolók kedvenc ballisztikai gél, és egy pusztán egy papírra nyomtatott minta.

Tesztelve egy optikai szkennerrel és egy olyannal is, amelyet „verhetetlennek” hirdettek észlelési képességének köszönhetően a hőmérséklet, a pulzusszám és a bőr vezetőképessége, mindhárom módszer képes volt becsapni a szkennereket, ha nedvesítették nyalás. Még a papírt is.

A jól bevezetett technológia azt jelentheti, hogy ez soha nem lesz probléma. De milyen gyakran tanultuk meg a technológiát, amelyet úgy gondoltunk, hogy a jól megvalósítottnak bizonyult, hogy nem az? Egyáltalán lehetséges valami visszafejtésbiztos elkészítése?

A sci-fi újra tudományos tényekké válik, de az egyetlen dolog, ami nem változik, mi magunk vagyunk. A mi felelősségünk megbizonyosodni arról, hogy mielőtt átadnánk az íriszeinket, hüvelykujjainkat és csontvázainkat, tájékozódási képességünk határáig megbizonyosodjunk arról, hogy ez biztonságosan történik, és olyan módon, amely megakadályozza, hogy tényleges biometrikus adataink veszélybe kerüljenek, még akkor sem, ha a rendszer és az információs adataink az.

K:

Talk Mobile Survey: A mobilbiztonság állapota

Daniel RubinoWINDOWS TELEFON KÖZPONTI

Az okostelefonom, a jelszavam

Valószínűleg a modern okostelefonok egyik legkreatívabb felhasználási módja az, hogy beépítik más eszközök hitelesítési tokenjeként. Ez elsőre furcsán hangzik, de ha belegondolunk, sok értelme van. Végül is ezek alapvetően hálózatba kapcsolt miniszámítógépek, amelyeket gyakorlatilag mindig magunkkal hordunk, miért ne használnánk biztonsági okokból ezt a számítási teljesítményt?

Az olyan vállalatok, mint a Microsoft és a Google, a közelmúltban kétfaktoros hitelesítési rendszerükkel ugrottak rá erre a sávra. Ha van egy alkalmazás a telefonján (például a Microsoft Authenticator), a felhasználók biztonságosan generálhatnak egyedi, egyszeri jelszavakat, második szintű jelszavakat, hogy biztonságosan hozzáférhessenek fiókjukhoz. Ez egy plusz lépés, de a veled lévő hardvert használja.

Ez egy plusz lépés, de a veled lévő hardvert használja.

Az NFC (Near-field communication) egy másik potenciális technológia, amely biztonsági célokra használható. Nem nehéz elképzelni egy olyan forgatókönyvet, amikor úgy oldja fel számítógépét, hogy okostelefonját a számítógéphez (vagy akár az autójához vagy otthonához) koppintva rövid és azonnali NFC-ellenőrző kapcsolatot hoz létre.

Belső hozzáférés

Évszázadokon át a bukózár volt az otthon biztonságának elsődleges eszköze. Noha vannak zárcsavarok és biztonsági láncok, a zár az egyetlen, amelyhez kívülről hozzá lehet férni, és így az is használható, amikor távol van.

A zár a 21. században végre forradalmat él át a biztonságos vezeték nélküli technológiák megjelenésének köszönhetően. Az első megvalósítások RFID chipekkel készültek, amelyeket a tulajdonos hordozhatott kártyán, kulcstartóján (milyen furcsa), vagy akár kis chipként a karjába ágyazva (kevésbé furcsa).

Újabban a kommunikációs zárak vettek erőt. A Kevo by Unikey és a nemrégiben közösségi finanszírozású Lockitron rendszereket úgy tervezték, hogy Bluetooth 4.0 és Wi-Fi, amely lehetővé teszi a tulajdonos számára, hogy kinyitja az ajtót úgy, hogy csak megközelíti azt – akár telefonjával a zsebében vagy pénztárca. Számos NFC ajtózár létezik, és a Fraunhofer Institute által készített ShareKey Android-alkalmazás lehetővé teszi a kompatibilis Android-eszközök számára, hogy a telefonjukat a zárhoz érintve kinyitják az ajtókat. A ShareKey akár ideiglenes hozzáférés biztosítására is használható személyek számára.

Úgy tűnik, az egyetlen dolog, ami visszatartja ezt az ötletet, azok a vállalatok, amelyek még mindig nem alkalmazták az NFC-t – egy olyan technológiát, amely bár lenyűgöző, de lehet, hogy mégsem ideális. Az NFC önmagában nem tud sok adatot továbbítani – az eszközöknek gyakrabban kell visszamenniük Bluetooth-ra vagy Wi-Fi-re, hogy több adatot kapjanak, ami bonyolultabbá teszi. Van néhány NFC biztonsági termék, beleértve az integrált NFC-vel ellátott ajtózárakat.

Míg az egyik eszköz egy másikkal való hitelesítése kevésbé kényelmesnek bizonyulhat, mint egy egyszeri biztonsági rendszer, 2013-ban ilyen lépésekre egyre inkább szükség van eszközei és a rajta tárolt vagy azon keresztül elérhető adatok védelme érdekében őket. Fogadásunk (és reményünk) az, hogy amikor az iparág rááll a többeszközös hitelesítés szabványára, pl. segítségével okostelefonját a számítógép feloldásához, ezek a gyakorlatok gyorsan normává válnak, vagy legalábbis nem szokatlan.

A legnagyobb és legelkeserítőbb hátránya? Ha otthon felejti okostelefonját, az még jobban szorongást okozhat, mint most.

K:

Használnád okostelefonodat számítógéped, otthonod vagy autód védelmére?

876 hozzászólás

Következtetés

A felhasználói hitelesítés jövője szinte biztosan a külsőre támaszkodik. Ez többé nem egy karakterlánc lesz, amelyet a tartalomhoz való hozzáférési jogának igazolására használnak, hanem rendszerek fogják ellenőrizni, hogy Ön valóban az, aki a jelszóban szerepel.

A biometrikus hitelesítés már régóta létezik, a hüvelykujjlenyomat-szkennerektől az írisz-ellenőrzésig és a kapilláris szkennelésig (a bőr alatti erek vizsgálata). Napjaink mobil és helyhez kötött készülékei minden eddiginél több szenzorral vannak felszerelve. Nem ésszerűtlen azt gondolni, hogy az elkövetkező években több szkennerrel szerelik fel őket, és ezek az érzékelők képesek lesznek ellenőrizni a személyazonosságunkat.

Nyugodtan feltételezhető, hogy a biometrikus adatok csak egy rétege lesz a biztonságos számítástechnikai létezésnek. A többtényezős hitelesítés is várhatóan nagyobb szerepet kap, akár a szolgáltatásnyújtáson keresztül egyedi második kód egy második eszközhöz, amelyet a felhasználó beírhat, vagy maga a második eszköz a igazolás. A felhasználó teljes eszközökoszisztémájának fizikai birtoklása beleegyezéssé válik.

Van jobb módszer? Túl sok kényelemről teszünk kompromisszumot a biztonság nevében? Vagy a bűnözők mindig megtalálják a módját?