Mitä sinun tarvitsee tietää

- Kiinalaiset tutkijat ovat havainneet, että Android-puhelimet ovat alttiita uusille hyökkäyksille.

- BrutePrintiksi kutsuttu se voi avata minkä tahansa Android-puhelimen lukituksen, joka käyttää sormenjälkitunnistinta todentamiseen.

- Se tehdään pakottamalla hyökkääjien hankkimat sormenjälkikuvat pääsemään laitteisiin.

Uudet tutkimustulokset viittaavat siihen, että Android-puhelimet ovat herkkiä sormenjälkihyökkäyksille BleepingComputer).

Tencent Labsin ja Zhejiangin yliopiston tutkijoiden mukaan nämä BrutePrint-nimetyt hyökkäykset näyttävät ohittavan käyttäjän todennuksen ja ottavan Android-laitteesi hallintaan.

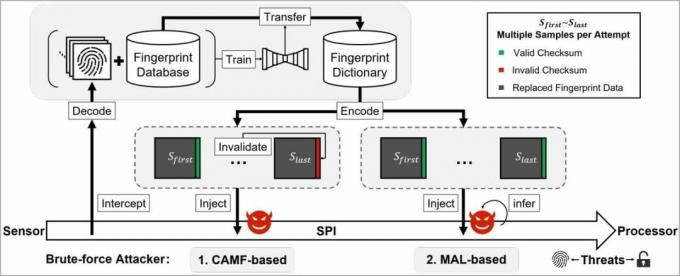

Sormenjälkitunnistus käytössä Android-puhelimet Yleensä mukana tulee suojatoimia, jotka liittyvät käyttäjien yritysrajoihin sekä elävyyden havaitsemiseen, suojaamaan raakoja hyökkäyksiä vastaan. Kiinalaiset tutkijat kuitenkin voittivat nämä suojatoimet kahdella nollapäivän haavoittuvuudella, nimeltään Cancel-After-Match-Fail (CAMF) ja Match-After-Lock (MAL).

Lisäksi tutkijat ovat havainneet, että "sormenjälkitunnistimen SPI (Serial Peripheral Interface) -liitännän biometriset tiedot olivat riittämättömästi suojattu, mikä mahdollistaa man-in-the-middle (MITM) -hyökkäyksen sormenjälkikuvien kaappaamiseksi", BleepingComputer-raportti valtioita.

Nämä käyttäjän sormenjälkikuvaa hyödyntävät BrutePrint- ja SPI MITM -hyökkäykset tehtiin lähes kymmenelle näkyvälle Android-älypuhelimelle, mukaan lukien Xiaomi Mi 11 Ultra, OnePlus 7 Pro, Huawei-laitteet, joissa on HarmonyOS (Huawei P40) ja jotkin iOS-laitteet.

"Testatut Android-laitteet mahdollistavat loputtomat sormenjälkikokeilut, joten käyttäjän sormenjäljen raakas pakottaminen ja laitteen lukituksen avaaminen on käytännössä mahdollista riittävän ajan myötä."

Tutkijat ehdottavat, että hyökkääjä tarvitsee fyysisen pääsyn puhelimeen sekä sormenjäljen tietokannat, jotka näyttävät olevan saatavilla akateemisista tietokokonaisuuksista tai menneisyyden biometrisista tiedoista, raportti. Lisäksi tarvittavien laitteiden kerrotaan olevan saatavilla vain 15 dollarilla.

BrutePrint-hyökkäyksen suorittaminen kestää 2,9–13,9 tuntia, jos laitteen omistaja on rekisteröinyt yhden sormenjäljen todennusta varten. Tämä vie huomattavasti vähemmän aikaa, jos laitteeseen rekisteröidään enemmän sormenjälkiä.

BrutePrint-hyökkäyksen aiheuttama uhka ei kuitenkaan ole välitön syy suureen huoleen, sillä hyökkääjä tarvitsee edelleen fyysisen pääsyn laitteeseen. Se voi kuitenkin olla vaarallista varastettujen laitteiden suhteen, koska BrutePrintiä voidaan sitten käyttää ohittamaan laitteen todennus.

BleepingComputer viittaa lisäksi siihen, että se voi herättää yksityisyyteen liittyviä kysymyksiä lainmukaisista tutkimuksista valvontaa, sanoen, että he voisivat mahdollisesti käyttää edellä mainittuja tekniikoita minkä tahansa sormenjälkitunnistimella varustetun puhelimen lukituksen avaamiseen. todennus.

- Puhelintarjoukset: Paras osto | Walmart | Samsung | Amazon | Verizon | AT&T