Τι πρέπει να ξέρετε

- Κινέζοι ερευνητές ανακάλυψαν ότι τα τηλέφωνα Android είναι ευάλωτα σε νέες επιθέσεις.

- Με το όνομα BrutePrint, μπορεί να ξεκλειδώσει οποιοδήποτε τηλέφωνο Android που χρησιμοποιεί αισθητήρα δακτυλικών αποτυπωμάτων για έλεγχο ταυτότητας.

- Γίνεται με ωμή εξαναγκασμό εικόνων δακτυλικών αποτυπωμάτων που λαμβάνονται από εισβολείς για να αποκτήσουν πρόσβαση σε συσκευές.

Νέα ερευνητικά ευρήματα υποδηλώνουν ότι τα τηλέφωνα Android είναι επιρρεπή σε επιθέσεις δακτυλικών αποτυπωμάτων (μέσω BleepingComputer).

Με την ονομασία BrutePrint, αυτές οι επιθέσεις φαίνεται να παρακάμπτουν τον έλεγχο ταυτότητας χρήστη και να παίρνουν τον έλεγχο της συσκευής σας Android, σύμφωνα με ερευνητές από την Tencent Labs και το Πανεπιστήμιο Zhejiang.

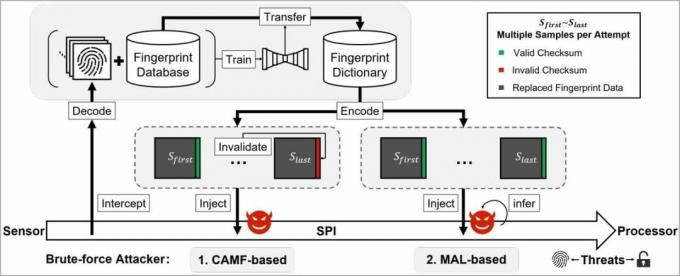

Ο έλεγχος ταυτότητας με δακτυλικό αποτύπωμα είναι ενεργοποιημένος Τηλέφωνα Android γενικά συνοδεύεται από διασφαλίσεις, οι οποίες σχετίζονται με τα όρια προσπάθειας των χρηστών καθώς και με την ανίχνευση ζωηρότητας, για προστασία από επιθέσεις ωμής βίας. Οι Κινέζοι ερευνητές, ωστόσο, ξεπέρασαν αυτές τις διασφαλίσεις με δύο τρωτά σημεία μηδενικής ημέρας που ονομάστηκαν Cancel-After-Match-Fail (CAMF) και Match-After-Lock (MAL).

Επιπλέον, οι ερευνητές ανακάλυψαν ότι «τα βιομετρικά δεδομένα στη σειριακή περιφερειακή διεπαφή (SPI) των αισθητήρων δακτυλικών αποτυπωμάτων ήταν ανεπαρκώς προστατευμένο, επιτρέποντας μια επίθεση man-in-the-middle (MITM) για να παραβιάσει εικόνες δακτυλικών αποτυπωμάτων», η αναφορά BleepingComputer πολιτείες.

Αυτές οι επιθέσεις BrutePrint και SPI MITM, οι οποίες χρησιμοποιούν την εικόνα δακτυλικών αποτυπωμάτων του χρήστη, πραγματοποιήθηκαν σε σχεδόν δέκα εξέχοντα smartphone που λειτουργούν σε Android, συμπεριλαμβανομένων των Xiaomi Mi 11 Ultra, OnePlus 7 Pro, συσκευές Huawei που λειτουργούν σε HarmonyOS (Huawei P40), και ορισμένες συσκευές iOS.

«Οι δοκιμασμένες συσκευές Android επιτρέπουν άπειρες δοκιμές δακτυλικών αποτυπωμάτων, επομένως είναι πρακτικά εφικτό να εξαναγκάσει κανείς το δακτυλικό αποτύπωμα του χρήστη και να ξεκλειδώσει τη συσκευή, δεδομένου του χρόνου».

Οι ερευνητές προτείνουν ότι ο εισβολέας θα χρειαζόταν φυσική πρόσβαση στο τηλέφωνο καθώς και δακτυλικό αποτύπωμα βάσεις δεδομένων, φαινομενικά διαθέσιμες από ακαδημαϊκά σύνολα δεδομένων ή διαρροές βιομετρικών δεδομένων από το παρελθόν, σημειώνει η κανω ΑΝΑΦΟΡΑ. Επιπλέον, ο απαραίτητος εξοπλισμός λέγεται ότι είναι διαθέσιμος με μόλις $15.

Διαπιστώθηκε ότι χρειάστηκαν από 2,9 ώρες έως 13,9 ώρες για να ολοκληρωθεί μια επίθεση BrutePrint, εάν ο κάτοχος της συσκευής έχει καταχωρίσει ένα δακτυλικό αποτύπωμα για έλεγχο ταυτότητας. Αυτό θα απαιτούσε πολύ λιγότερο χρόνο με περισσότερα δαχτυλικά αποτυπώματα καταχωρημένα στη συσκευή.

Τούτου λεχθέντος, η απειλή από επίθεση BrutePrint δεν αποτελεί άμεση αιτία σοβαρής ανησυχίας, καθώς ο εισβολέας εξακολουθεί να χρειάζεται φυσική πρόσβαση στη συσκευή. Τούτου λεχθέντος, θα μπορούσε να είναι ακόμα επικίνδυνο όταν πρόκειται για κλεμμένες συσκευές, καθώς το BrutePrint μπορεί στη συνέχεια να χρησιμοποιηθεί για να παρακάμψει τον έλεγχο ταυτότητας συσκευών.

Το BleepingComputer υποδηλώνει περαιτέρω ότι θα μπορούσε να εγείρει ερωτήματα σχετικά με το απόρρητο σχετικά με έρευνες που διεξάγονται βάσει νόμου επιβολής, λέγοντας ότι θα μπορούσαν ενδεχομένως να χρησιμοποιήσουν τις προαναφερθείσες τεχνικές για να ξεκλειδώσουν οποιοδήποτε τηλέφωνο με αισθητήρα δακτυλικών αποτυπωμάτων για αυθεντικοποίηση.

- Τηλεφωνικές προσφορές: Καλύτερη αγορά | Walmart | Samsung | Αμαζόνα | Verizon | AT&T