Was du wissen musst

- Chinesische Forscher haben herausgefunden, dass Android-Telefone anfällig für neue Angriffe sind.

- Mit dem Namen BrutePrint kann es jedes Android-Telefon entsperren, das einen Fingerabdrucksensor zur Authentifizierung verwendet.

- Dies geschieht durch brutales Erzwingen von Fingerabdruckbildern, die Angreifer erhalten haben, um Zugriff auf Geräte zu erhalten.

Neue Forschungsergebnisse deuten darauf hin, dass Android-Telefone anfällig für Fingerabdruck-Angriffe sind (via BleepingComputer).

Diese als BrutePrint bezeichneten Angriffe scheinen die Benutzerauthentifizierung zu umgehen und die Kontrolle über Ihr Android-Gerät zu übernehmen, so Forscher von Tencent Labs und der Zhejiang University.

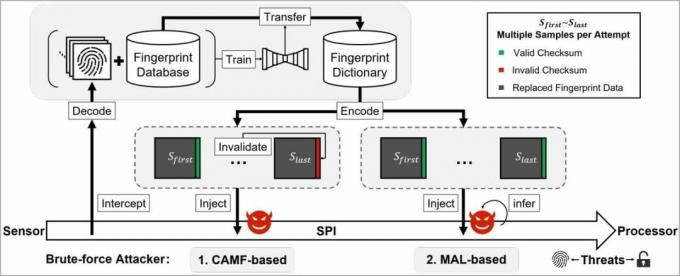

Fingerabdruck-Authentifizierung aktiviert Android-Telefone Zum Schutz vor Brute-Force-Angriffen sind im Allgemeinen Sicherheitsvorkehrungen enthalten, die mit den Versuchslimits der Benutzer sowie der Liveness-Erkennung verknüpft sind. Die chinesischen Forscher überwanden diese Sicherheitsvorkehrungen jedoch mit zwei Zero-Day-Schwachstellen namens Cancel-After-Match-Fail (CAMF) und Match-After-Lock (MAL).

Darüber hinaus haben die Forscher herausgefunden, dass „biometrische Daten auf der Serial Peripheral Interface (SPI) der Fingerabdrucksensoren gespeichert waren.“ unzureichend geschützt, was einen Man-in-the-Middle-Angriff (MITM) zur Kaperung von Fingerabdruckbildern ermöglicht“, berichtet BleepingComputer Zustände.

Diese BrutePrint- und SPI MITM-Angriffe, die das Fingerabdruckbild des Benutzers nutzen, wurden auf fast zehn bekannten Smartphones mit Android ausgeführt, darunter das Xiaomi Mi 11 Ultra, OnePlus 7 Pro, Huawei-Geräte mit HarmonyOS (Huawei P40) und einige iOS-Geräte.

„Die getesteten Android-Geräte ermöglichen unbegrenzte Fingerabdruckversuche, so dass es bei genügend Zeit praktisch möglich ist, den Fingerabdruck des Benutzers brutal zu erzwingen und das Gerät zu entsperren.“

Forscher gehen davon aus, dass der Angreifer neben dem Fingerabdruck auch physischen Zugriff auf das Telefon benötigen würde Datenbanken, die scheinbar aus akademischen Datensätzen oder biometrischen Datenlecks aus der Vergangenheit stammen, stellt fest Bericht. Zudem soll die nötige Ausrüstung bereits für 15 US-Dollar zu haben sein.

Es wurde festgestellt, dass die Durchführung eines BrutePrint-Angriffs zwischen 2,9 und 13,9 Stunden dauert, wenn der Gerätebesitzer einen Fingerabdruck zur Authentifizierung registriert hat. Dies würde deutlich weniger Zeit in Anspruch nehmen, wenn mehr Fingerabdrücke auf dem Gerät registriert würden.

Allerdings stellt die Bedrohung durch einen BrutePrint-Angriff keinen unmittelbaren Grund zur Besorgnis dar, da der Angreifer weiterhin physischen Zugriff auf das Gerät benötigt. Allerdings kann es bei gestohlenen Geräten immer noch gefährlich sein, da BrutePrint dann zur Umgehung der Geräteauthentifizierung genutzt werden kann.

Der BleepingComputer weist außerdem darauf hin, dass er datenschutzbezogene Fragen im Zusammenhang mit gesetzlich durchgeführten Ermittlungen aufwerfen könnte Die Durchsetzung erklärte, sie könnten möglicherweise die oben genannten Techniken verwenden, um jedes Telefon mit einem Fingerabdrucksensor zu entsperren Authentifizierung.

- Telefonangebote: Bester Kauf | Walmart | Samsung | Amazonas | Verizon | AT&T