Udgivelsen af en iPhone uden en fingeraftrykssensor har bragt en del snak om at bruge fingeraftryk til godkendelse og hvor sikkert dataene opbevares. Det er fantastisk. Selvom du ikke er bekymret for, hvordan det gøres, har du brug for, at mange andre mennesker er bekymrede, så det bliver gjort på en måde, du ikke behøver at bekymre dig om!

Til at begynde med bruger Apple en lignende løsning, og hvis du har en ældre model med en fingeraftrykssensor, er du lige så sikker på at bruge den, som du var før. Det samme gælder for ældre Samsung telefoner, der lancerede præ-Marshmallow og brugte Samsungs egne metoder.

Den måde, Google gemmer dine fingeraftryksdata på, er den mest sikre måde med den nuværende teknologi. Det er også fascinerende, hvor enkelt overblikket er over det hele, når man først har set på det. Enkelt og sikkert er altid en vindende kombination.

Opbevaring er i sagens natur ikke særlig sikker. Det er det samme som at skrive noget på en post-it seddel og lægge det i et arkivskab. Det er der, fordi det skal være der, og det bedste, du kan gøre, er at kontrollere, hvem der har adgang til det. Til et arkivskab bruger du en lås, og til din telefon bruger du kryptering. For dine fingeraftryksdata går tingene et skridt videre: et Trusted Execution Environment (TEE).

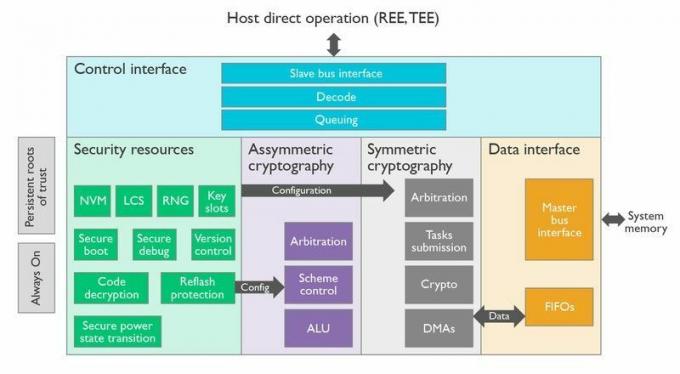

En TEE er et separat og isoleret område i telefonens hardware. En TEE kan bruge sin egen processor og hukommelse, eller den kan bruge en virtualiseret instans på hoved-CPU'en. I begge tilfælde er TEE fuldstændigt isoleret og isoleret ved hjælp af hardware-understøttet hukommelse og input/output-beskyttelse. Den eneste måde, du kommer ind på, er, hvis TEE'en lader dig komme ind, og det vil den aldrig. Selvom telefonen er rootet, eller bootloaderen er låst op, er TEE'en separat og stadig intakt.

En separat processor med egen hukommelse og operativsystem bruges til at analysere og gemme dine fingeraftryksdata.

Google bruger det, de kalder Pålidelig TEE at støtte dette. Et meget lille og effektivt operativsystem, passende navngivet Trusty OS, kører på TEE-hardwaren, og kernedrivere tillader det at kommunikere med systemet. Der er Android-biblioteker (du gættede det: Trusty API) som udviklere kan bruge, så de kan spørge, hvad der svarer til et ja eller nej-spørgsmål til TEE. Ikke kun fingeraftryksdata gemmes i TEE. Ting som DRM-nøgler og producentens bootloader-krypteringsnøgler findes også i TEE og fungerer på samme måde som din fingeraftryksdata gør - svar på, om data præsenteret for det af en applikation matcher de kendte gode data, det er opbevaring.

Andre producenter kan bruge Trusty OS eller kan derefter bruge et andet system. Så længe alle kriterierne er opfyldt (angivet nedenfor), og TEE'en er isoleret og isoleret, vil den opfylde de sikkerhedsstandarder, der er nødvendige for at bruge Pixel Imprint (tidligere Nexus Imprint).

Når du registrerer et fingeraftryk på din Android-telefon, fanger sensoren dataene fra scanningen. Trusty OS analyserer disse data inde i TEE og skaber derefter to ting: et sæt valideringsdata og en krypteret fingeraftryksskabelon. Dette ser ud til at være uønsket data for alt undtagen TEE, som også har nøglen til at dechifrere disse uønskede data. Denne krypterede fingeraftryksskabelon er gemt i en krypteret beholder enten på TEE eller på din telefons krypterede lager. Tre krypteringslag betyder, at det er næsten umuligt at få data, og selvom du kunne, er det ubrugeligt uden en måde at dechifrere dem på.

Android kræver, at dine fingeraftryksdata er sikret med en unik nøgle, og du kan; ikke tage den til en anden telefon eller genbruge den til en anden bruger.

Valideringsdataene gemmes inde i TEE. Når du placerer din finger på scanneren for at prøve at gøre noget, opbygger scanneren en profil af data. Gennem Trusty API beder den tilknyttede applikation kernen om at spørge TEE, om den er rigtig. TEE kontrollerer mod de lagrede valideringsdata ved hjælp af dens separate processor og hukommelse, og hvis nok af dataene matcher, siger den ja. Hvis der ikke er nok matchende data, siger den nej. Dette beståede eller mislykkede svar sendes tilbage til kernen som et softwaretoken, som API'en kan læse for at se resultatet.

Mens TEE selv bruger et selvstændigt OS og hardware til at forblive sikker, bruger fingeraftryksskabelonen softwarebaseret kryptering. Den skal være underskrevet med en meget specifik nøgle for at være gyldig. Denne nøgle oprettes ved hjælp af enhedsspecifik information, brugerspecifik information og tidsspecifik information. Med andre ord, hvis du fjerner en bruger, skifter enhed eller forsøger at genregistrere et fingeraftryk (systemet kan fortælle, om du overskriver et eksisterende fingeraftryk) nøglen genkendes ikke længere og kan ikke bruges til at dekryptere fingeraftrykket skabelon.

De grundlæggende regler, som enhver virksomhed, der fremstiller Android-telefoner med en fingeraftrykssensor, skal følge:

- Al fingeraftryksdataanalyse skal udføres inde i TEE

- Alle data, der er forbundet med et fingeraftryk, skal gemmes i TEE eller i betroet hukommelse (hukommelse, som hoved-CPU'en ikke engang kan se)

- Fingeraftryksprofildata skal være selvkrypteret, selvom de opbevares i krypteret telefonlager

- Fjernelse af en brugerkonto skal også slette alle data, der er forbundet med den pågældende brugers fingeraftryk

- Hvor fingeraftryksprofiler er gemt, må ikke være synlige for nogen applikation, proces eller bruger inklusive root-brugeren

- Fingeraftryksdata af nogen art må ikke sikkerhedskopieres til nogen anden kilde, inklusive skyen eller din computer eller nogen applikation

- Fingeraftryksgodkendelse skal bruges af den proces, der anmodede om det (ingen deling af fingeraftryksdata, selv bare ja eller nej-svaret for at se, om det var korrekt)

Når du har nogle få standardspecifikationer, der er klare, er det ikke svært at opfylde dem. Dette er det, der sikrer, at uanset hvilken Android-telefon du bruger, vil dine fingeraftryksdata blive gemt sikkert, og ingen anden systemproces eller app kan få adgang til dem. Efterhånden som kryptografi udvikler sig, især hardware-understøttet kryptering, vil denne metode til at holde dine fingeraftryksdata også sikre. Det bliver interessant at se tilbage, når Android Z lanceres og se, hvor langt vi er nået.