Hvad du behøver at vide

- Kinesiske forskere har fundet ud af, at Android-telefoner er sårbare over for nye angreb.

- Døbt BrutePrint kan den låse op for enhver Android-telefon, der bruger en fingeraftrykssensor til godkendelse.

- Det gøres ved at tvinge fingeraftryksbilleder, der er taget af angribere, for at få adgang til enheder.

Nye forskningsresultater tyder på, at Android-telefoner er modtagelige for fingeraftryksangreb (via Bleeping Computer).

Disse angreb, der kaldes BrutePrint, ser ud til at omgå brugergodkendelse og tage kontrol over din Android-enhed, ifølge forskere fra Tencent Labs og Zhejiang University.

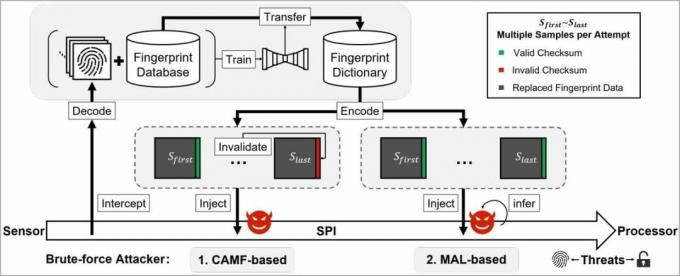

Fingeraftryksgodkendelse er slået til Android telefoner kommer generelt med sikkerhedsforanstaltninger, som er forbundet med brugernes forsøgsgrænser samt liveness-detektion, for at beskytte mod brute force-angreb. De kinesiske forskere overvandt imidlertid disse sikkerhedsforanstaltninger med to nul-dages sårbarheder kaldet Cancel-After-Match-Fail (CAMF) og Match-After-Lock (MAL).

Yderligere har forskerne fundet ud af, at "biometriske data på fingeraftrykssensorernes Serial Peripheral Interface (SPI) var utilstrækkeligt beskyttet, hvilket giver mulighed for et man-in-the-middle-angreb (MITM) for at kapre fingeraftryksbilleder," rapporten BleepingComputer stater.

Disse BrutePrint- og SPI MITM-angreb, som udnytter brugerens fingeraftryksbillede, blev udført på næsten ti prominente smartphones, der kører på Android, inklusive Xiaomi Mi 11 Ultra, OnePlus 7 Pro, Huawei-enheder, der kører på HarmonyOS (Huawei P40), og nogle iOS-enheder.

"De testede Android-enheder tillader uendelige fingeraftryksprøver, så det er praktisk muligt at tvinge brugerens fingeraftryk og låse enheden op, hvis der er tid nok."

Forskere foreslår, at angriberen ville have brug for fysisk adgang til telefonen samt fingeraftryk databaser, der tilsyneladende er tilgængelige fra akademiske datasæt eller biometriske datalæk fra fortiden, bemærker rapport. Desuden siges det nødvendige udstyr at være tilgængeligt for kun $15.

Det viste sig at tage mellem 2,9 timer til 13,9 timer at fuldføre et BrutePrint-angreb, hvis enhedsejeren har registreret ét fingeraftryk til godkendelse. Dette ville tage betydeligt mindre tid med flere fingeraftryk registreret på enheden.

Når det er sagt, er truslen fra et BrutePrint-angreb ikke en umiddelbar grund til større bekymring, da angriberen stadig har brug for fysisk adgang til enheden. Når det er sagt, kan det stadig være farligt, når det kommer til stjålne enheder, da BrutePrint så kan bruges til at omgå enhedsgodkendelse.

BleepingComputeren antyder endvidere, at den kan rejse privatlivsrelaterede spørgsmål vedrørende undersøgelser udført ved lov håndhævelse og sagde, at de potentielt kunne bruge de førnævnte teknikker til at låse enhver telefon op med en fingeraftrykssensor til Godkendelse.

- Telefontilbud: Bedste køb | Walmart | Samsung | Amazon | Verizon | AT&T