Kilde: Alex Dobie / Android Central

Kilde: Alex Dobie / Android Central

Der har været masser af FUD - frygt, usikkerhed og tvivl - spredt omkring Android-telefonens sikkerhed gennem årene. Og jeg vil være ærlig: i de tidlige dage var meget af det velfortjent. Den fragmenterede karakter af Android, den store mængde ting og sager der krævede en fuld firmwareopgradering for at kunne ændre sig, og telefonproducenternes tilbageholdenhed til at rulle ud af disse opdateringer betød, at Android-telefoner var mere modtagelige for sikkerhedsproblemer end iPhone.

For ti år siden, hvis en stor iPhone-sikkerhedssårbarhed blev opdaget, kunne Apple hurtigt patch hele sit økosystem. På Android kan du blive venter måneder, hvis en løsning nogensinde har gjort det til din enhed. For at et Android-sikkerhedsproblem skulle blive løst i 2011, måtte den nye kode først skubbes ud af Google, integreres derefter i din telefons firmware af producenten og til sidst underskrevet af din transportør. Det er ikke en ideel rækkefølge af begivenheder, hvis tiden er afgørende, som det sandsynligvis ville være, hvis en ubehagelig ny softwaresårbarhed blev udnyttet i naturen.

Android-sikkerhed er kommet langt, langt i de sidste 10 år.

Men Android generelt og Android-sikkerhed i særdeleshed er kommet langt i løbet af det sidste årti. Og den trætte trop af Android-ejere, der aldrig får opdateringer, og Android-telefoner, der er fanget i malware, er nu godt og forældet. Det bedste Android-telefoner garanterer nu fire års regelmæssige sikkerhedspatches, og Android selv er nu mere sikker af design.

Problemet er, de måder, hvorpå Google holder Android sikkert og beskyttet, er tåget og ret teknisk. Mens Apple med sin lodrette integration og et relativt lille antal telefonmodeller simpelthen kan rulle fuldt ud firmwareopdateringer efter ønske, Googles større, mere forskelligartede og mindre direkte kontrollerede økosystem kræver et andet nærme sig.

Google Play-tjenester

Kilde: Android Central / Phil Nickinson

Kilde: Android Central / Phil Nickinson

Næsten meget alle Android-telefoner, der sælges i Vesten, kommer med Google Play Services - det er en vigtig del af pakke med mobilapps, der er forudindlæst på Google Android-telefoner, og den kan opdateres lydløst af Google i baggrund. Men Play Services er langt, langt mere kraftfuld end din gennemsnitlige Android-app. Det er fordi det er en system app, hvilket grundlæggende betyder, at har nøglerne til slottet, hvilket giver mulighed for funktioner som fjernbetjening af din telefon, hvis den er tabt eller stjålet. (Af den grund skal systemapps først indlæses på enheden af din producent. De kan ikke installeres fra bunden som en normal app.)

Nuværende versioner af Google Play Services understøttes helt tilbage til Android 5.0 Lollipop, udgivet i 2014. Den sidste version af Android, der mistede Play Services-support, var 4.0 Ice Cream Sandwich, der blev udgivet i 2011, som blev pensioneret i 2018. Det betyder for "aktuel" support til Google Play Services, at de tidsrammer, vi taler om her, er meget længere, end de fleste nogensinde vil beholde en smartphone.

Mere: En Google Mobile Services-primer

Play Services gør også en hel masse andre ting, som at lade udviklere integrere tjenester som Google Pay og Google single login på deres apps. Men lad os nulstille på sikkerhedsimplikationerne: Denne form for systemapp, der konstant holdes opdateret i baggrunden, understøttet af enheder, der blev frigivet for syv eller flere år siden, og med tilladelse til at gøre stort set alt, er et kraftfuldt værktøj i Googles Android-sikkerhed arsenal.

Kilde: Andrew Martonik / Android Central

Kilde: Andrew Martonik / Android Central

Play Services er altid opdateret selv på gamle Android-telefoner og beskytter mod malware.

Google Play Protect er for eksempel en del af Play Services. Dette giver Google mulighed for at kontrollere apps på din telefon for malware, uanset om de er downloadet fra Play Butik eller ej. Da Play Services er en systemapp, kan Play Protect overvåge ondsindede apps, før de har en chance for at gøre nogen skade. Og fordi Play Services konstant opdateres, kan disse forsvar holdes ajour i baggrunden mange år efter, at din enhed modtager sin sidste ordentlige firmwareopdatering. Det er en måde for ældre enheder at blive beskyttet mod ondsindede apps, selvom disse apps bruger softwaresårbarheder, der stadig er teknisk til stede i det underliggende operativsystem.

Det er dette, der kan give enheder som den nu geriatriske Samsung Galaxy S4, der blev frigivet i 2013, et anstændigt niveau af beskyttelse mod sårbarheder, der findes i sin Android 5-baserede firmware.

Kilde: Alex Dobie / Android Central

Kilde: Alex Dobie / Android Central

Et godt eksempel på kraften i Google Play Services kan ses i Covid-19 Exposure Notification System. Google var i stand til at bygge dette system med Apple og takket være Play Services distribuerede det automatisk til alle Android-telefoner, der kører 5.0 Lollipop eller derover uden at opdatere deres firmware.

Når skræmmende softwareproblemer opstår, som det skete i 2014 med Fejl med "falsk ID", Google opdaterede straks sin "Bekræft apps" -funktion (en forløber for Google Play Protect) for at identificere krænkende apps. Dette tillod, at sårbarheden blev nippet i knoppen længe før producenterne kom rundt med at udrulle firmwareopdateringer, der adresserede den underliggende fejl.

Men selvfølgelig er det ikke bedre at have sårbarheder end at forhindre dem i at blive udnyttet. Til dette formål har Google i de senere år tacklet Android's mangeårige firmwareopdateringsproblem i flere forskellige måder: For det første ved at gøre Android mere modulær og arbejde tættere på producenterne under Android udvikling. Og for det andet ved klart at binde en dato til Android's sikkerhedsniveau og skrive minimumskrav til support i sine kontrakter med telefonproducenter.

Android går modulært

Kilde: Alex Dobie / Android Central

Kilde: Alex Dobie / Android Central

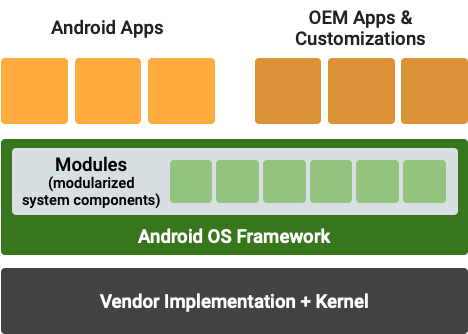

For et årti siden var Android en stor monolitisk enhed, der skulle opdateres på én gang. Ændringer af ting på systemniveau som mediecodecs eller netværk - eller endda den indbyggede webbrowser eller opkaldsapp - kunne kun udføres via en komplet firmwareopdatering med alt det besvær, der medfører. (Først skubber Google ny kode ud, derefter omdanner producenten den til en enhedsspecifik firmwareopdatering, derefter operatør skal logge af.) Og som tidligere nævnt er det langsomt og ret dårligt for sikkerheden, hvis en udnyttelig fejl er opdaget.

I årene siden har Google gjort Android mere modulær, hvilket gør det hurtigere og lettere for virksomheder at skubbe OS-opdateringer ud. Og for nylig er det nu muligt at opdatere klumper af Android OS uden en fuld firmwareopgradering. Alt dette gør det muligt for Google og telefonproducenter at reagere hurtigt for at løse sikkerhedsproblemer i visse dele af operativsystemet.

Googles tidligste trin i denne retning involverede at bryde visse apps og komponenter ud af firmwaren og lade dem opdateres via Google Play Butik. De bedste eksempler på dette er Google Chrome og Android WebView-komponenten - bruges til webindhold i Android-apps. Ved at opdatere disse uafhængigt af firmwaren kan Google rette browsermotorfejl, der kan udnyttes af ondsindede websider, og få dem rullet ud til hele Android-økosystemet i timevis i stedet for måneder.

Nyere versioner af Android slipper opdateringsformidleren.

I 2017s Android 8.0 Oreo-udgivelse forstærkede Google tingene med "Project Treble". Dette var et forsøg på at adskille bitene på lavt niveau af Android fra chipsetproducenter som Qualcomm fra resten af operativsystemet og skaber et mere modulært operativsystem, der kan opdateres mere hurtigt. Da hardwarefirmaer kunne adskille deres egne tilpasninger fra kernens operativsystem, var tanken, at firmwareopdateringer kunne skubbes ud i et hurtigere tempo og med mindre teknisk benarbejde. Project Treble er ikke noget, du vil bemærke, at der kører på din enhed, men det kan være grunden til, at Android-telefonen, du købte i 2018, fik OS-opdateringer hurtigere end den, du købte i 2016. Og hurtigere opdateringer er selvfølgelig bedre for sikkerheden.

Kilde: Google

Kilde: Google

Det næste trin i modularisering af Android kom i Android 10 med "Project Mainline" - kendt i dag som den vagt navngivne "Google Play System Updates." Mainline handler om omgå den eksisterende firmware-proces over luften og samle dele af Android i nye moduler, som kan opdateres direkte af Google eller din telefons fabrikant. Mainline voksede ind Android 11 med opdaterbare moduler til flere Android-systembits som Wi-Fi, internetdeling og neurale netværkskomponenter. Og i Android 12 vil det også dække ART (Android-runtime), hvilket giver flere sikkerhedsfordele. Som AC'er Jerry Hildenbrand forklarer i en nylig leder:

I Android 12 kunne enhver form for sikkerhedsudnyttelse, der kunne findes i, hvordan Android-runtime fungerer, hurtigt og nemt løses på tværs af hele Android-økosystemet.

For at forstå, hvordan Androids sikkerhed er forbedret så meget siden begyndelsen af 2010'erne, er det interessant at se på et af de sidste ti års største Android-sikkerhedsskræk - 2015's "Stagefright" -fejl. Stagefright involverede en udnyttelse i Android-komponenten, der blev brugt til at behandle mediefiler, som kunne give en specielt modificeret videofil mulighed for at køre ondsindet kode på Android-telefoner.

En af de mest skræmmende Android-sikkerhedsfejl i 2015 ville være fuldstændig kastreret af Project Mainline.

Selvom der ikke er noget bevis for, at Stagefright nogensinde blev brugt meget i den virkelige malware - sandsynligvis fordi andre sikkerhedsforholdsregler i Android gjorde det meget vanskeligt at drage fordel af - det var alligevel store nyheder i tid. I 2015 var der ingen enkelt sølvkugle til Stagefright. I modsætning til en app-baseret sårbarhed kunne Google Play Protect ikke forhindre dårlige mediefiler i at kompromittere din telefon. Den eneste rigtige løsning var at vente på en firmwareopdatering og håbe på det bedste.

Men hvis noget som Stagefright blev opdaget i 2021, ville det være trivielt at tage fat på det. Google ville simpelthen forberede en Project Mainline-opdatering til medieafspilningsbiblioteket og straks rette fejlen på alle enheder, der kører Android 10 og nyere. Da mere af Android moduleres i hver nye version af operativsystemet, er det langt mindre sandsynligt, at Google i fremtiden bliver fanget af en udnyttelse som Stagefright.

Android-sikkerhedsrettelser

Kilde: Alex Dobie / Android Central

Kilde: Alex Dobie / Android Central

Som et direkte resultat af Stagefright-fejlen introducerede Google i slutningen af 2015 Android-sikkerhedsrettelsesniveauer og binder en præcis dato til sikkerhedsniveauet i enhver Google-godkendt Android-firmware. Nye programrettelser udstedes hver måned, der adresserer nyligt opdagede sikkerhedsproblemer, hvor enhedsproducenter får en en til to måneders leveringstid for at få sikkerhedsrettelser skubbet ud til enheder. Den ekstra synlighed af sikkerhedsopdateringen lyste over de Android-producenter, der var for dårlige, og gav samtidig ro i sindet, da der kom nye opdateringer.

To år med sikkerhedsopdateringer kræves nu kontraktmæssigt af Google.

For nylig er Google begyndt at skrive minimumsniveauer af sikkerhedsstøtte i sine kontrakter med Android-producenter. Randenrapporteret i 2018 at telefonproducenterne skal garantere to års sikkerhedsopdateringer til nye telefoner med mindst fire sikkerhedsopdateringer inden for det første år. Ifølge standarderne for de fleste avancerede telefoner er det et ret grundlæggende niveau af support. Men det er bare hvad det er: et absolut minimum. Mange andre i den høje ende går meget længere, inklusive Samsung med sit nylige løfte om fire års sikkerhedsopdateringer til større Galaxy-telefoner.

Et årti med fremskridt

Kilde: Alex Dobie / Android Central

Kilde: Alex Dobie / Android Central

Mellem hurtigere Android-opdateringer takket være Project Treble, lettere opdateringer til dele af operativsystemet uden en fuld firmwareopgradering, længere levetid og et stærkt sidste forsvar mod malware fra Google Play Protect, er Android's sikkerhed i dag robust. De fleste af de meget omtalte mobilsikkerhedsrisici i dag kommer i form af phishing-angreb i modsætning til ondsindede apps eller mediefiler. Eller med andre ord, når Android-sikkerheden styrkes, vælger de onde i stigende grad at narre du, ikke din telefon.

Det betyder ikke, at situationen omkring Android-sikkerhed og platformopdateringer er perfekt. I en ideel verden ville Google være lige så smidig som Apple, når det kommer til at udbedre sikkerhedssårbarheder. Med Project Mainline er vi bestemt er på vej, men det tager tid for fordelene ved de nye Mainline-moduler, der er tilføjet i Android 11 og Android 12, at sive ud til Android-økosystemet. Google Play Protect, så godt som det er, er begrænset til at neutralisere app-baseret malware i modsætning til andre former for bedrifter. Og jeg vil bestemt hævde, at det kontraktlige minimum af en sikkerhedsopdatering hver tredje måned ikke går langt nok. (Eksempel: The dystre opdateringsudsigter af mange billigere OnePlus Nord-telefoner.)

På samme tid, i 2021, er den gamle stereotype af, at Android er udbredt med malware og firmwareudnyttelse, længere fra sandheden, end det nogensinde har været. Og direkte sammenligninger med iOS-opdateringsmodellen overser vigtige dele af Google Android som Play Services og Project Mainline. Platformen er kommet langt siden 2011, og det sidste årti med fremskridt betyder, at Android er godt positioneret til at afskue fremtidens softwaretrusler.

Alex Dobie

Alex er global Executive Editor til Android Central og findes normalt i Storbritannien. Han har blogget siden, før det blev kaldt det, og i øjeblikket bruges det meste af hans tid på at lede video til AC, som indebærer at pege et kamera på telefoner og tale ord på en mikrofon. Han ville bare elske at høre dine tanker på [email protected] eller om de sociale ting på @alexdobie.