Kilde: Joe Maring / Android Central

Kilde: Joe Maring / Android Central

Du skal bruge tofaktorautentificering på hver konto, der giver dig mulighed. Der er ingen bedre måde at beskytte din konto på, og uanset hvem du er, skal du have alle dine konti til at være så sikre som muligt. Det betyder heller ikke noget, hvilken telefon du bruger - 2FA fungerer med en billig Android-telefon, den bedste Android-telefoneller en iPhone. Du har hørt alt dette før.

Alle tofaktormetoder er dog ikke skabt ens. Som enhver anden sikkerhedsforanstaltning, som brugeren vender, skal du handle med en vis bekvemmelighed for beskyttelse, og de mest sikre metoder til 2FA er også de mindst praktiske. Omvendt er de mest praktiske metoder også de mindst sikre.

VPN-tilbud: Lifetime-licens til $ 16, månedlige planer til $ 1 og mere

Vi vil se på de forskellige måder, du kan bruge tofaktorautentificering og diskutere fordele og ulemper ved hver.

Undgå for enhver pris, selvom det stadig er bedre end ingenting

4. SMS-baseret tofaktorautentificering

Kilde: Jeramy Johnson / Android Central

Kilde: Jeramy Johnson / Android Central

At få en sms med en tofaktorkode er den mest populære måde at sikre en online konto på. Desværre er det også den værste måde.

SMS-baseret 2FA er let og praktisk. Det er heller ikke særlig sikkert.

Du giver dit telefonnummer, når du tilmelder dig en konto, eller hvis du går tilbage og aktiverer 2FA på et senere tidspunkt, og efter at nummeret er verificeret, bruges det til at sende dig en kode når som helst, du har brug for at bekræfte, at du virkelig er du. Det er super nemt og super bekvemt, hvilket betyder, at mange mennesker bruger det, og mange virksomheder tilbyder det som det eneste middel til at sikre en konto.

Brugervenlighed og bekvemmelighed er gode ting, men intet andet ved SMS er godt. SMS blev aldrig designet til at være et sikkert kommunikationsmiddel, og da det er en industristandard, endda en app som Signal det gør tilbyder krypteret og sikker besked stadig sender SMS-beskeder som almindelig tekst. Nathan Collier, en senior malware-intelligensanalytiker hos Malwarebytes, beskriver SMS som denne:

SMS-beskeder, der sendes og gemmes på servere i almindelig tekst, kan opfanges under transit. Desuden er det muligt for SMS-beskeder at blive sendt til det forkerte nummer. Og når beskeder når det rigtige nummer, er der ingen meddelelse fra modtageren om, hvorvidt beskeden blev læst eller endda modtaget.

Et større problem er, at luftfartsselskaber kan (og har været) narret til at godkende et nyt SIM-kort ved hjælp af en andens telefonnummer. Hvis nogen virkelig ville have adgang til din bankkonto eller bestille en masse ting fra Amazon ved hjælp af dit kreditkort, alt hvad de skal gøre er at overbevise nogen hos din operatør, at de er dig, du har mistet din telefon, og du skal have dit nummer flyttet til et nyt SIM-kort, som de tilfældigvis er holder.

Du skal sandsynligvis bruge dette

3. Authenticator-apps

Kilde: Android Central

Kilde: Android Central

Autentificeringsapps som Google Authenticator eller Authy tilbyder en stor forbedring i forhold til SMS-baseret 2FA. De arbejder med det, der hedder Tidsbaserede engangskodeord (TOTP), som et program på din telefon kan generere ved hjælp af en kompleks algoritme uden enhver form for netværksforbindelse. Et websted eller en tjeneste bruger den samme algoritme for at sikre, at koden er korrekt.

Authenticator-apps er bedre end SMS til 2FA, men de er ikke idiotsikker.

Da de arbejder offline, er TOTP-stil 2FA ikke de samme problemer, som det er at bruge SMS, men det er ikke uden sit eget sæt fejl. Sikkerhedsforskere har vist, at det er muligt at opfange og manipulere de data, du sender, når du går ind i TOTP på et websted, men det er ikke let.

Det virkelige problem kommer fra phishing. Det er muligt at oprette et phishing-websted, der ser ud og fungerer ligesom den ægte vare og endda passerer langs legitimationsoplysninger, du leverer, som din adgangskode og TOTP genereret af en godkendelsesapp, så du kan logge ind på det virkelige service. Det logger også sig ind på samme tid og kan handle som om det var dig uden den service, du bruger, kendte forskellen. De rigtige legitimationsoplysninger blev trods alt leveret.

En anden ulempe er, at det måske ikke er let at få de koder, du har brug for, hvis du mister din telefon. Nogle godkendelsesapps som Authy arbejde på tværs af enheder og brug en central adgangskode til at indstille tingene, så du kan være i gang igen i nr tid, og de fleste virksomheder vil levere et sæt sikkerhedskopikoder, som du kan gemme til tidspunkter, hvor alt går syd. Da disse data også sendes over internettet, svækker det effektiviteten af at bruge TOTP, men giver brugerne større bekvemmelighed.

Sikker og praktisk, men ikke almindelig

2. Push-baseret 2FA

Kilde: Google

Kilde: Google

Nogle tjenester, især Apple og Google, kan send en prompt til din telefon under et loginforsøg. Denne prompt fortæller dig, at nogen prøver at logge ind på din konto, også kan give en omtrentlig placering og beder dig om at godkende eller afvise anmodningen. Hvis det er dig, skal du trykke på en knap, og det virker bare.

En anmeldelse til 2FA er super let og super praktisk. Du må dog ikke miste din telefon.

Push-baseret 2FA forbedrer SMS 2FA og TOTP-godkendelse på et par måder. Det er endnu mere praktisk, fordi det hele fungerer gennem en standardmeddelelse på din telefon - alt hvad du skal gøre er at læse og trykke på. Det er også meget mere modstandsdygtigt over for phishing og har indtil videre vist sig at være meget "hack" resistent. Sig dog aldrig aldrig.

Push-baseret 2FA forstørrer også nogle af SMS- og TOTP-ulemperne: Du skal være online gennem faktiske data forbindelse (tale- og tekstcelleplaner fungerer ikke), og du skal holde den rigtige enhed for at få beskeden. Det er heller ikke meget standardiseret, så du kan forvente at bruge en loginprompt på din Google Pixel til at godkende dine andre konti.

Uden for disse to meget reelle ulemper har push-baseret 2FA vist sig at være sikker og praktisk. Det kommer også til at tage højde for Googles fremtidige planer om at håndhæve 2FA for din Google-konto fremadrettet.

Vinderen! Men også irriterende!

1. Hardware-baseret 2FA

Kilde: Jerry Hildenbrand / Android Central

Kilde: Jerry Hildenbrand / Android Central

Brug af et separat stykke hardware som en godkendelsesenhed eller en U2F-sikkerhedsnøgle er den bedste måde at sikre enhver onlinekonto på. Det er også det mindst bekvemme og mindst populære.

Du konfigurerer det ved hjælp af hardware, og når du vil logge ind fra en ny enhed eller efter en periode, der er indstillet af en kontoadministrator, skal du producere den samme enhed for at komme tilbage. Det fungerer ved, at enheden sender en signeret udfordringskode tilbage til serveren, der er specifik for webstedet, din konto og selve enheden. Indtil videre har U2F været phish-proof og hack-proof. Igen skal du aldrig sige aldrig.

Brug af en U2F-nøgle er den mindst bekvemme, men mest sikre måde at udføre tofaktorautentificering på. Det er sandsynligvis ikke noget for dig, fordi det er en PITA.

Du kan normalt konfigurere mere end en enhed på den samme konto, så du ikke mister adgang, hvis du mister din sikkerhed nøgle, men det betyder stadig, at du skal have den nøgle med dig hver gang du vil logge ind på et websted eller service. Jeg bruger en U2F-nøgle til at sikre mine Google-konti, og hver 12. time skal jeg give nøglen for at komme tilbage til min Google Enterprise-konto til arbejde. Det betyder, at jeg har en nøgle i min skrivebordsskuffe, en nøgle på min nøglering og en nøgle i en konvolut, som en ven opbevarer til mig i tilfælde af en nødsituation.

Kilde: Jerry Hildenbrand

Kilde: Jerry Hildenbrand

Normalt kan du også oprette en sikkerhedskopimetode på 2FA, hvis du bruger en nøgle, og Google tvinger dig til at gøre det. Dette er godt for nemheds skyld, men det kompromitterer også sikkerheden på din konto, fordi de mindre sikre metoder stadig er levedygtige måder for dig - eller andre - at komme ind igen.

En anden ulempe ved at bruge et hardware-token som en sikkerhedsnøgle er omkostninger. Brug af SMS eller en godkendelsesapp eller push-baseret 2FA er gratis. At bruge en sikkerhedsnøgle skal du købe en, og de kan variere fra $ 20 til $ 100 hver. Fordi du virkelig burde have mindst en backupnøgle, hvis du går denne rute, kan dette tilføje. Endelig kan det være klodset at bruge en sikkerhedsnøgle med din telefon. Du finder nøgler, der fungerer via USB, NFC og endda Bluetooth, men ingen metode er 100% pålidelig 100% af tiden, når du bruger en nøgle med en telefon.

Hvilket er bedst?

Kilde: Joe Maring / Android Central

Kilde: Joe Maring / Android Central

Alle og ingen af dem.

Enhver type 2FA på en konto er bedre end ingen, og endda SMS-baseret 2FA betyder, at du er mere beskyttet, end du ville være, hvis du bare stole på en adgangskode. Hvis du har tålmodighed, et program som Googles avancerede beskyttelsesprogram kan gøre dit online liv meget sikker og næsten bekymringsfri. Men du skal afveje bekvemmeligheden mod sikkerheden.

Personligt ønsker jeg SMS-baseret 2FA ville bare gå væk fordi selv jeg kan hacke det. Det betyder, at du også kan, hvis du er villig til at gøre et lidt læsning og noget kopipastaing. Værre, det betyder, at alle kan hacke det, og der er mennesker derude, der vil tage sig tid og energi til at prøve det på intet intetanende offer, de kan finde.

I sidste ende skal du indse, at du er et mål for online hackere, selvom du ikke er politiker eller filmstjerne. Dette betyder, at du virkelig har brug for at tage det ekstra trin eller to for at beskytte dine online-konti og forhåbentlig vide det lidt mere om, hvordan de forskellige metoder til tofaktorautentificering fungerer, kan hjælpe dig med at gøre det rigtige afgørelse.

Har du lyttet til denne uges Android Central Podcast?

Hver uge bringer Android Central Podcast dig de seneste tekniske nyheder, analyser og hot take med kendte medværter og specielle gæster.

- Abonner i Pocket Cast: Lyd

- Abonner i Spotify: Lyd

- Abonner i iTunes: Lyd

Vi tjener muligvis en provision for køb ved hjælp af vores links. Lær mere.

Et simpelt spil om fiskeri, Fishing Life giver dig en kort frist fra de mange ulykker i verden. Stræk den støbearm, og gør dig klar til at gøre noget seriøst afslappende i dette afslappede spil.

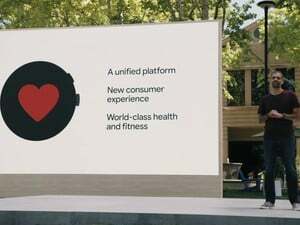

Google I / O bragte en tidevandsbølge af nye funktioner og forbedrede evner til næsten alle siloer i Googles tjenester. Mens store ændringer var lette at få øje på i år, kunne mange mindre justeringer og tilføjelser glide under radaren, hvis du ikke var opmærksom. Disse Google I / O-meddelelser er små sejre, der kan få store konsekvenser for millioner af brugere.

Google I / O var fyldt med nye detaljer om en række af virksomhedens produkter og tjenester, men blandt de mest interessante var, hvor meget betydning bilsektoren har for sine fremtidige planer. Den næste bil, du kører, kan have Googles aftryk i sig, hvis vedblæsningen bliver en større tendens.

Hvis du har en Samsung Galaxy S20 FE og planlægger at hænge på denne enhed i de næste par år, skal du sørge for, at den er beskyttet mod alle vinkler. Dette er de bedste skærmbeskyttere til Galaxy S20 FE, som du kan få i dag.