Какво трябва да знаете

- Китайски изследователи установиха, че телефоните с Android са уязвими на нови атаки.

- Наречен BrutePrint, той може да отключи всеки телефон с Android, който използва сензор за пръстови отпечатъци за удостоверяване.

- Това се прави чрез грубо принудително принудително принудително изображения на пръстови отпечатъци, получени от нападателите, за да получат достъп до устройства.

Нови открития от изследване показват, че телефоните с Android са податливи на атаки с пръстови отпечатъци (чрез BleepingComputer).

Наречени BrutePrint, тези атаки изглежда заобикалят удостоверяването на потребителя и поемат контрола над вашето Android устройство, според изследователи от Tencent Labs и Zhejiang University.

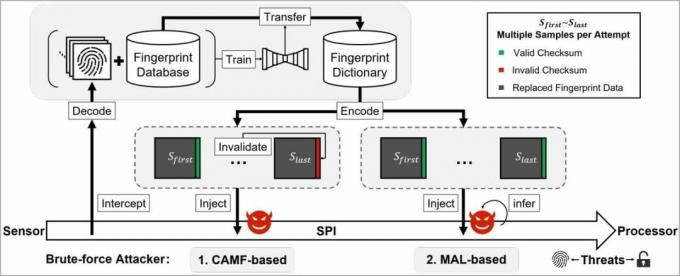

Удостоверяването с пръстов отпечатък е включено телефони с Android обикновено идва с предпазни мерки, които са свързани с ограниченията на опитите на потребителите, както и с откриването на жизненост, за защита срещу атаки с груба сила. Китайските изследователи обаче преодоляха тези предпазни мерки с две уязвимости от нулев ден, наречени Cancel-After-Match-Fail (CAMF) и Match-After-Lock (MAL).

Освен това изследователите са открили, че „биометричните данни на серийния периферен интерфейс (SPI) на сензорите за пръстови отпечатъци са неадекватно защитени, което позволява атака човек по средата (MITM) за отвличане на изображения на пръстови отпечатъци“, докладва BleepingComputer държави.

Тези BrutePrint и SPI MITM атаки, които използват изображението на пръстовия отпечатък на потребителя, бяха извършени на почти десет известни смартфона, работещи с Android, включително Xiaomi Mi 11 Ultra, OnePlus 7 Pro, устройства Huawei, работещи на HarmonyOS (Huawei P40) и някои iOS устройства.

„Тестваните устройства с Android позволяват безкрайни изпробвания на пръстови отпечатъци, така че грубото налагане на пръстовия отпечатък на потребителя и отключването на устройството е практически възможно при достатъчно време.“

Изследователите предполагат, че нападателят ще се нуждае от физически достъп до телефона, както и пръстов отпечатък бази данни, привидно достъпни от набори от академични данни или изтичане на биометрични данни от миналото, отбелязва отчет. Освен това се казва, че необходимото оборудване се предлага само за $15.

Установено е, че отнема между 2,9 часа и 13,9 часа, за да завърши BrutePrint атака, ако собственикът на устройството е регистрирал един пръстов отпечатък за удостоверяване. Това би отнело значително по-малко време с повече пръстови отпечатъци, регистрирани на устройството.

Въпреки това заплахата от BrutePrint атака не е непосредствена причина за голямо безпокойство, тъй като нападателят все още се нуждае от физически достъп до устройството. Въпреки това все още може да бъде опасно, когато става въпрос за откраднати устройства, тъй като BrutePrint може да се използва за заобикаляне на удостоверяването на устройството.

BleepingComputer освен това предполага, че може да повдигне въпроси, свързани с поверителността по отношение на разследвания, провеждани по закон правоприлагане, заявявайки, че потенциално биха могли да използват гореспоменатите техники за отключване на всеки телефон със сензор за пръстови отпечатъци за удостоверяване.

- Сделки по телефона: Най-добра покупка | Walmart | Samsung | Amazon | Verizon | AT&T