Što trebaš znati

- Kineski istraživači otkrili su da su Android telefoni ranjivi na nove napade.

- Nazvan BrutePrint, može otključati bilo koji Android telefon koji za autentifikaciju koristi senzor otiska prsta.

- To se radi grubim forsiranjem slika otisaka prstiju koje napadači dobiju kako bi dobili pristup uređajima.

Nova otkrića istraživanja pokazuju da su Android telefoni osjetljivi na napade otiskom prsta (putem BleepingComputer).

Nazvani BrutePrint, čini se da ovi napadi zaobilaze autentifikaciju korisnika i preuzimaju kontrolu nad vašim Android uređajem, tvrde istraživači iz Tencent Labsa i Sveučilišta Zhejiang.

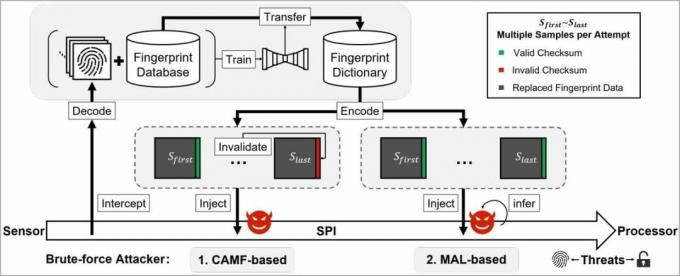

Provjera autentičnosti otiskom prsta uključena Android telefoni općenito dolazi sa zaštitnim mjerama koje su povezane s korisničkim ograničenjima pokušaja, kao i detekcijom živosti, za zaštitu od napada brutalnom silom. Međutim, kineski su istraživači nadvladali ove zaštitne mjere s dvije ranjivosti nultog dana nazvane Cancel-After-Match-Fail (CAMF) i Match-After-Lock (MAL).

Nadalje, istraživači su otkrili da su "biometrijski podaci na serijskom perifernom sučelju (SPI) senzora otiska prsta neadekvatno zaštićen, dopuštajući napadu čovjeka u sredini (MITM) za otimanje slika otisaka prstiju", izvješće BleepingComputer Države.

Ovi BrutePrint i SPI MITM napadi, koji koriste sliku otiska prsta korisnika, izvedeni su na gotovo deset istaknutih pametnih telefona koji rade na Androidu, uključujući Xiaomi Mi 11 Ultra, OnePlus 7 Pro, Huawei uređaji koji rade na HarmonyOS (Huawei P40), i neki iOS uređaji.

"Testirani Android uređaji dopuštaju beskonačno isprobavanje otiska prsta, tako da je grubo traženje otiska prsta korisnika i otključavanje uređaja praktički moguće uz dovoljno vremena."

Istraživači sugeriraju da bi napadaču trebao fizički pristup telefonu kao i otisak prsta baza podataka, naizgled dostupnih iz skupova akademskih podataka ili curenja biometrijskih podataka iz prošlosti, primjećuje izvješće. Štoviše, rečeno je da je potrebna oprema dostupna za samo 15 dolara.

Utvrđeno je da je potrebno između 2,9 sati i 13,9 sati da se završi BrutePrint napad ako je vlasnik uređaja registrirao jedan otisak prsta za autentifikaciju. To bi trajalo znatno kraće s više otisaka prstiju registriranih na uređaju.

Ipak, prijetnja od BrutePrint napada nije neposredan razlog za veću zabrinutost, budući da napadač i dalje treba fizički pristup uređaju. Ipak, još uvijek bi moglo biti opasno kada su u pitanju ukradeni uređaji, jer se BrutePrint tada može koristiti za zaobilaženje provjere autentičnosti uređaja.

BleepingComputer nadalje implicira da bi mogao pokrenuti pitanja vezana uz privatnost u vezi s istragama koje se provode prema zakonu provedbe, rekavši da bi potencijalno mogli koristiti gore navedene tehnike za otključavanje bilo kojeg telefona sa senzorom otiska prsta za ovjera.

- Telefonske ponude: Best Buy | Walmart | Samsung | Amazon | Verizon | AT&T